Université

PAO : Publication Assistée par Ordinateur

Objectifs pédagogiques

UE libre : Publication Assistée par Ordinateur

- Règles de base de la communication visuelle

- Initiation à la retouche d’image et au photomontage (Photoshop)

- Initiation au dessin vectoriel (Illustrator)

- Initiation à la mise en page (Indesign)

- Créer des documents destinés à la publication

Cette U.E permet d’acquérir des notions de graphisme de base et d’apprendre à maitriser les logiciels dédiés à la création de visuels destinés à l’impression (affiches, packaging, plaquettes, livres, etc.).

Ressource créée dans le cadre des TD de l’université Paris Diderot (SCRIPT).

Cours théoriques

PAO – L’image matricielle (ou bitmap)

![]()

Cours en ligne

PAO — L’image matricielle (ou bitmap)

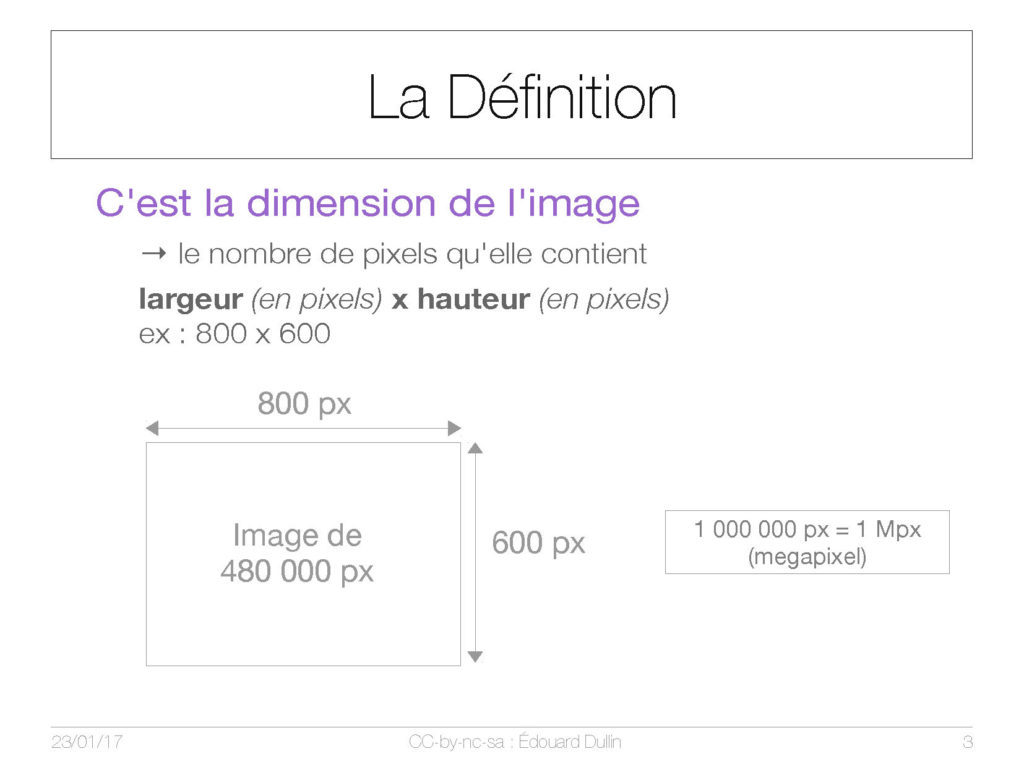

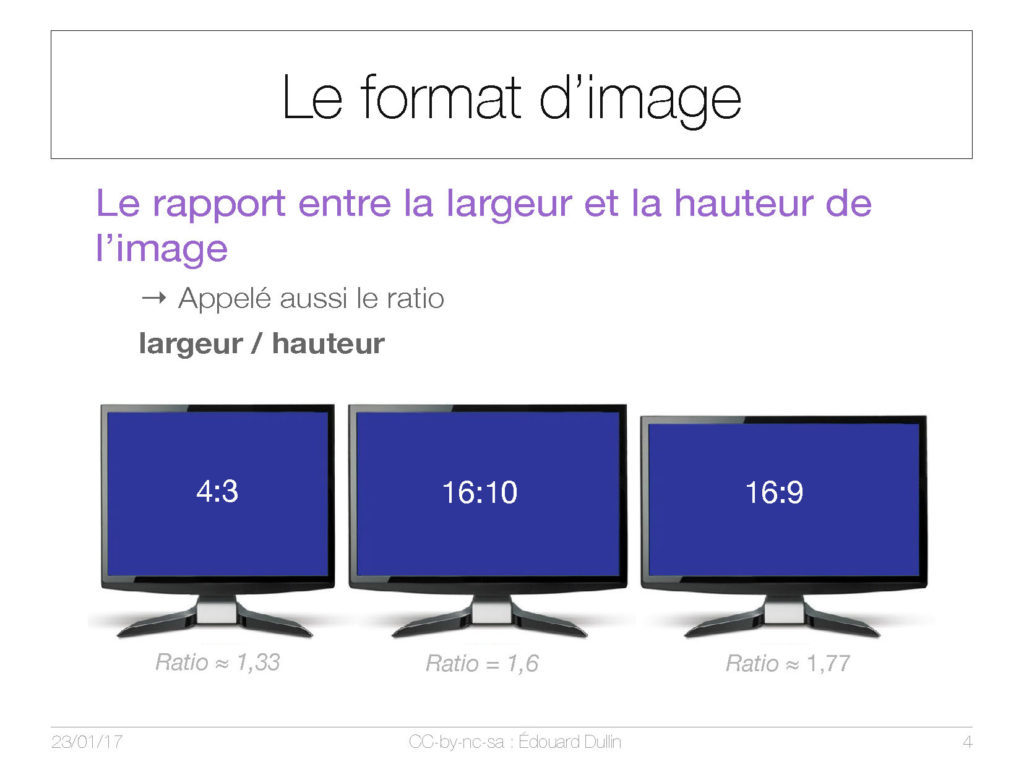

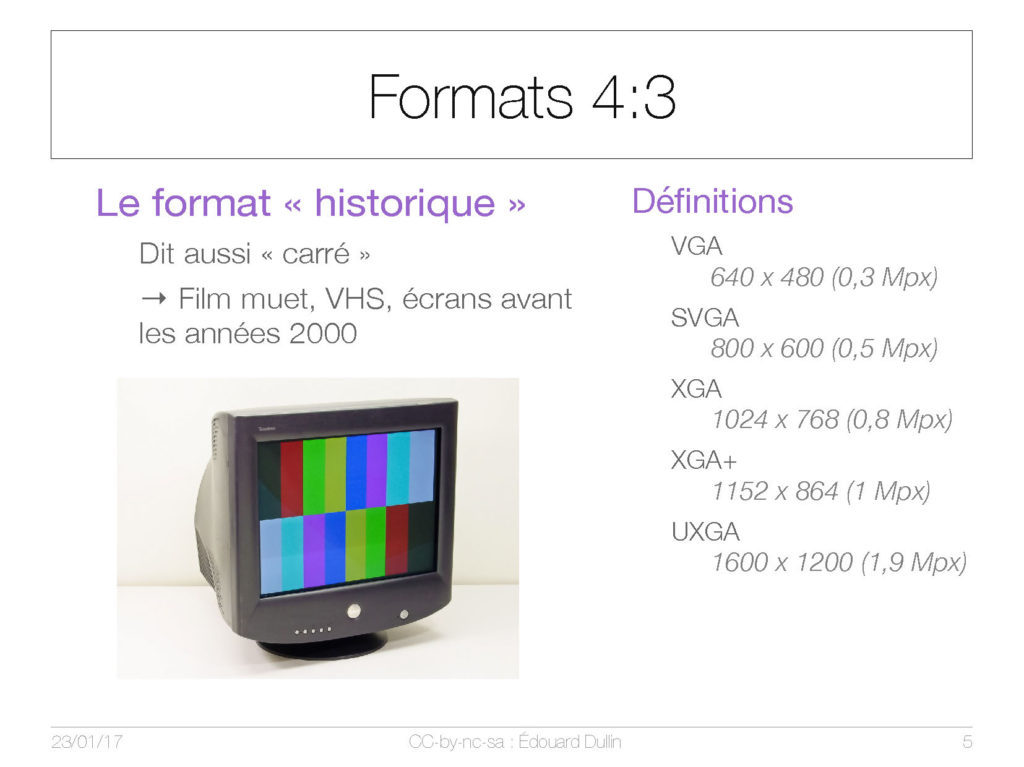

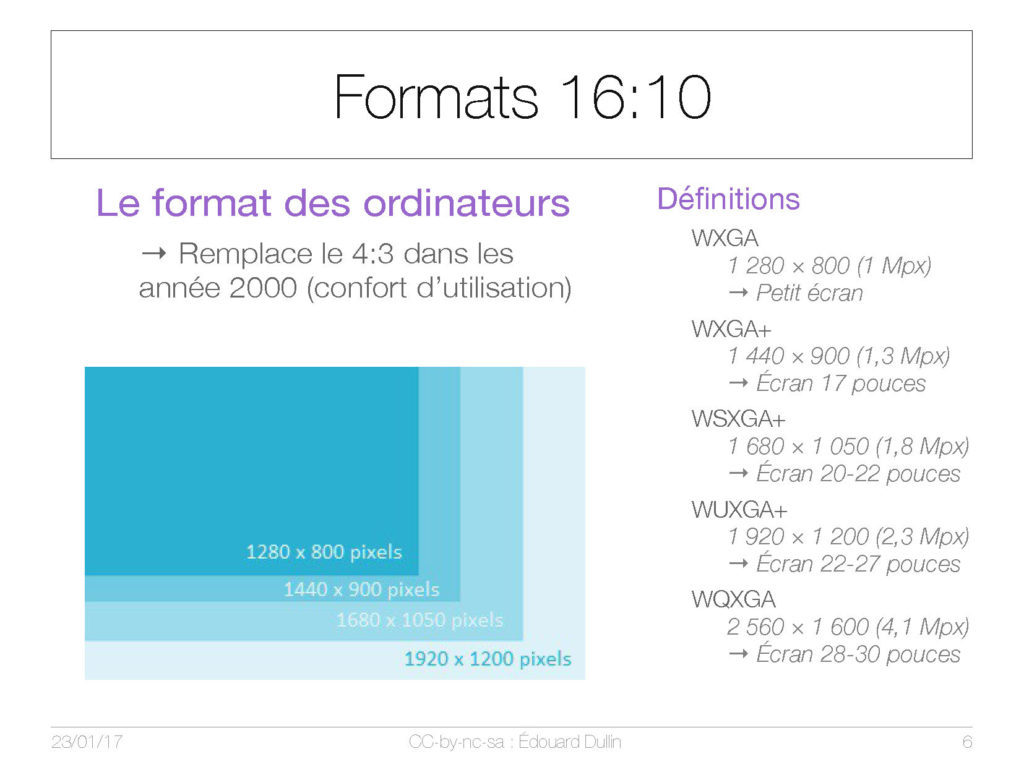

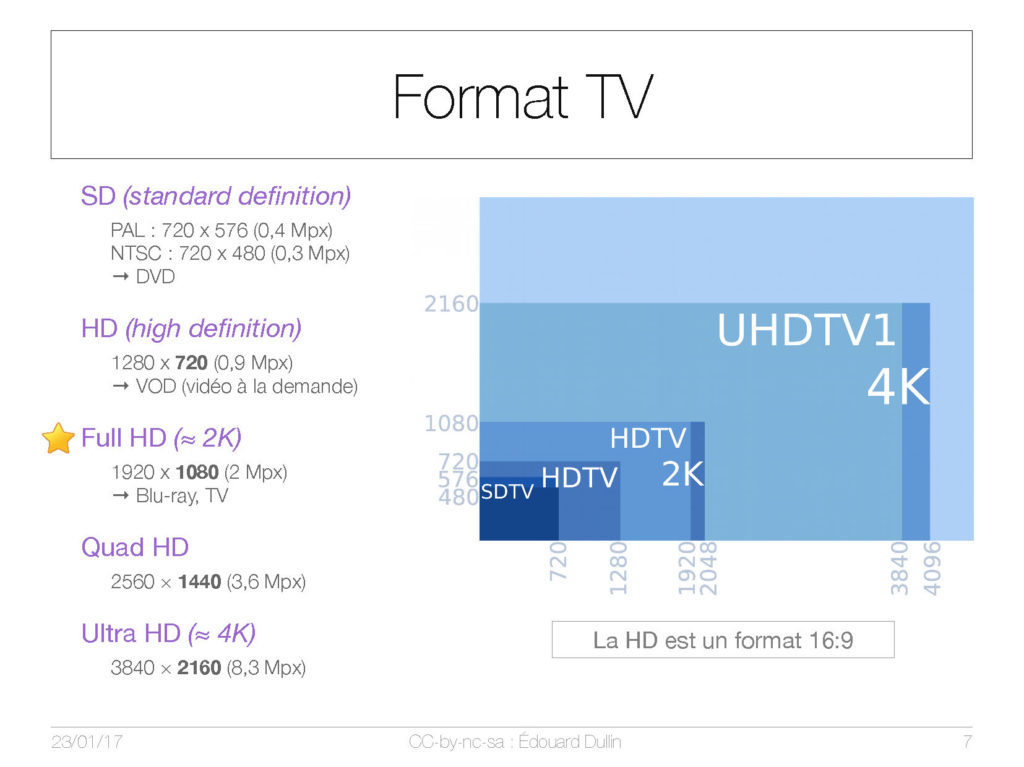

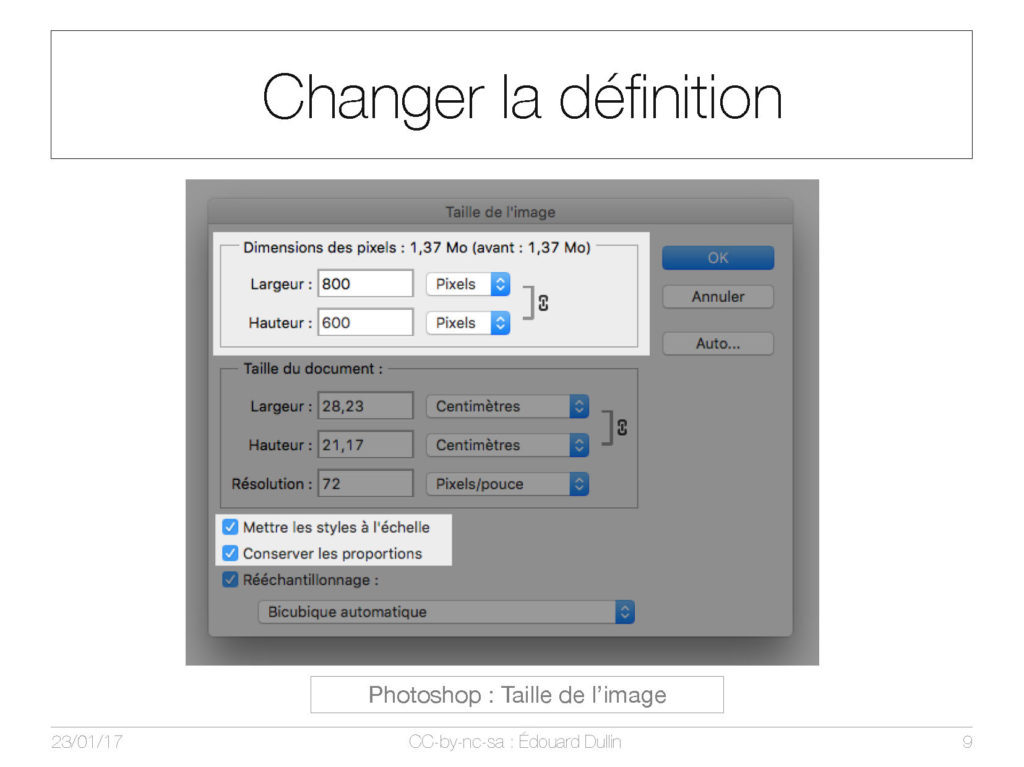

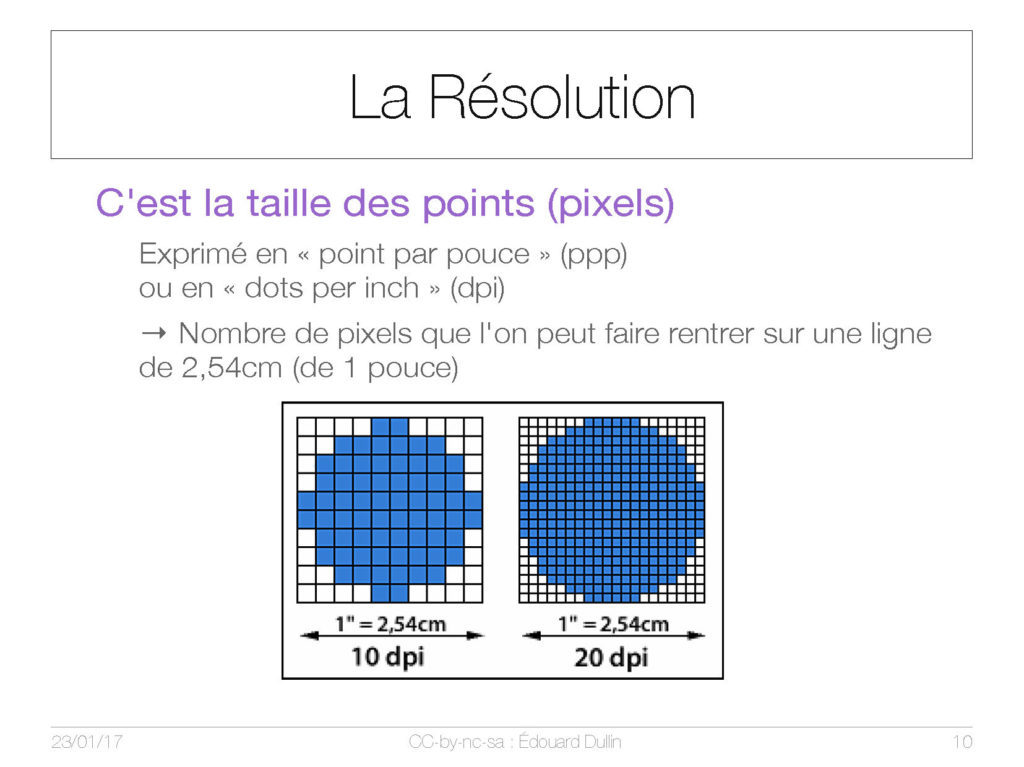

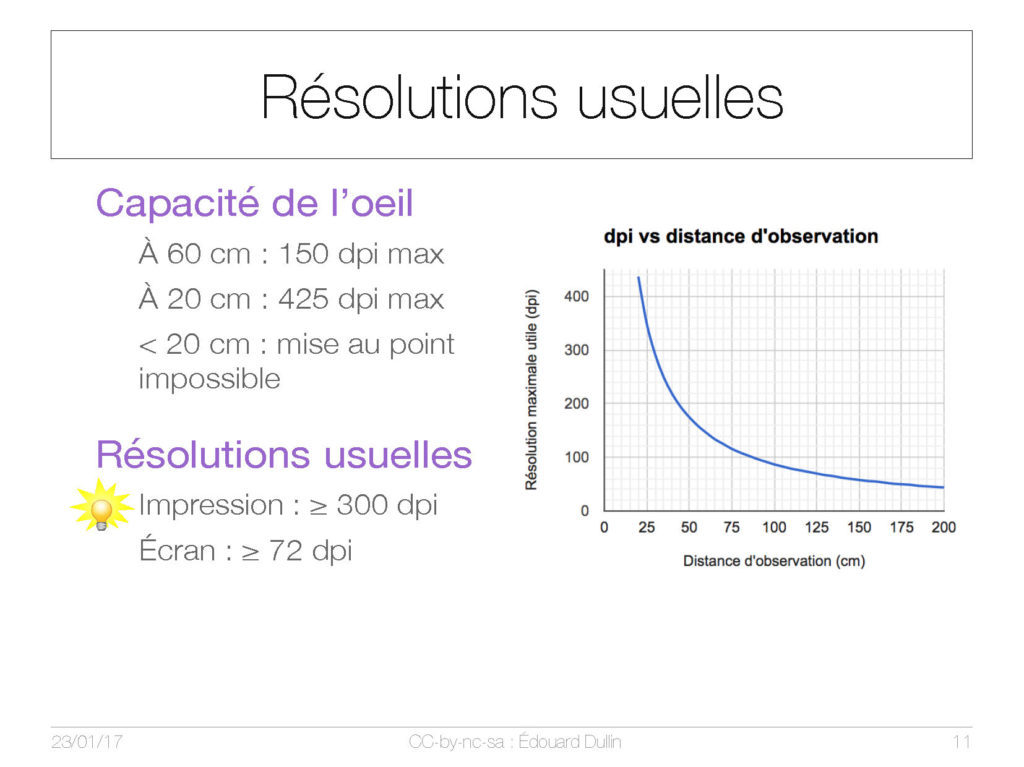

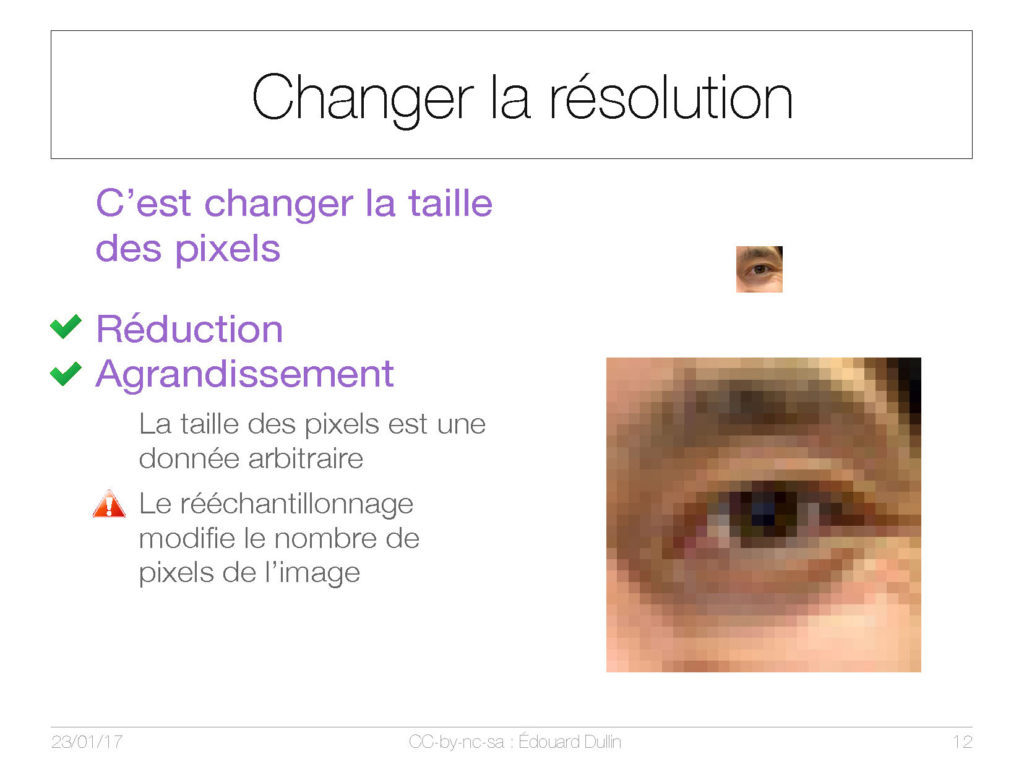

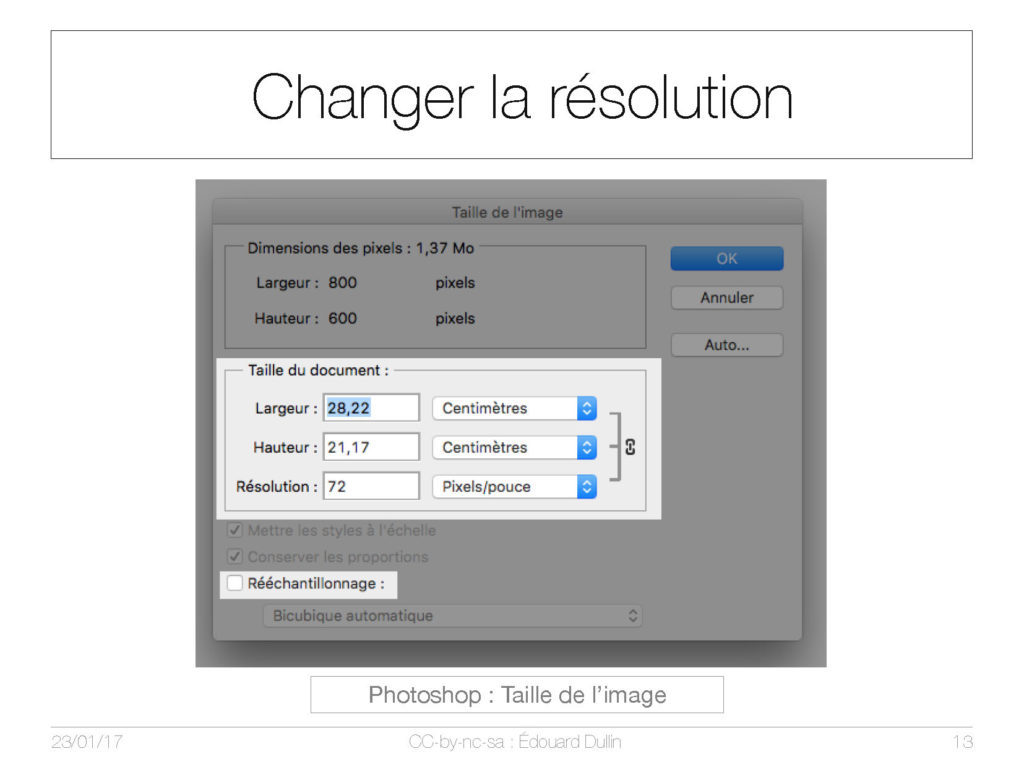

- Format, définition et résolution d’image

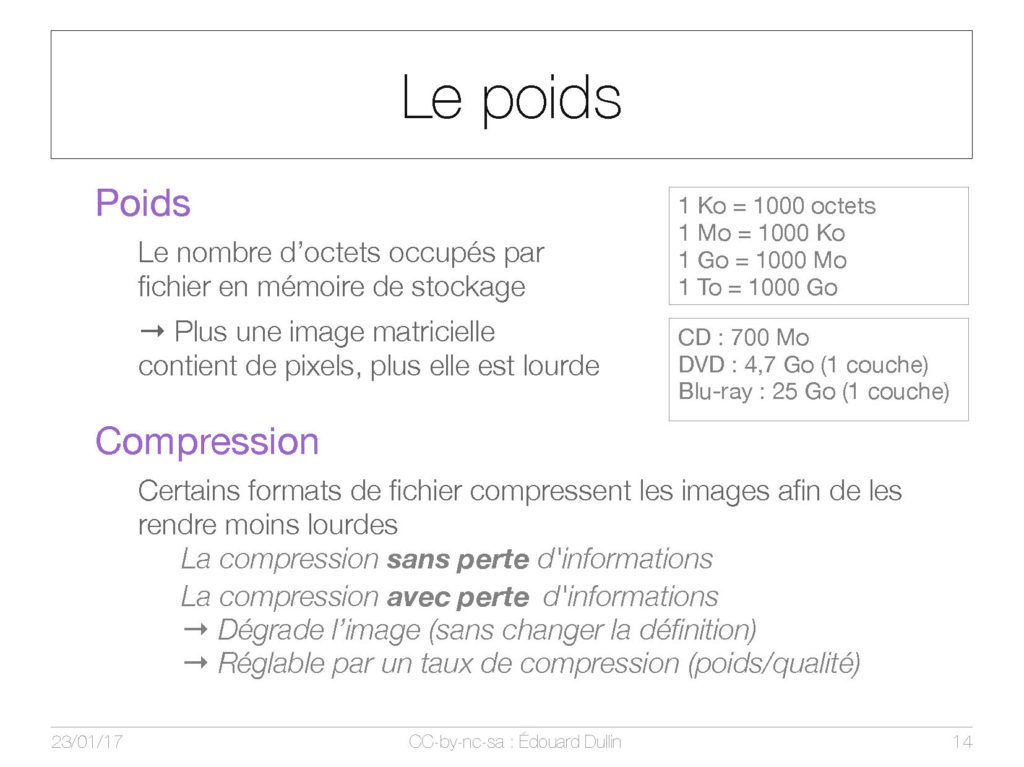

- Poids et compression d’image

- Les formats de fichiers usuelles

Ressource créée dans le cadre des TD de l’université Paris Diderot (SCRIPT).

PAO — La colorimétrie

Cours en ligne

PAO — La colorimétrie

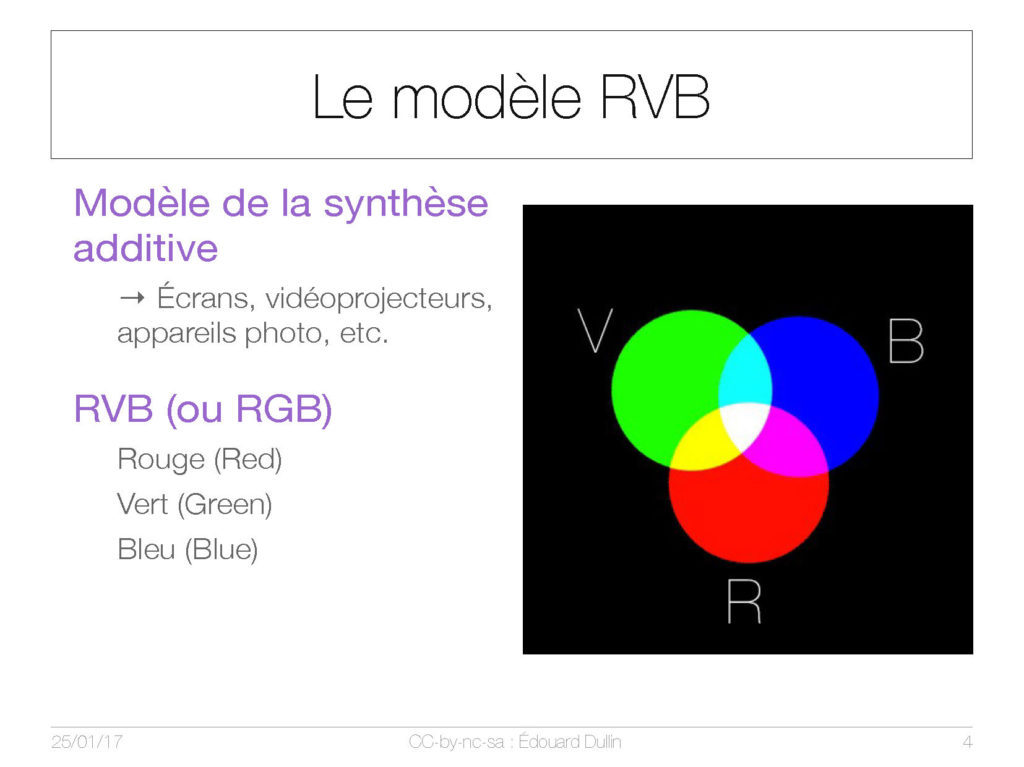

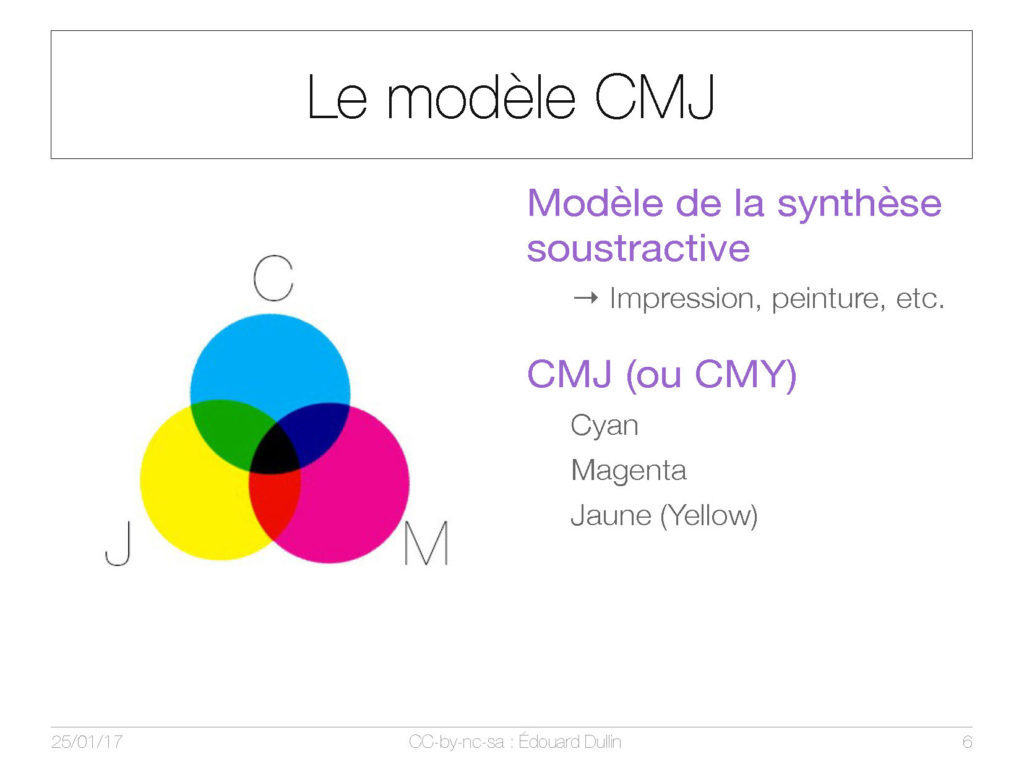

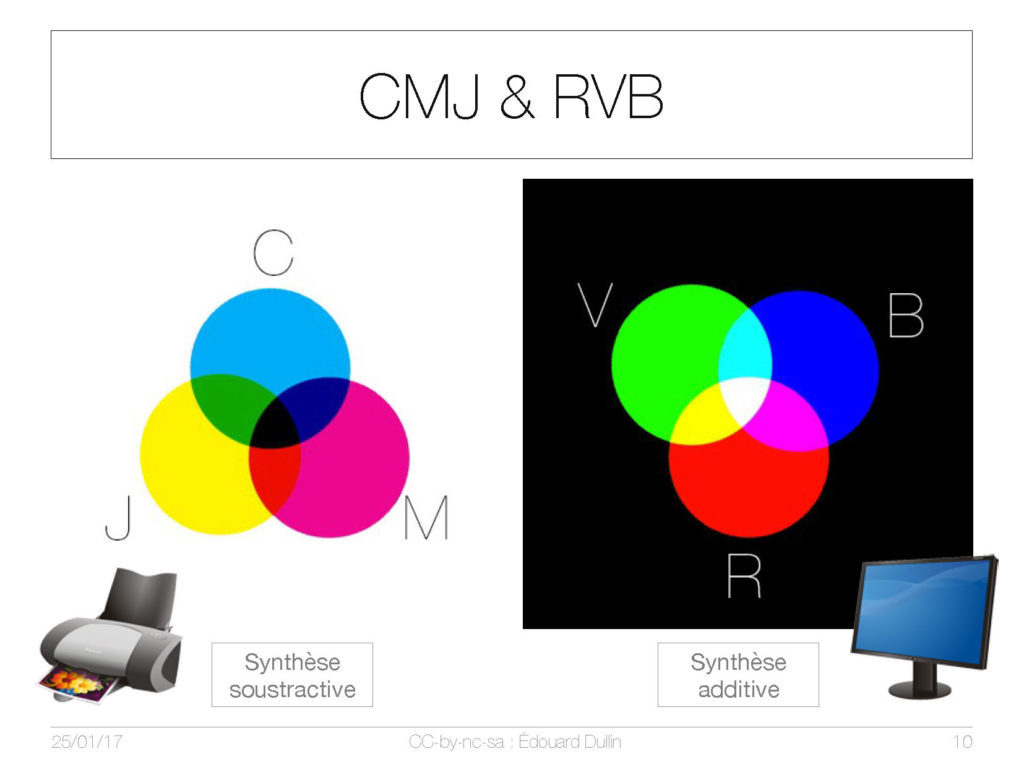

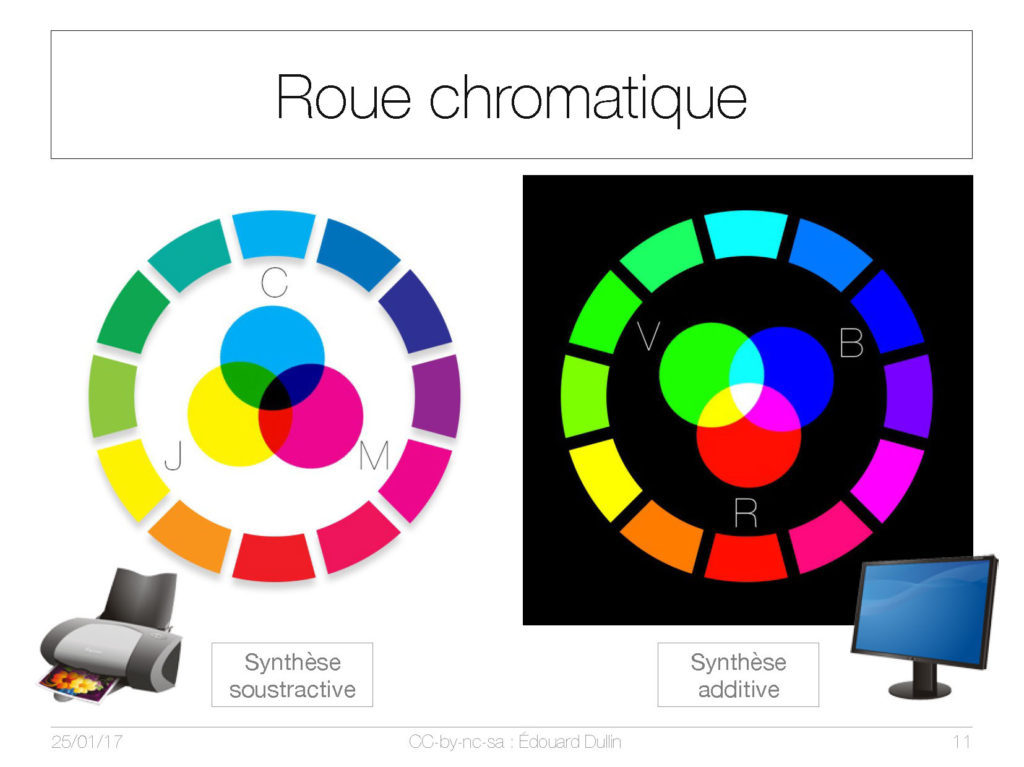

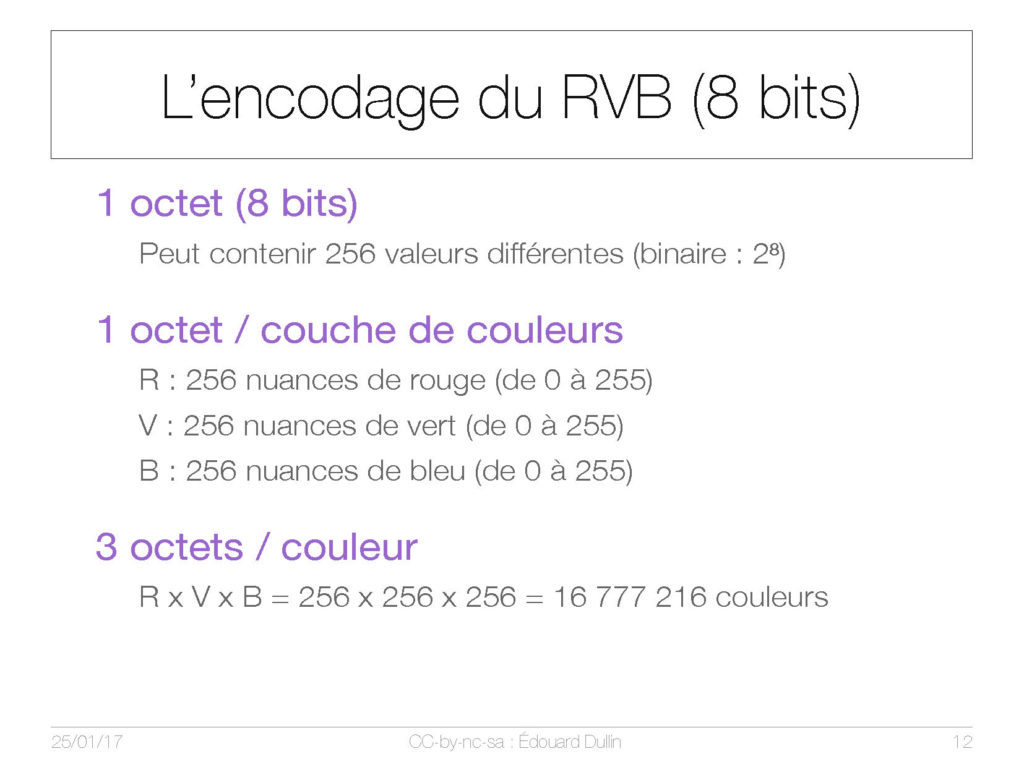

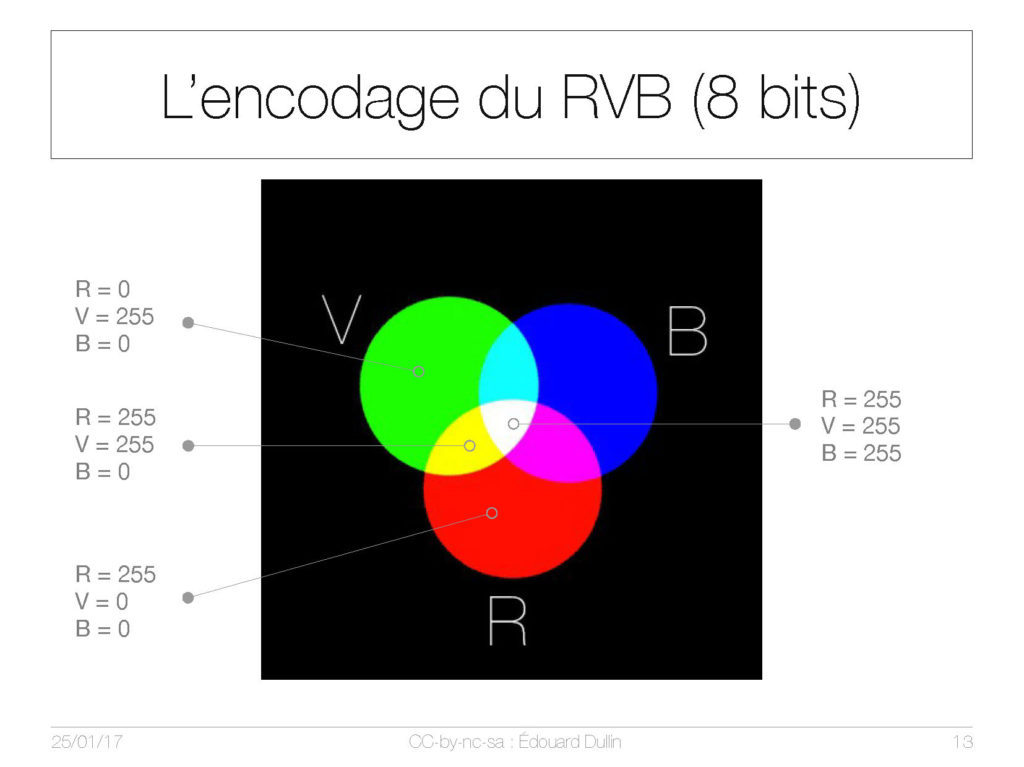

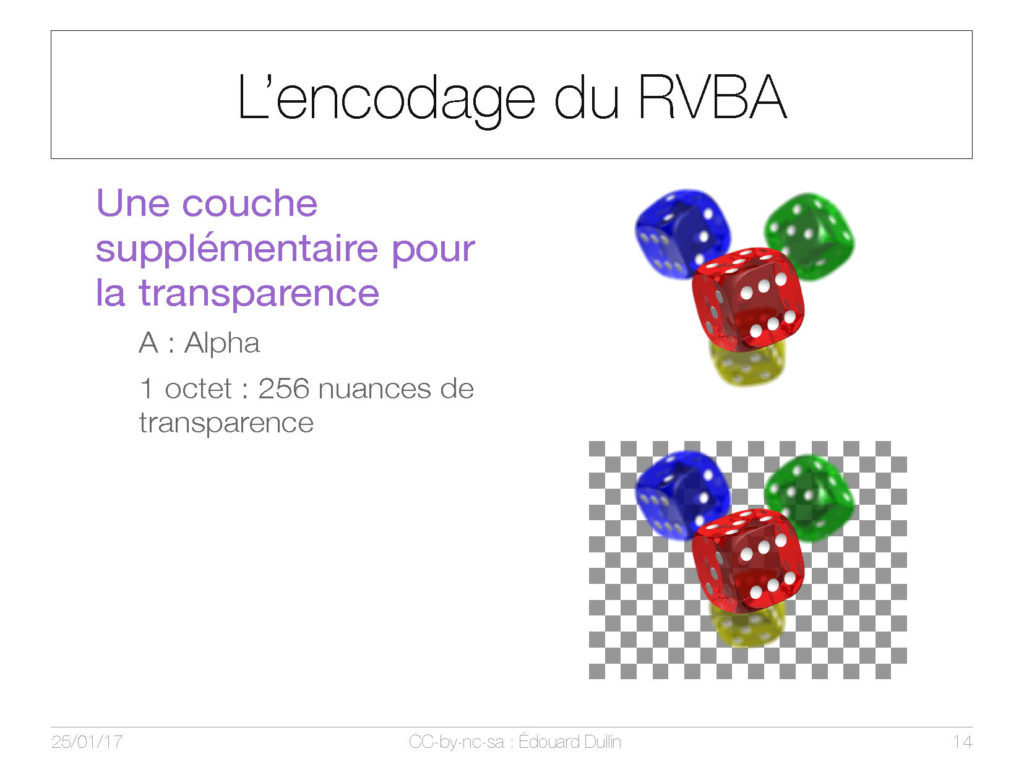

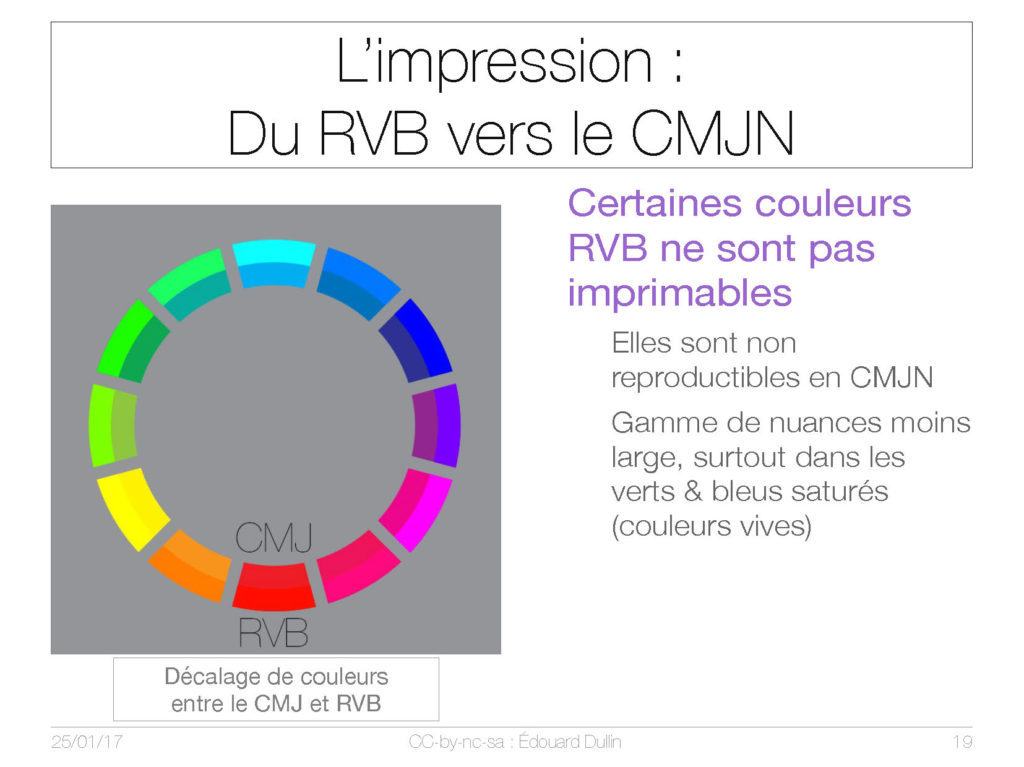

- Synthèse additive et soustractive

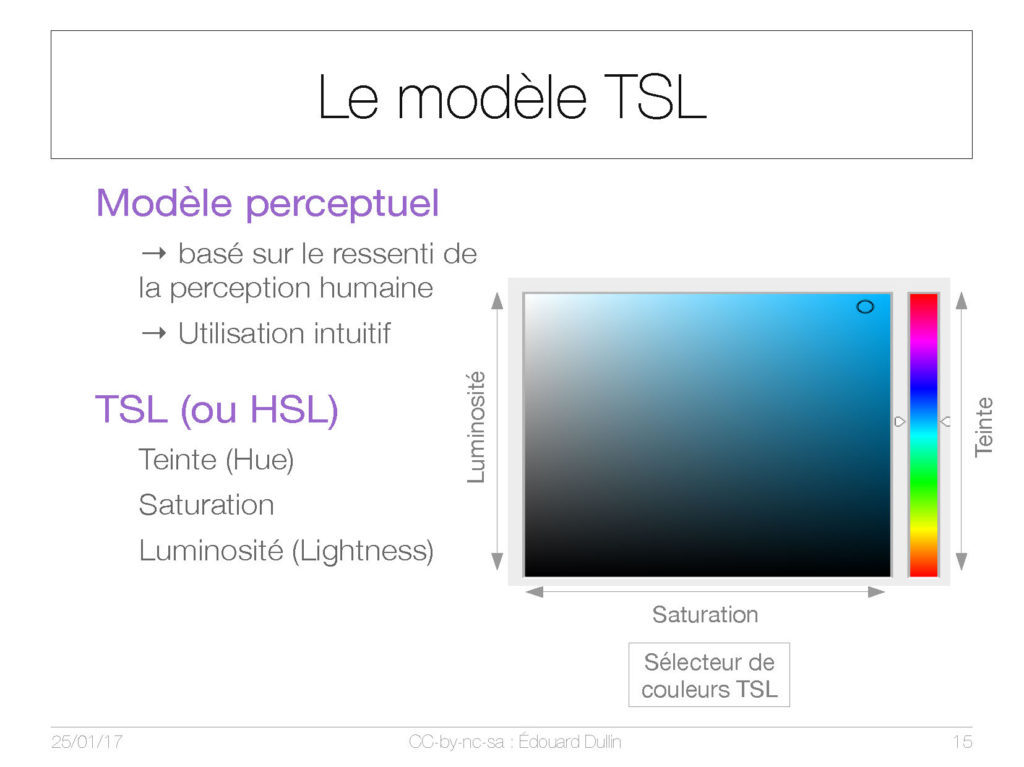

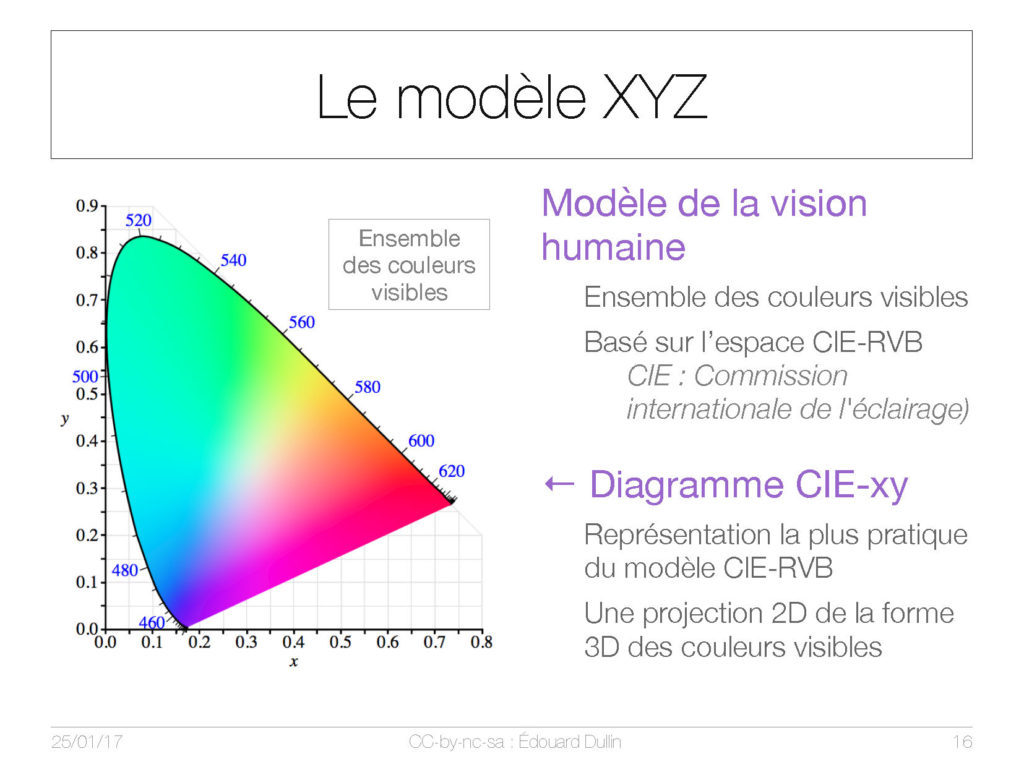

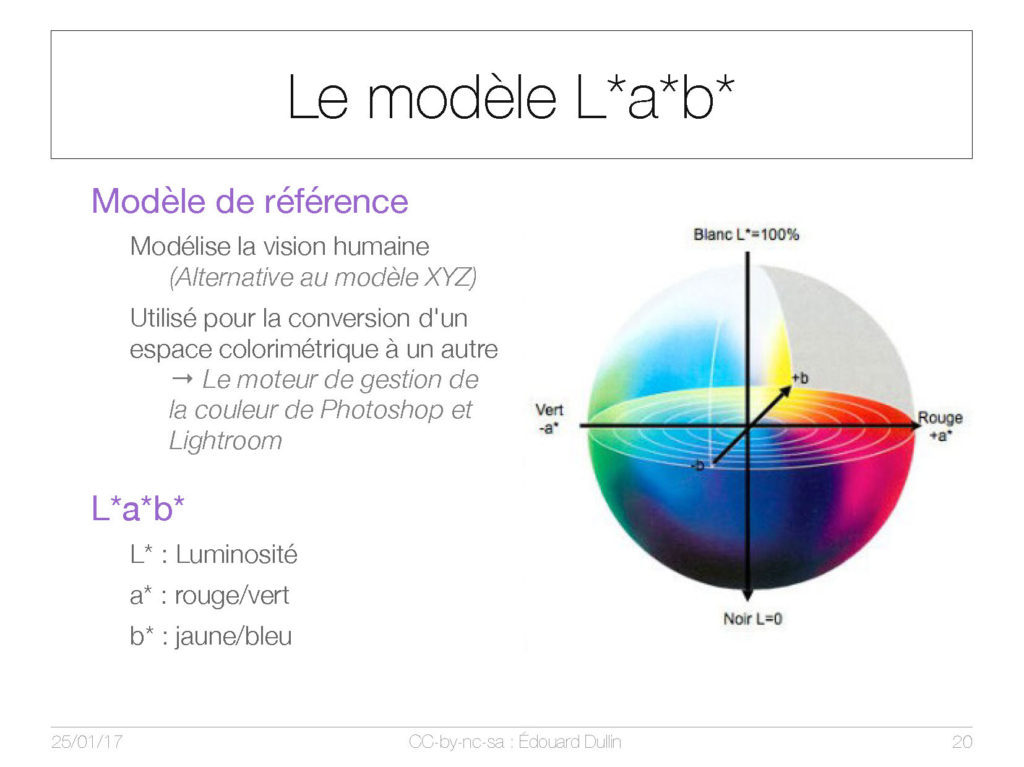

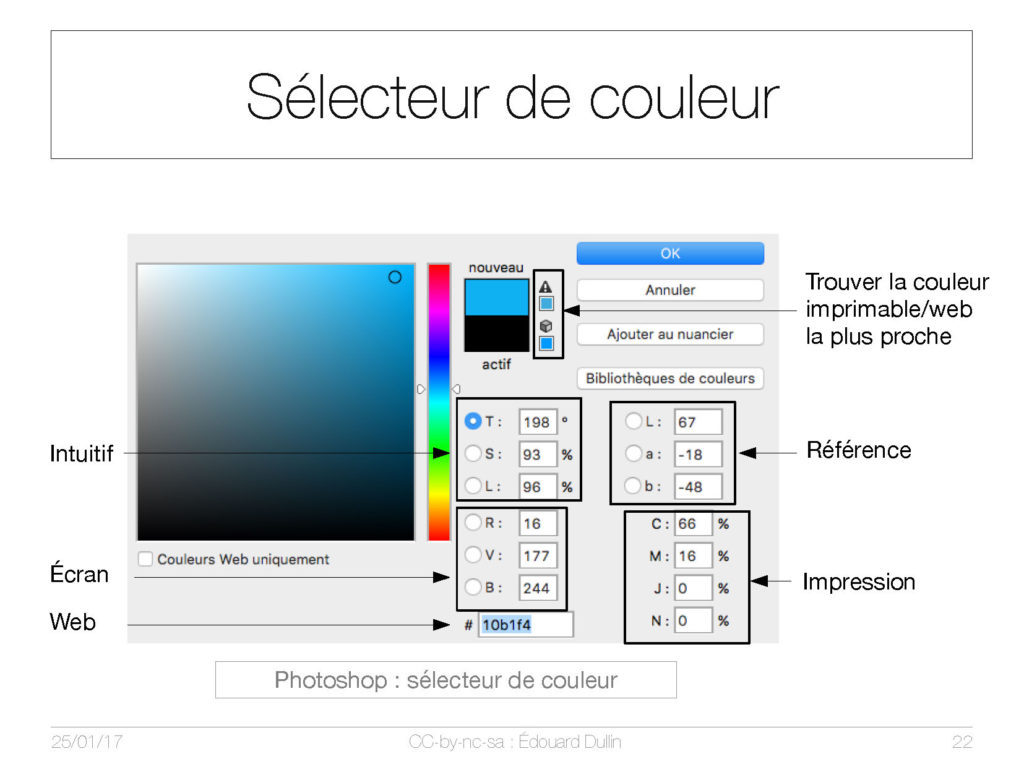

- Modèle colorimétriques (RVB, CMJN, TSL L*a*b)

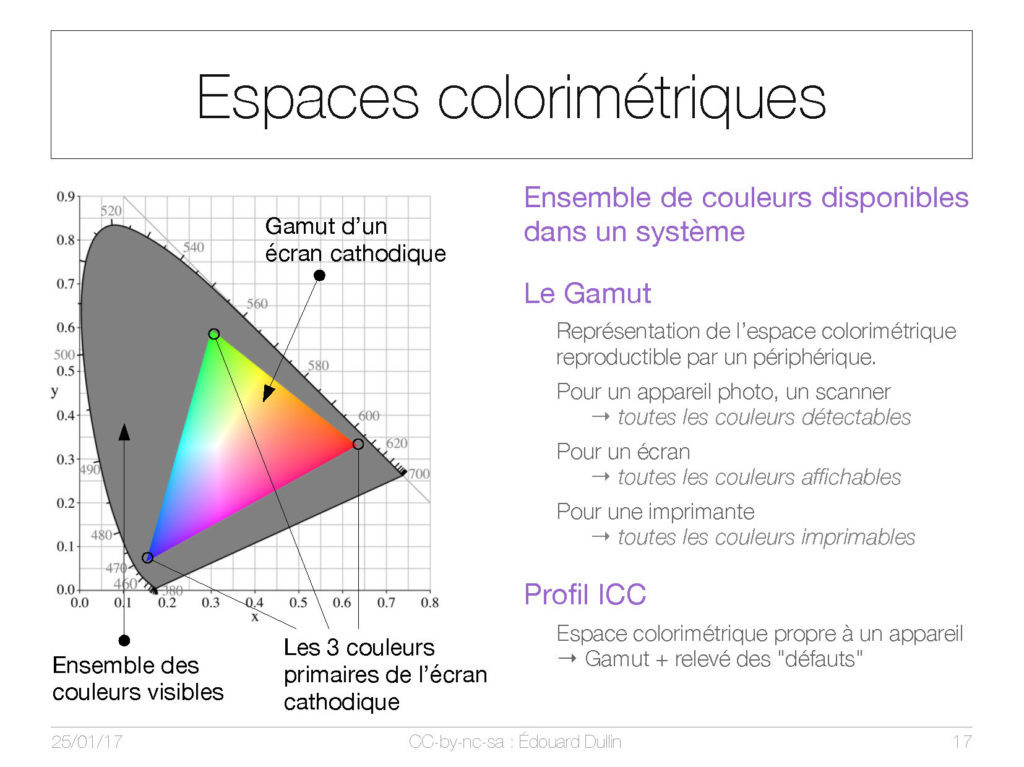

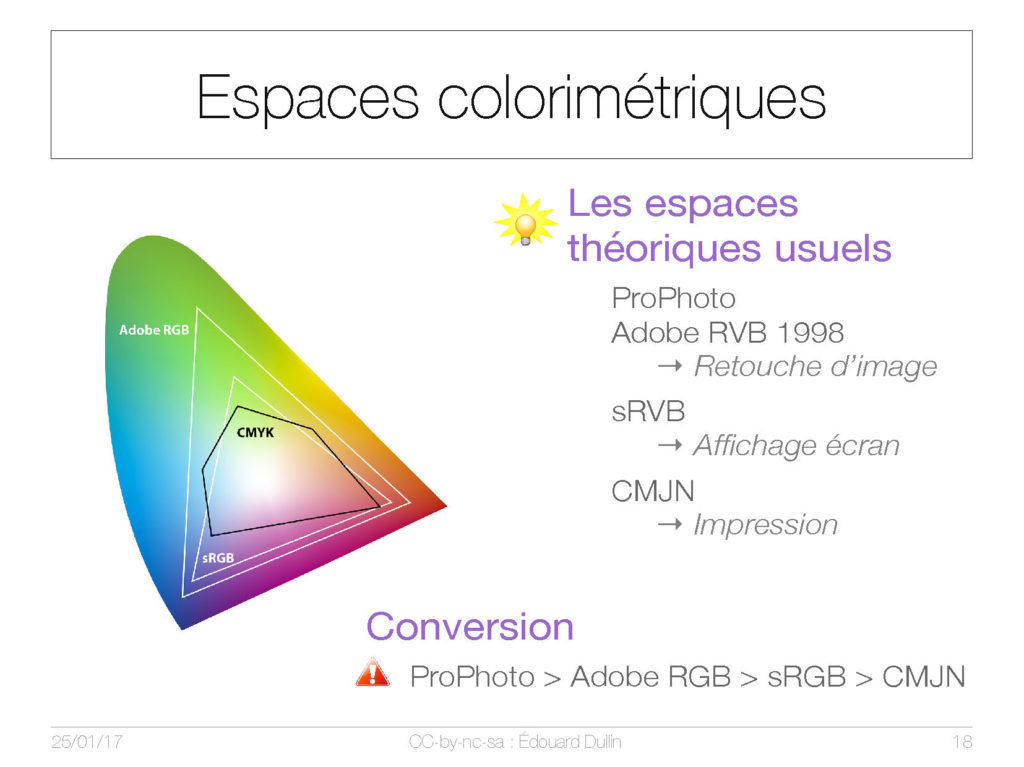

- Espaces colorimétriques (Cie Lab, Adobe RGB, sRGB)

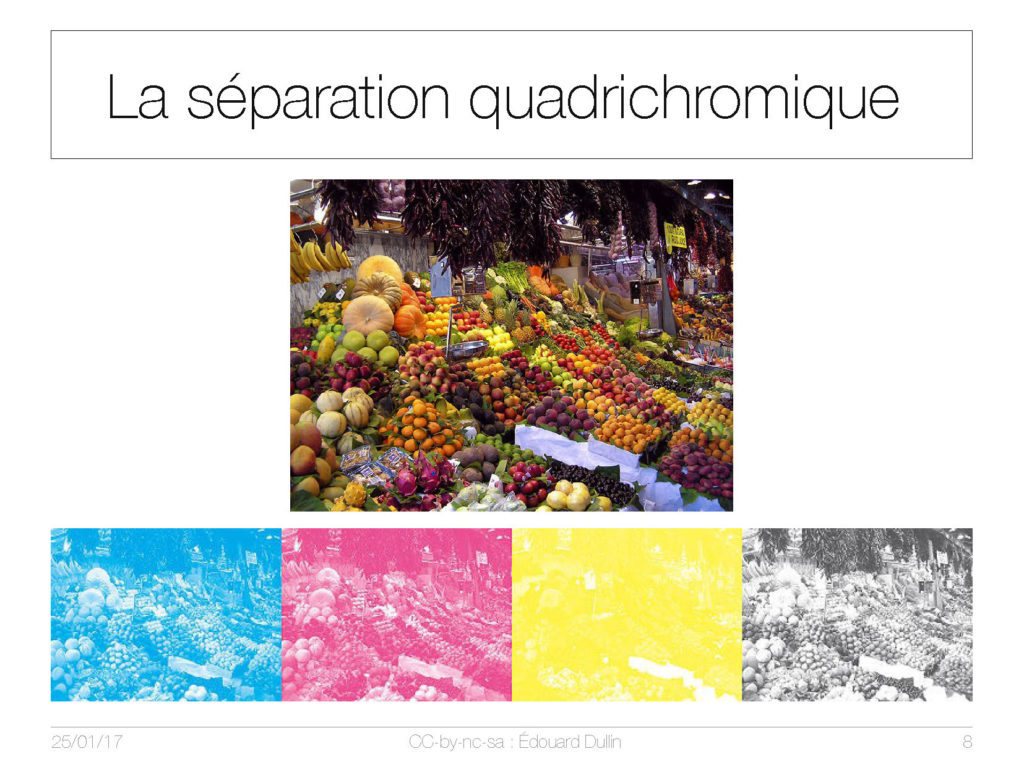

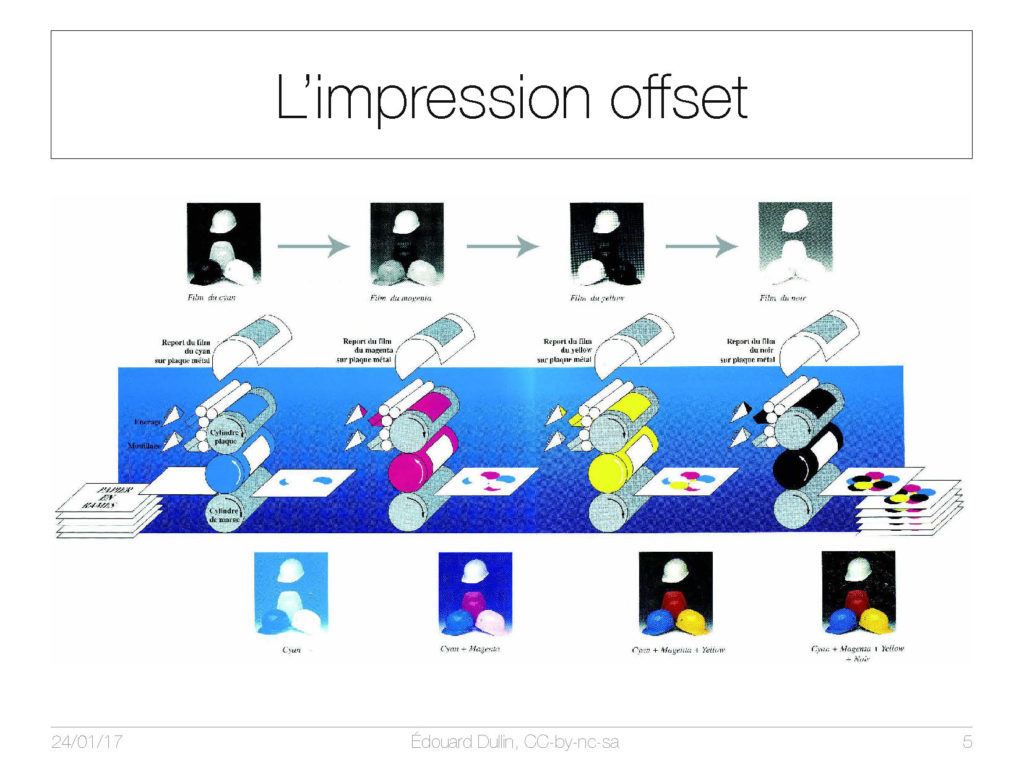

- L’impression (séparation quadrichromique)

Ressource créée dans le cadre des TD de l’université Paris Diderot (SCRIPT).

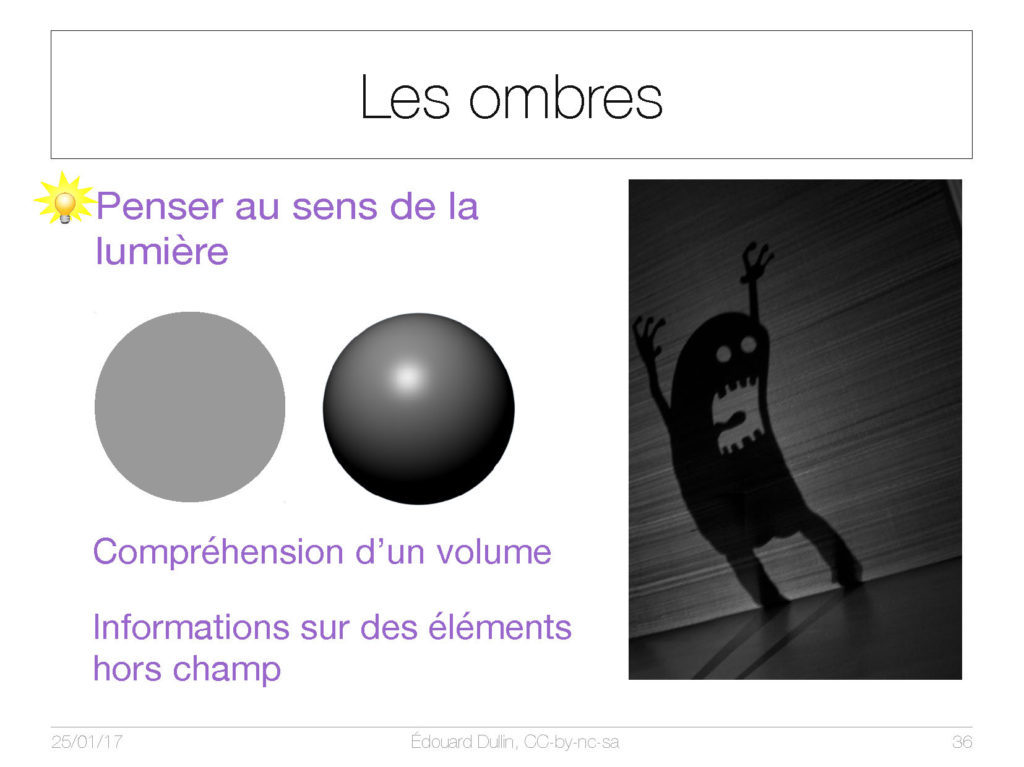

PAO — La composition

Cours en ligne

PAO — La composition

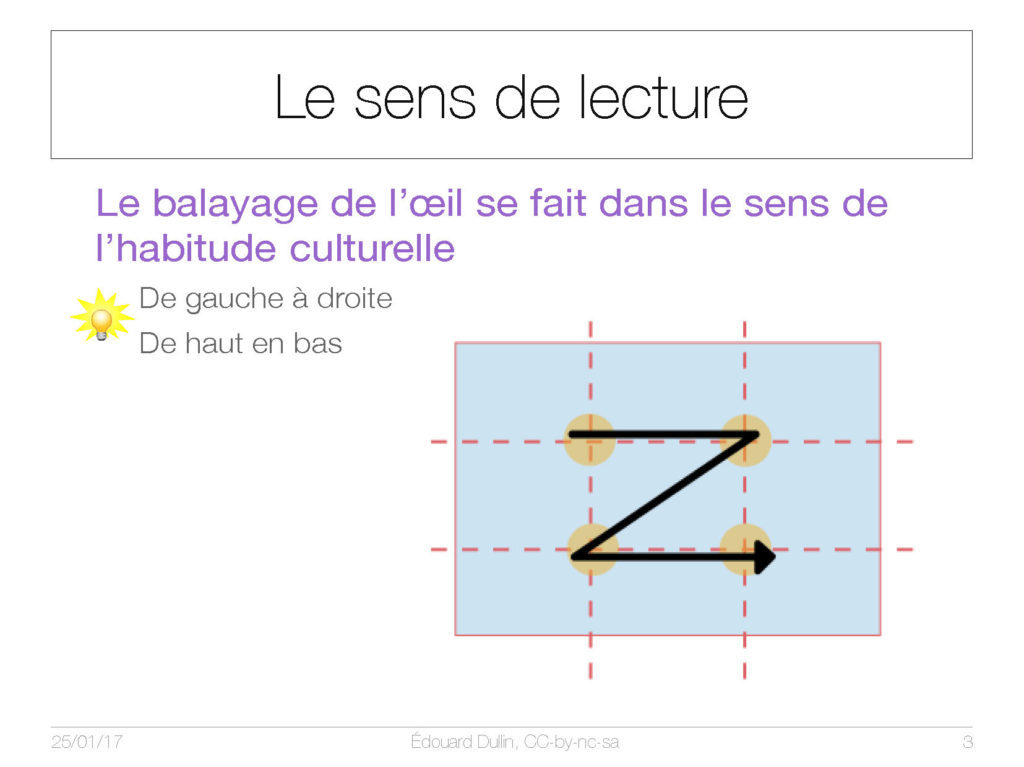

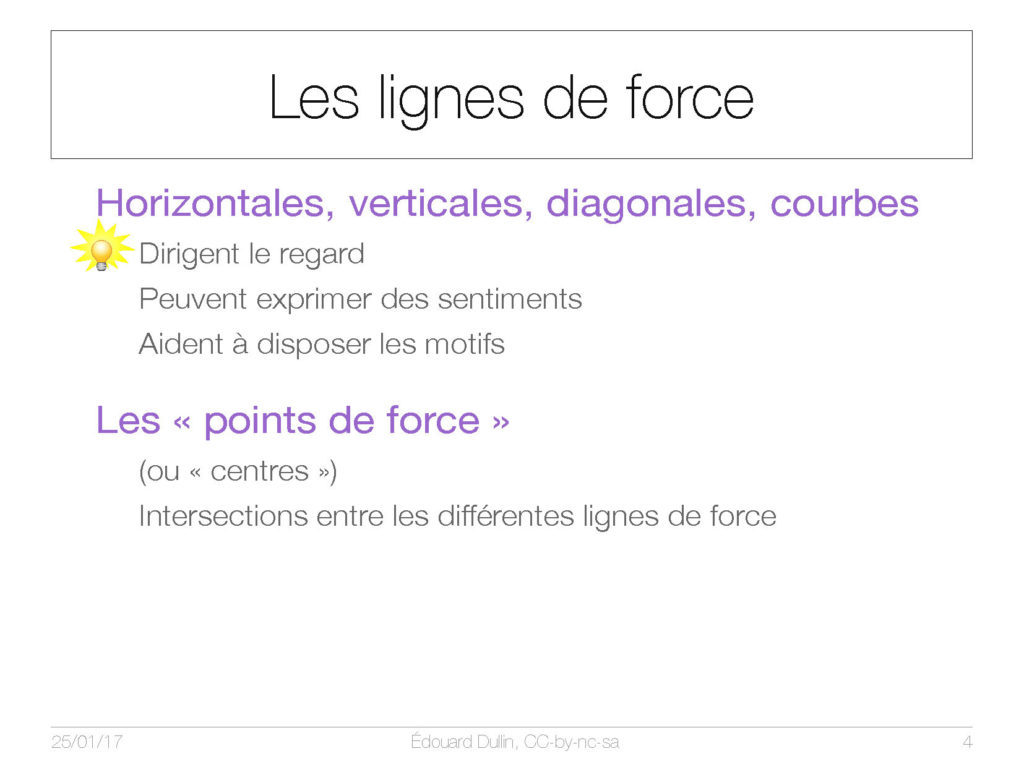

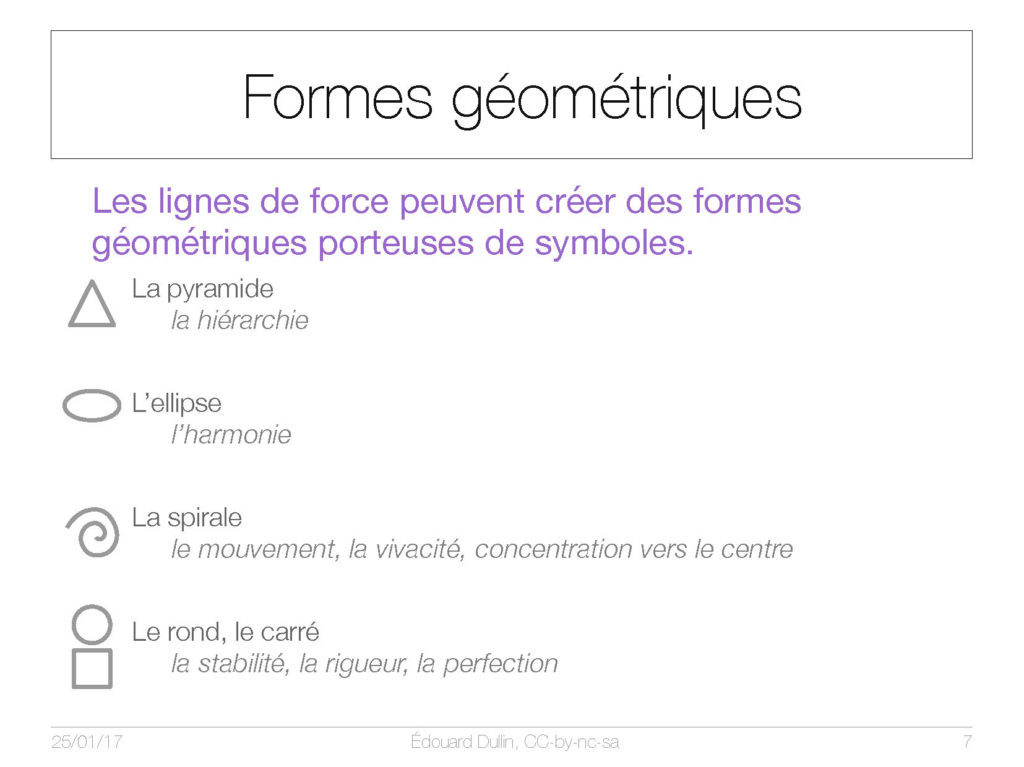

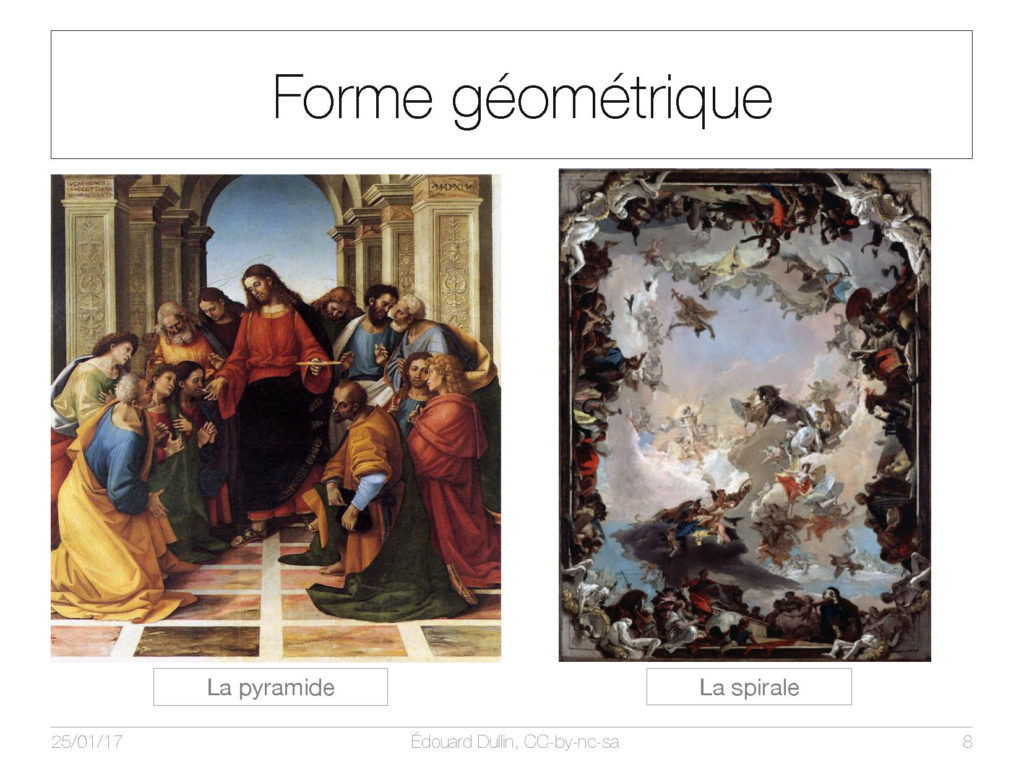

- La lecture d’une image (lignes de forces)

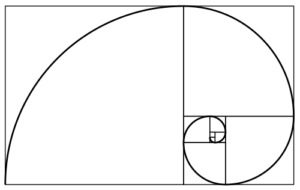

- Les proportions (cadrage, proportions)

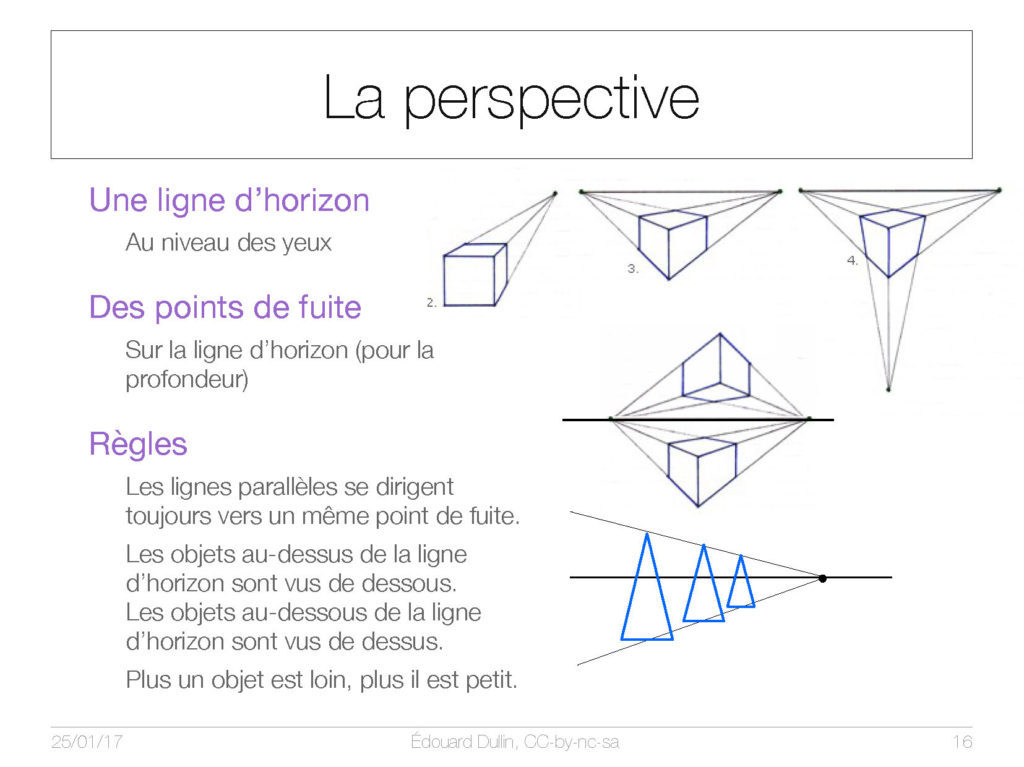

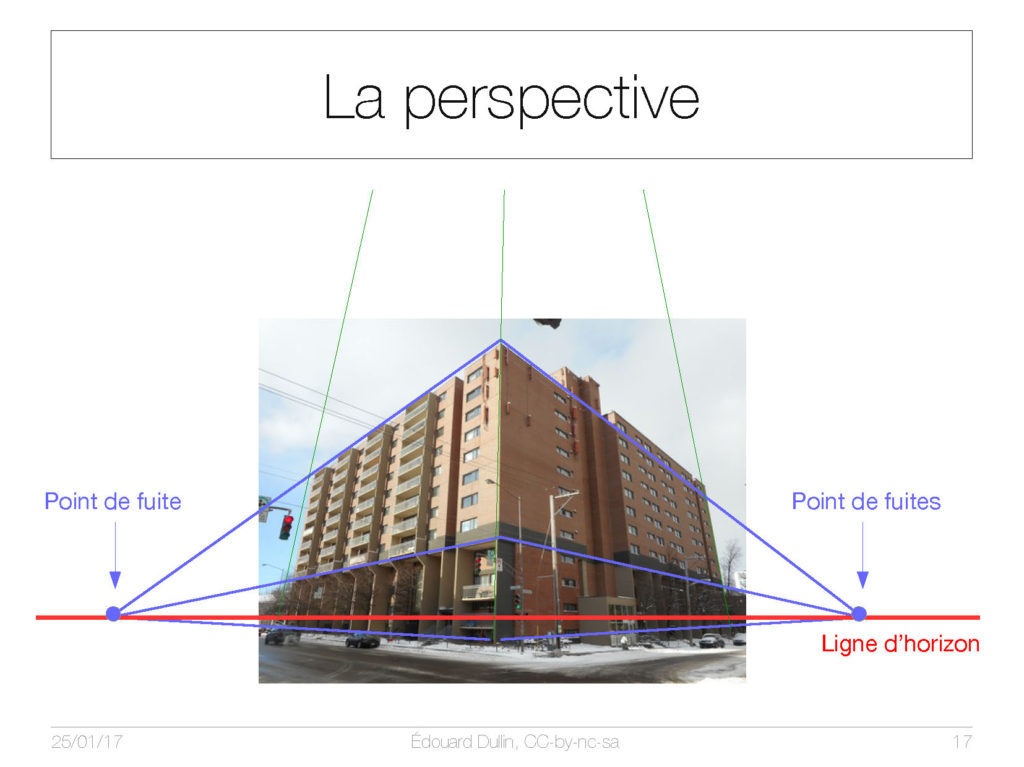

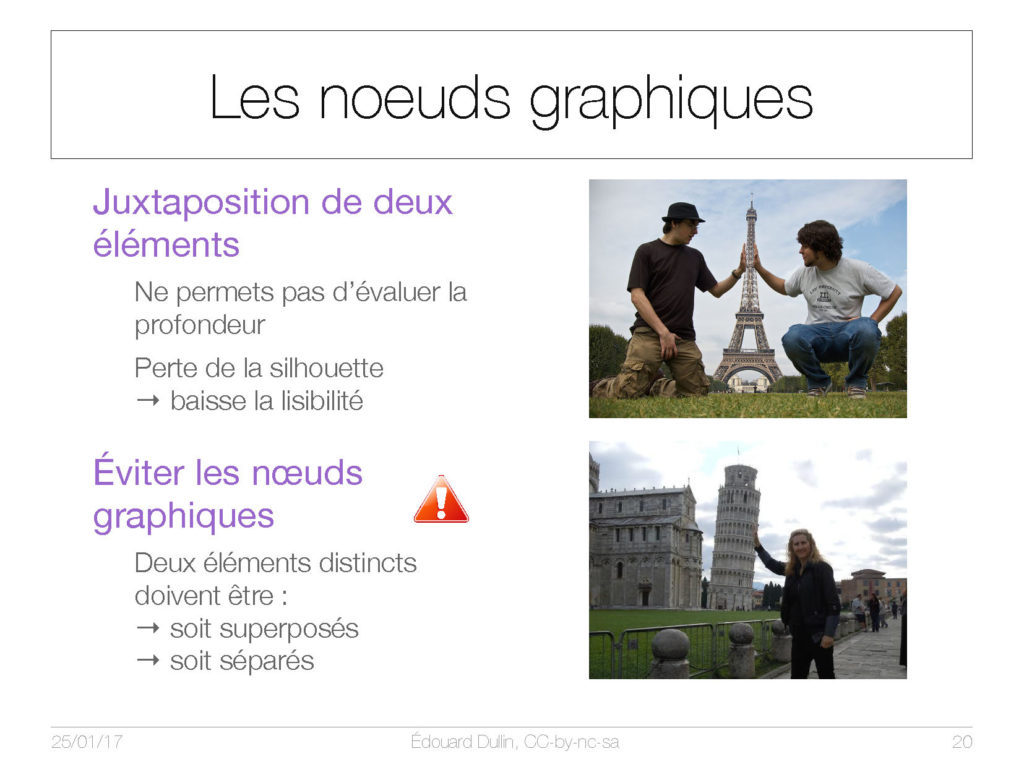

- La profondeur (plans, nœuds graphiques)

- Le point de vue (ligne d’horizon)

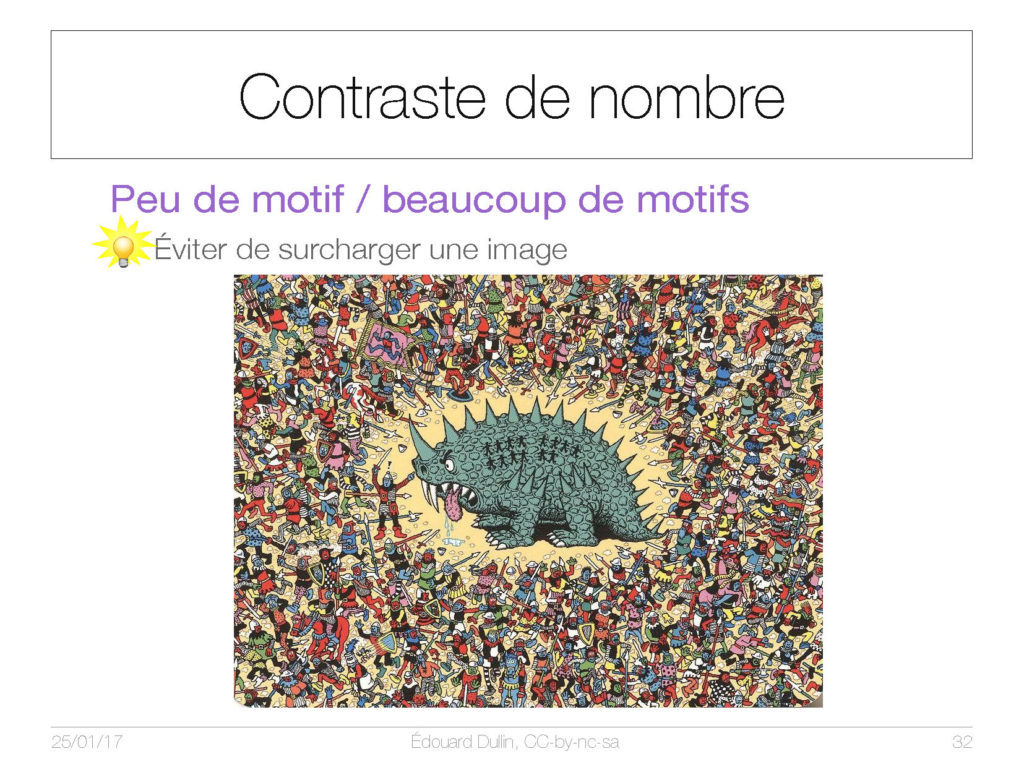

- Le contraste (la lisibilité)

Ressource créée dans le cadre des TD de l’université Paris Diderot (SCRIPT).

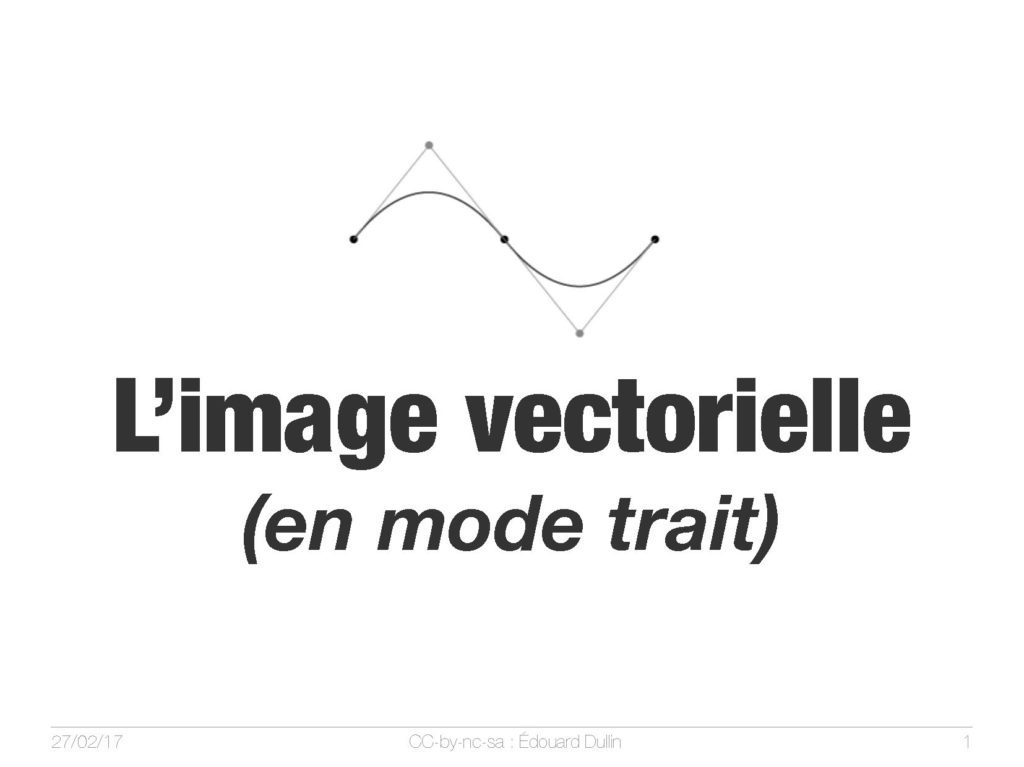

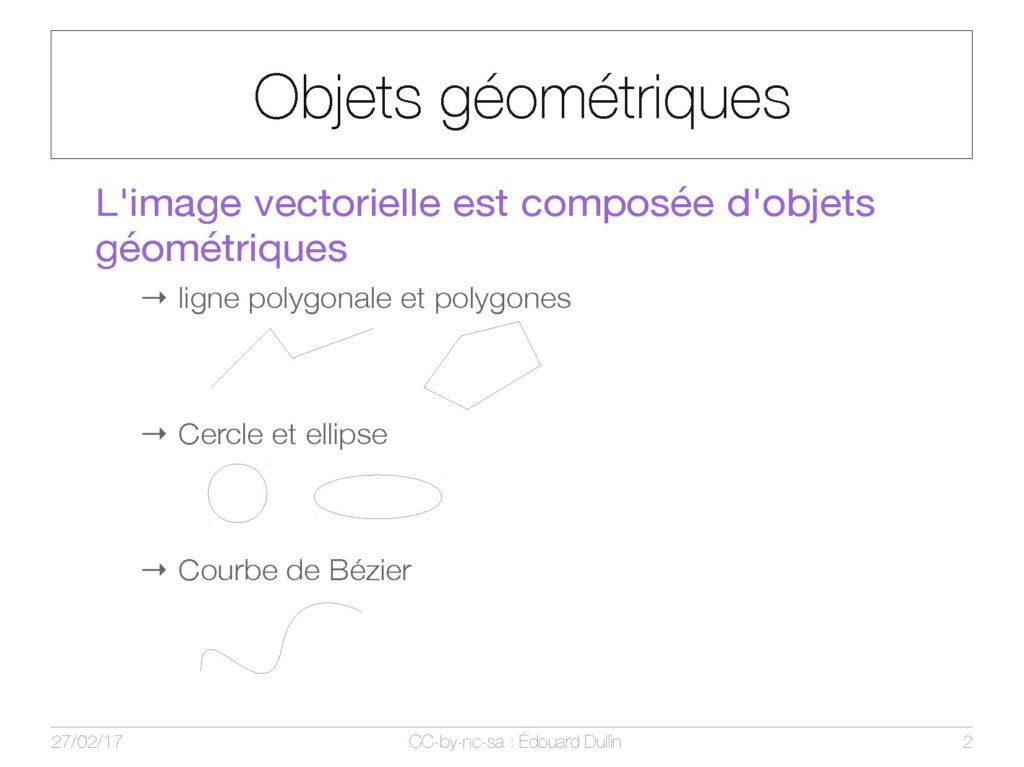

PAO – L’image vectorielle (en mode trait)

Cours en ligne

PAO — L’image vectorielle (en mode trait)

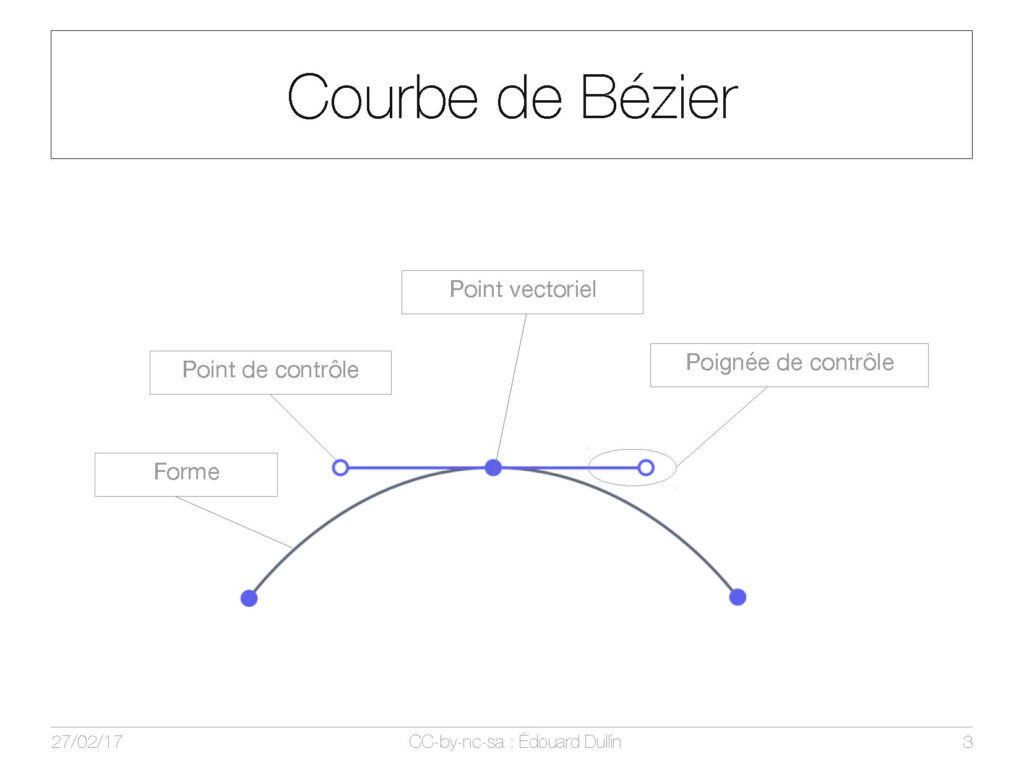

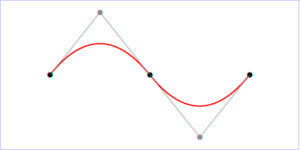

- Courbes de Bézier

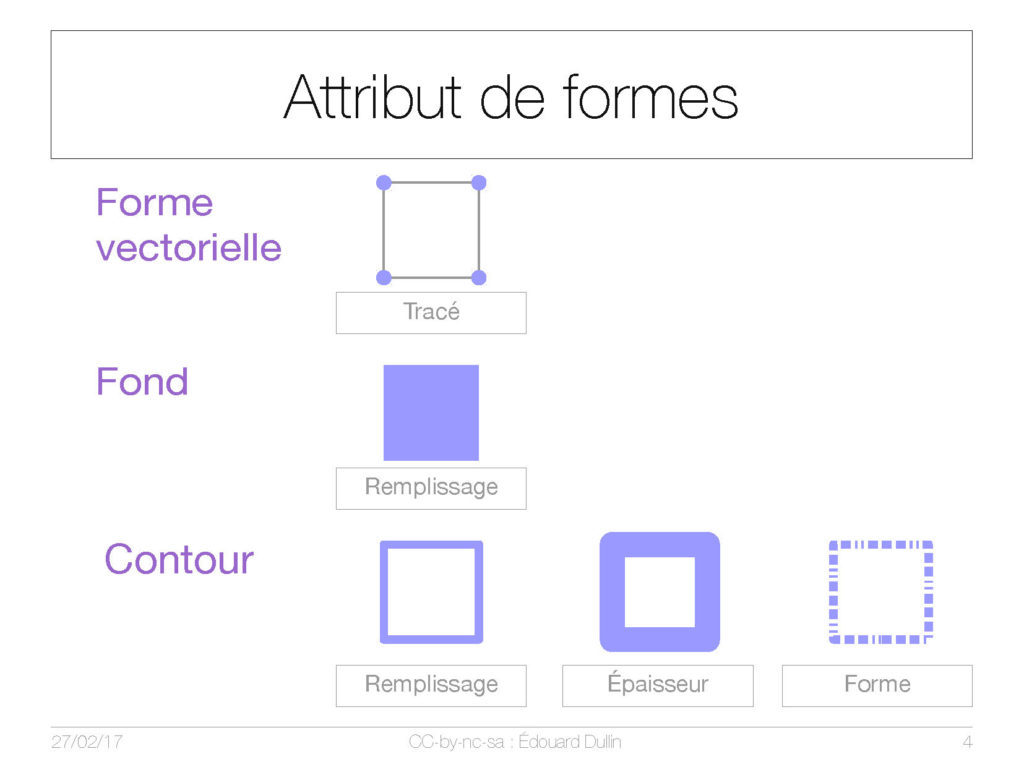

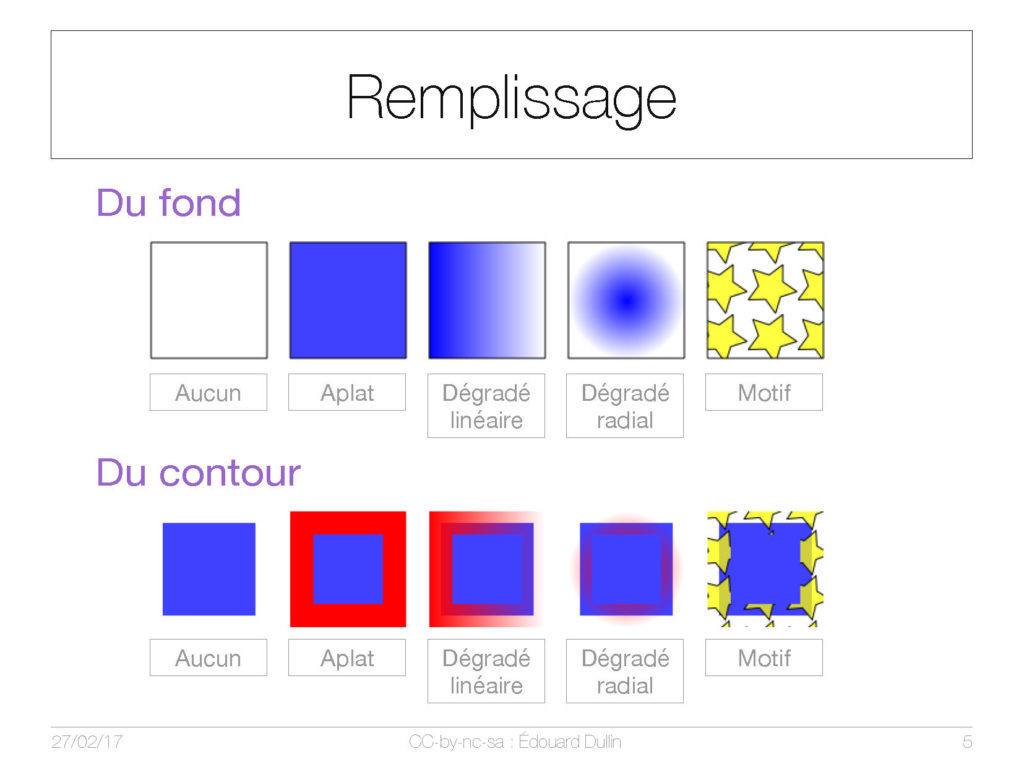

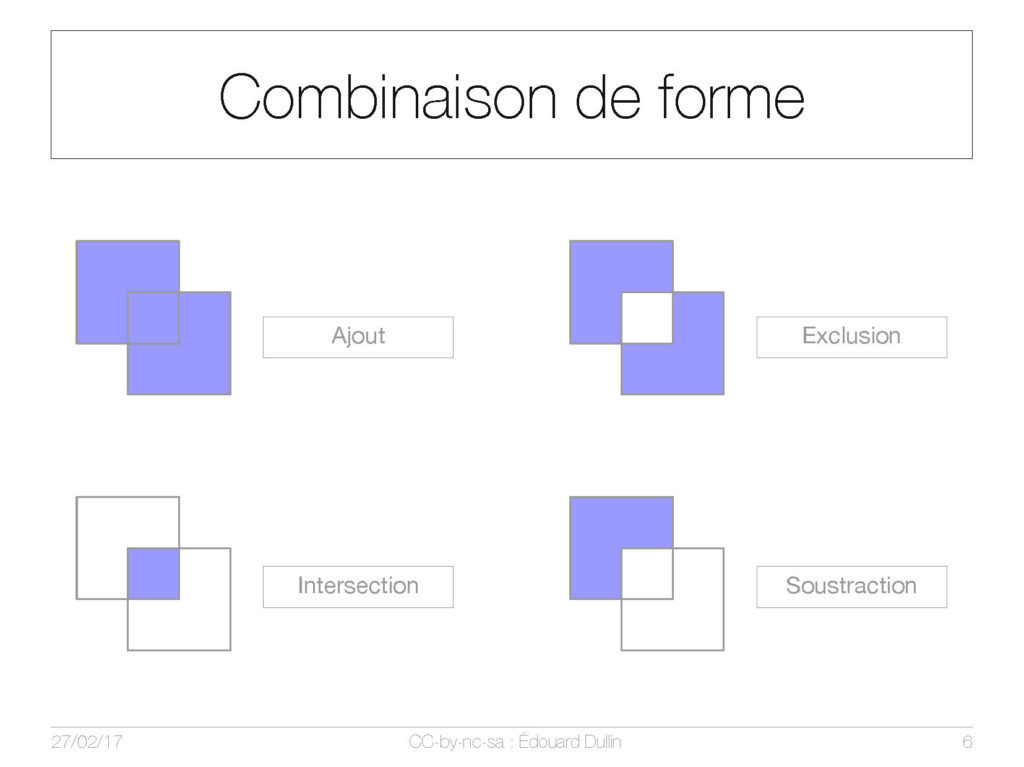

- Tracé, fond, contour

- Poids et dimension

- Formats de fichiers usuels

Ressource créée dans le cadre des TD de l’université Paris Diderot (SCRIPT).

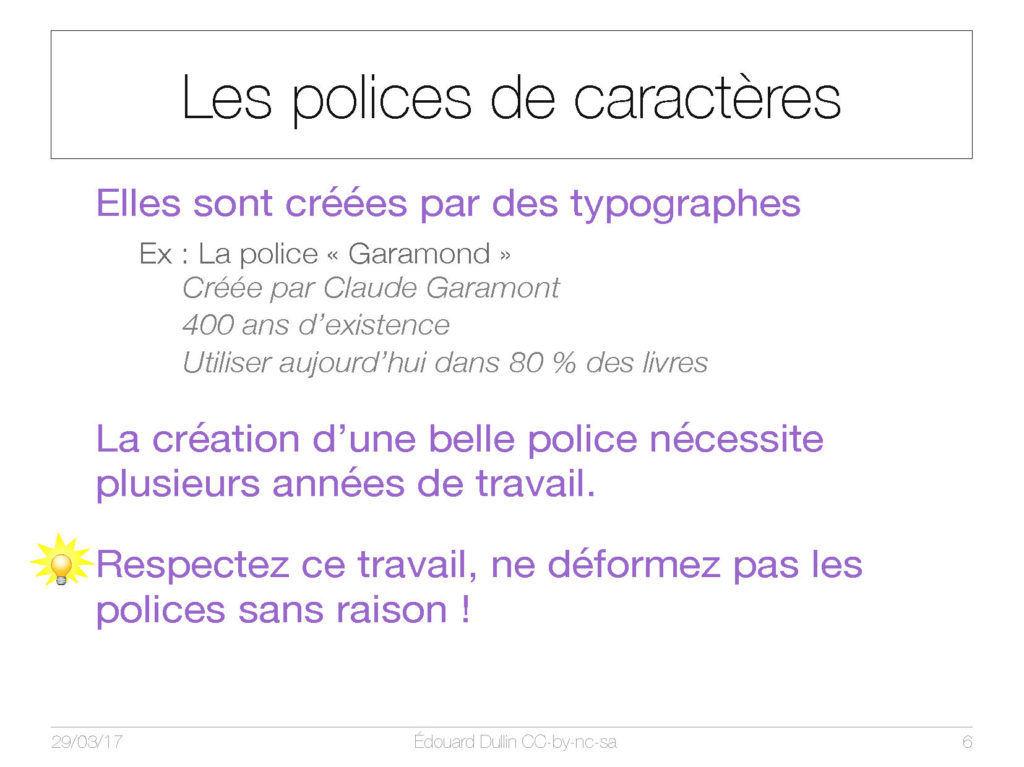

PAO — Les polices de caractères

Cours en ligne

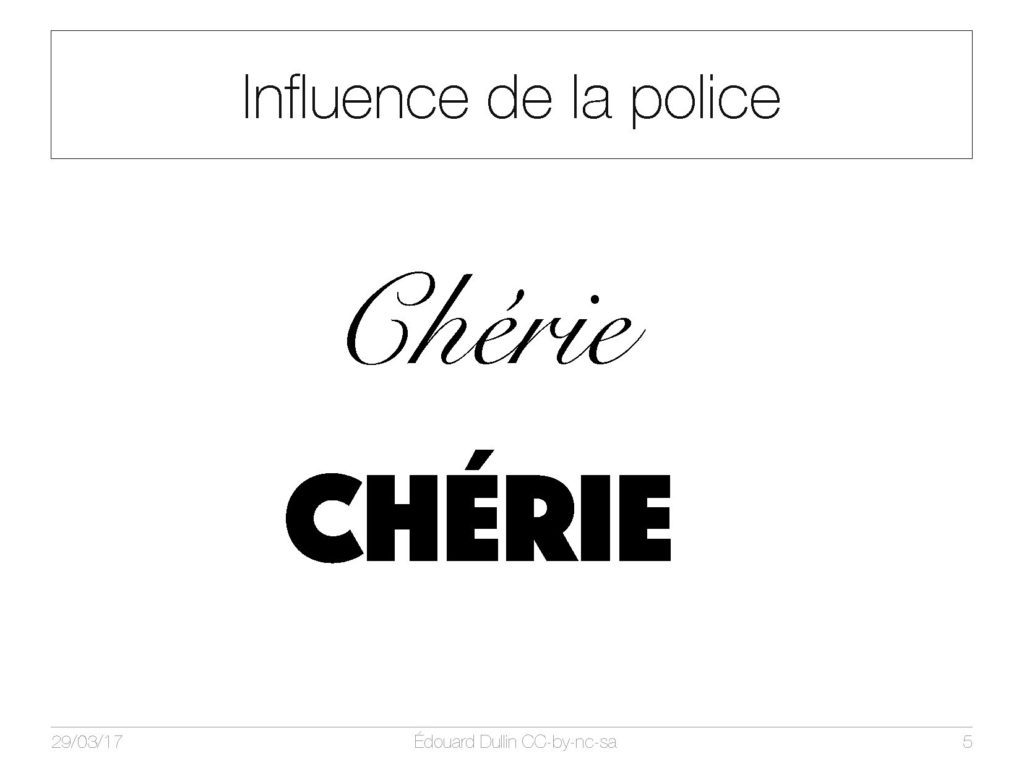

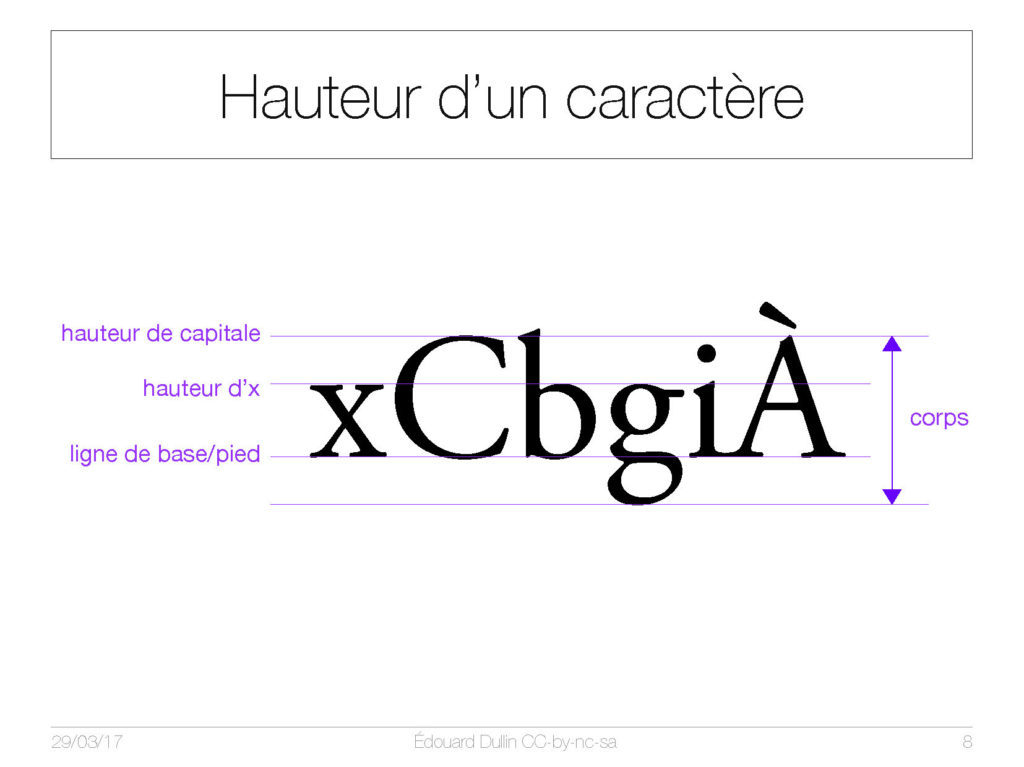

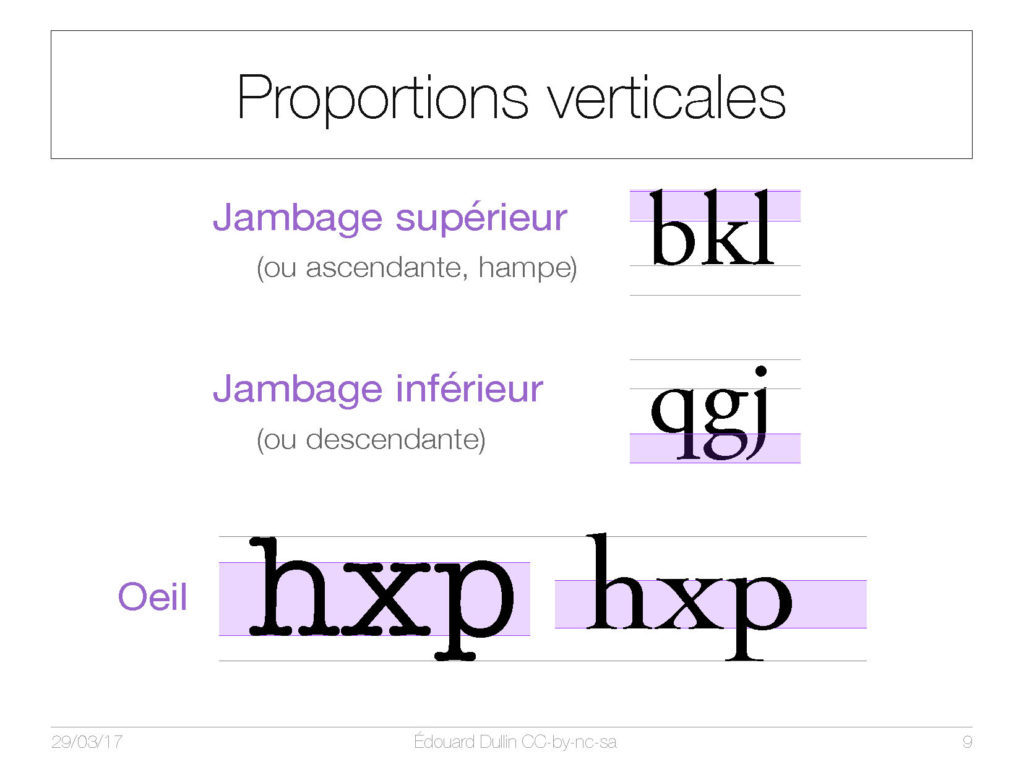

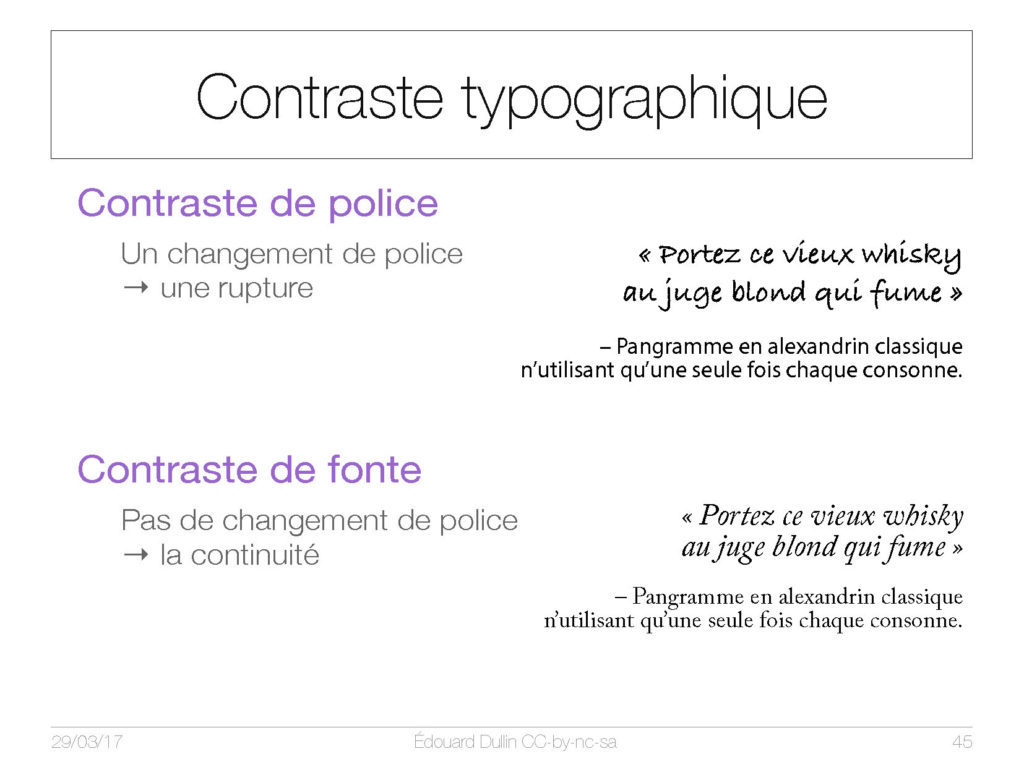

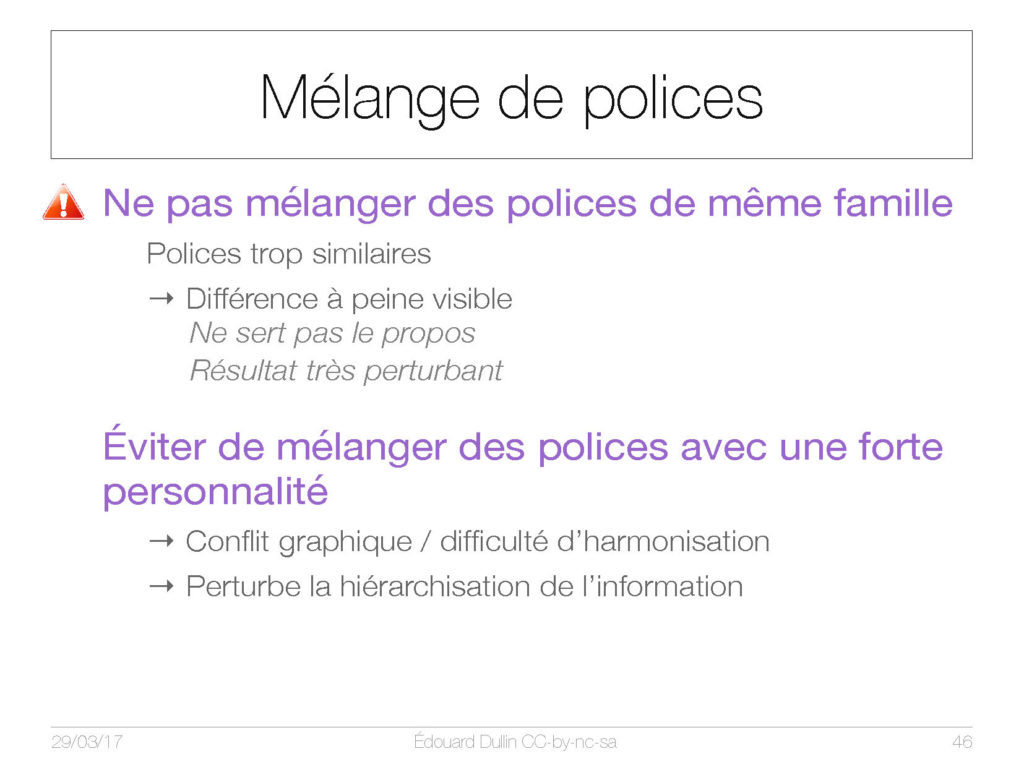

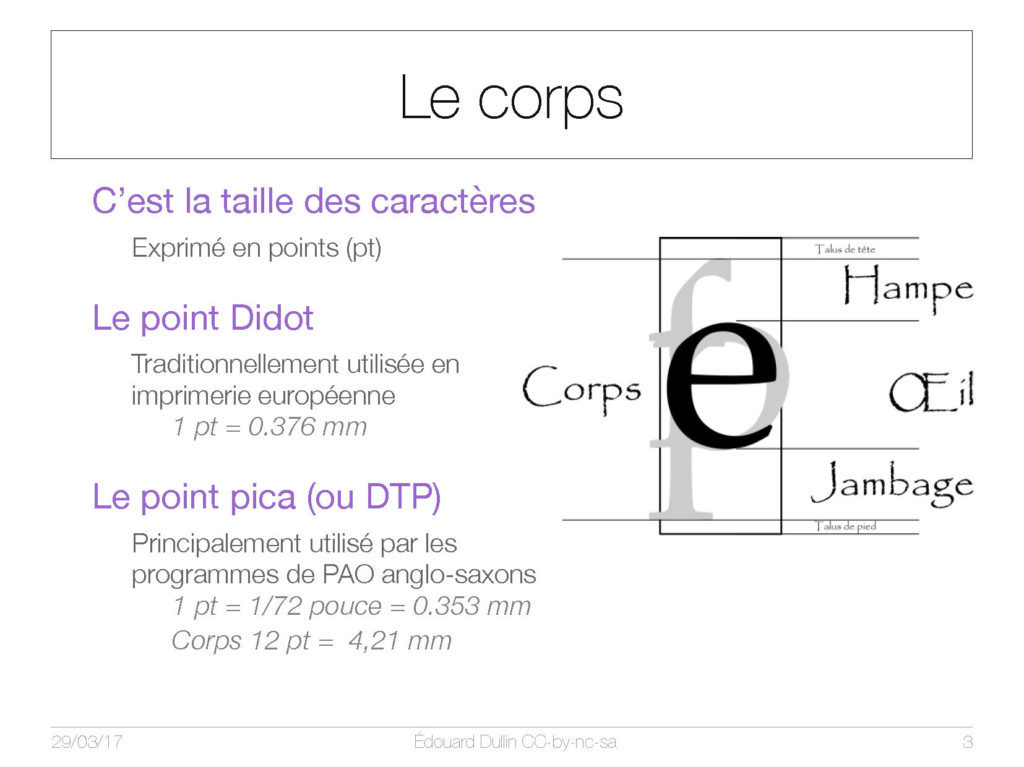

PAO — Les polices de caractères

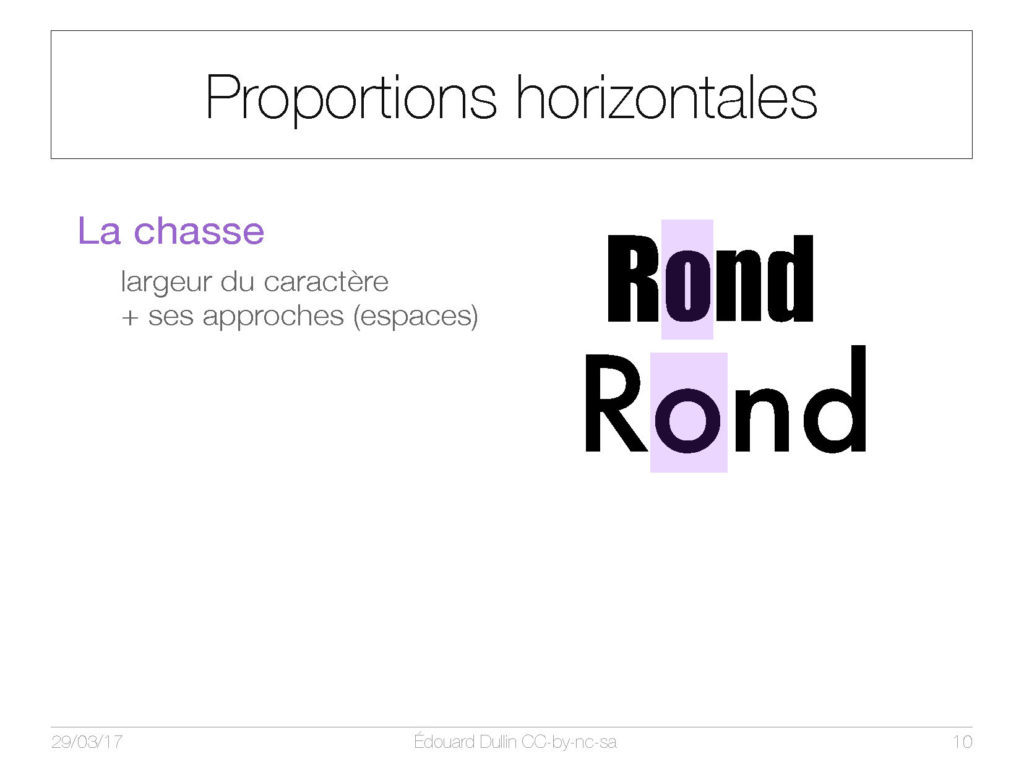

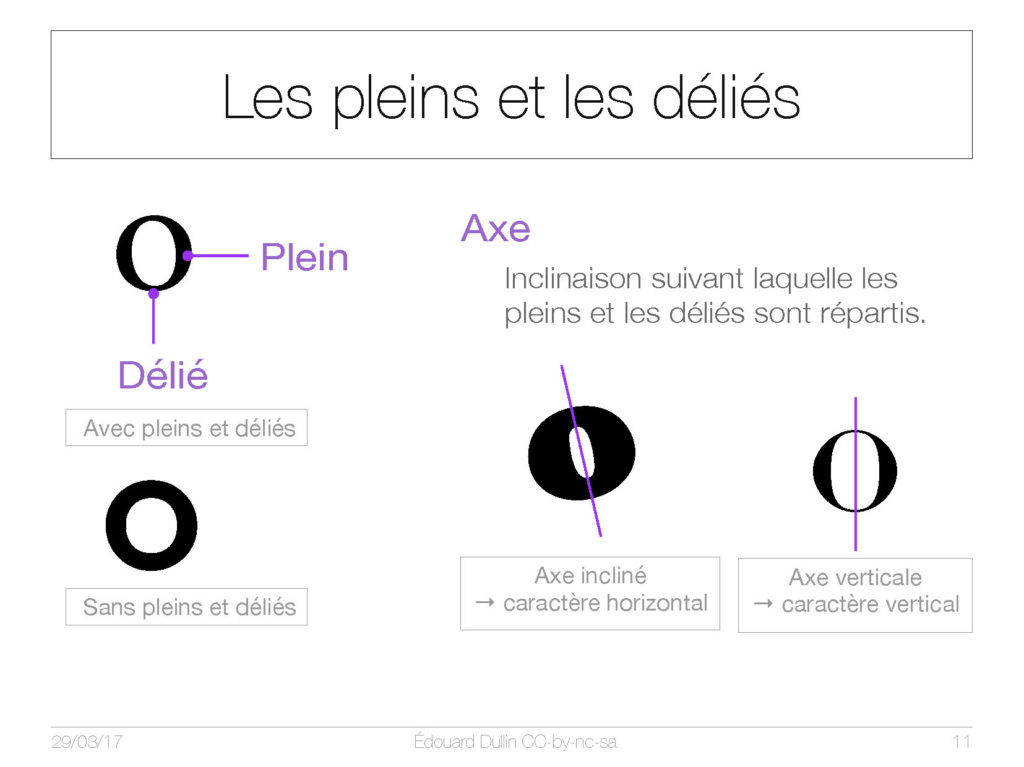

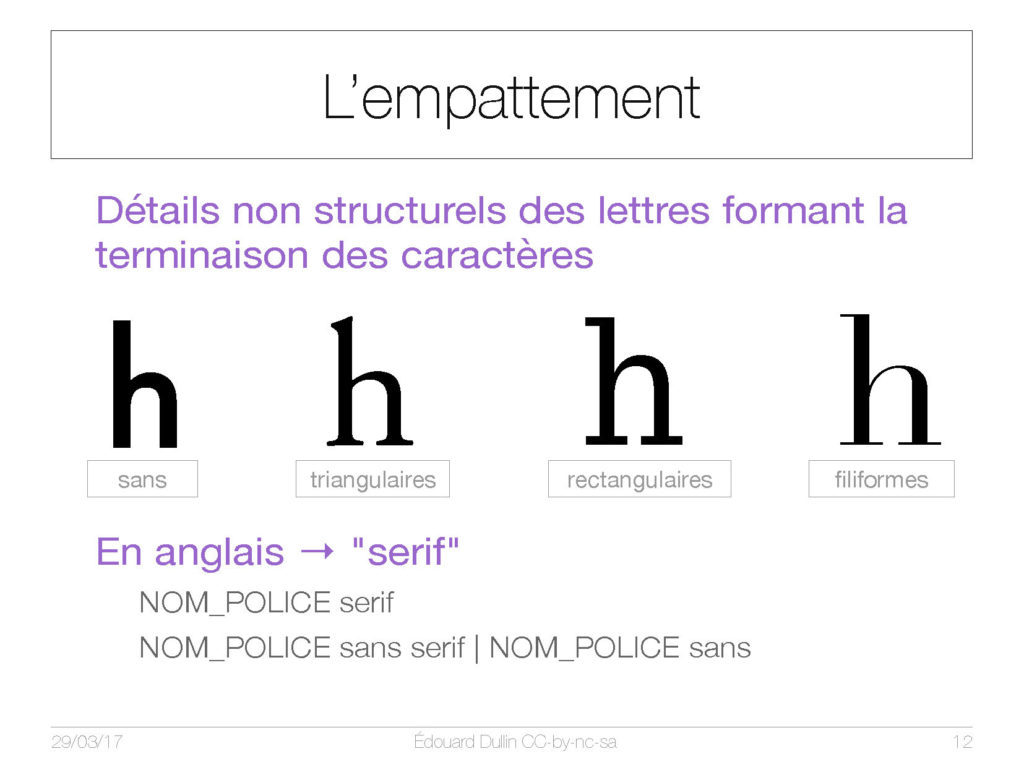

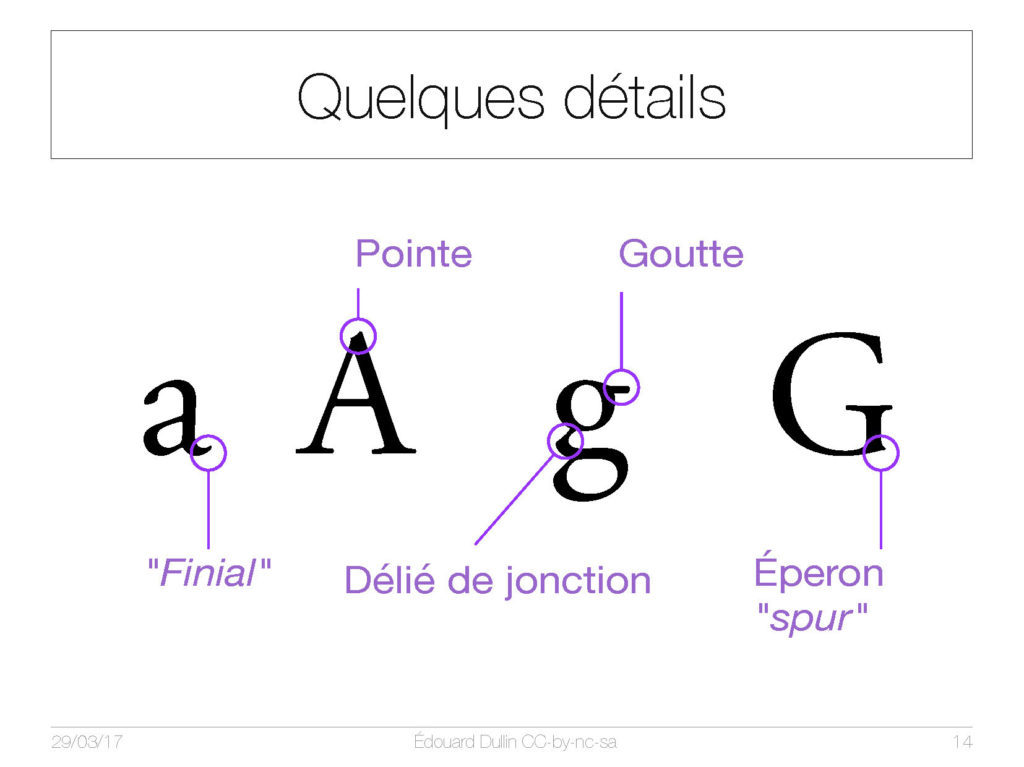

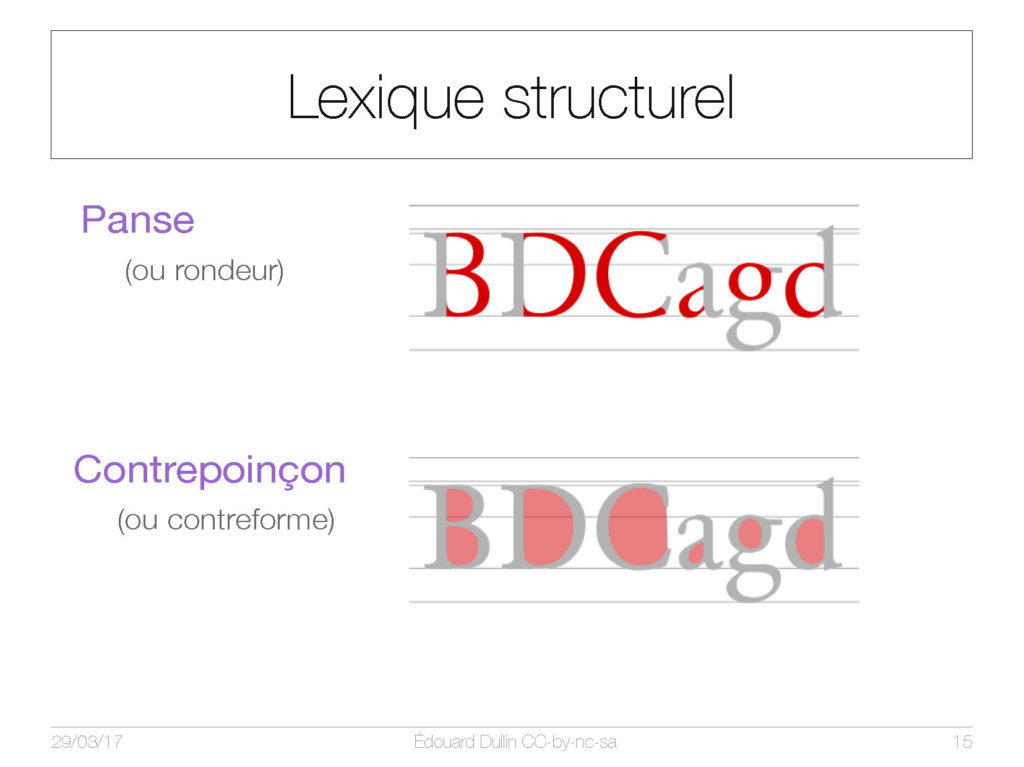

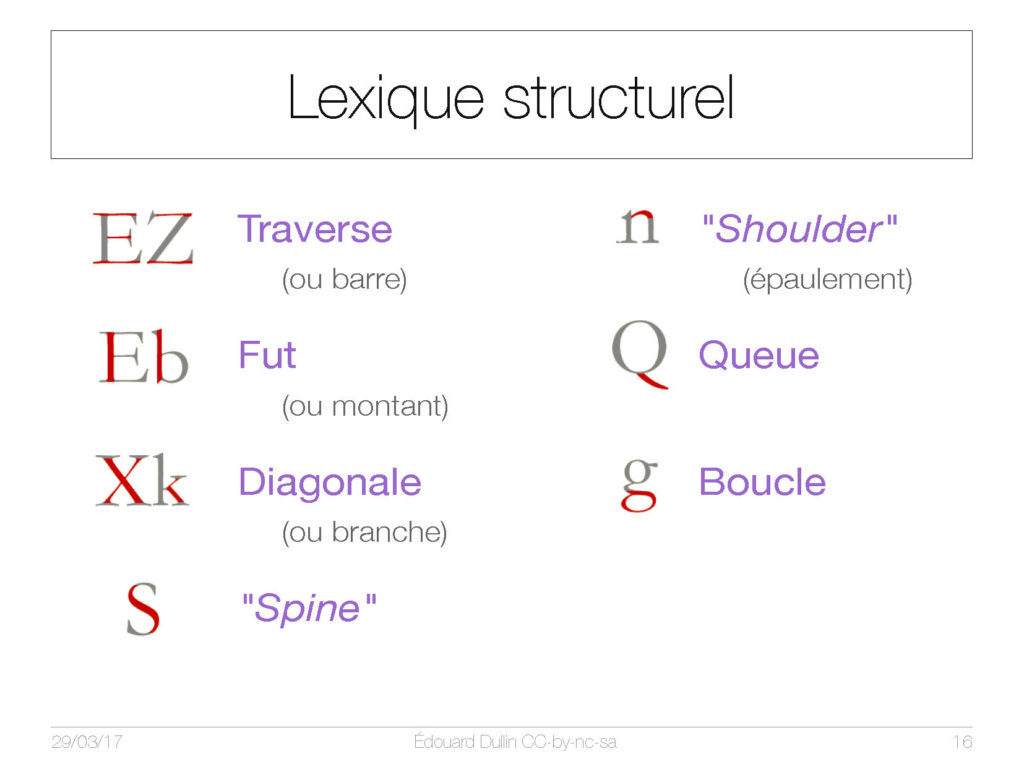

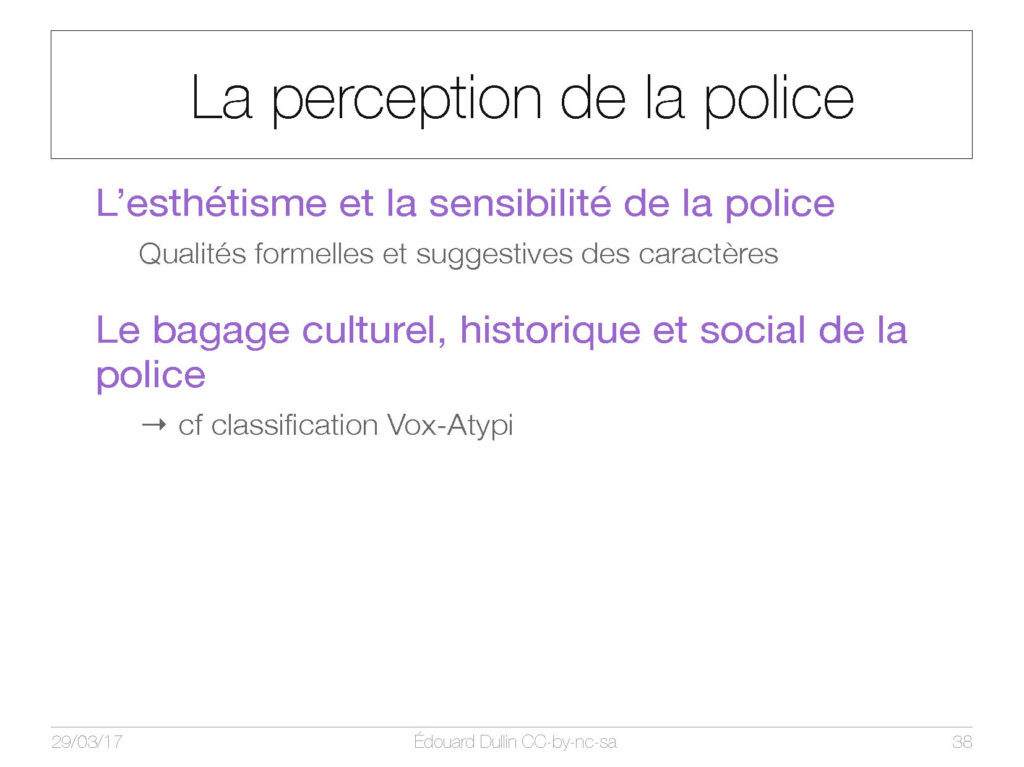

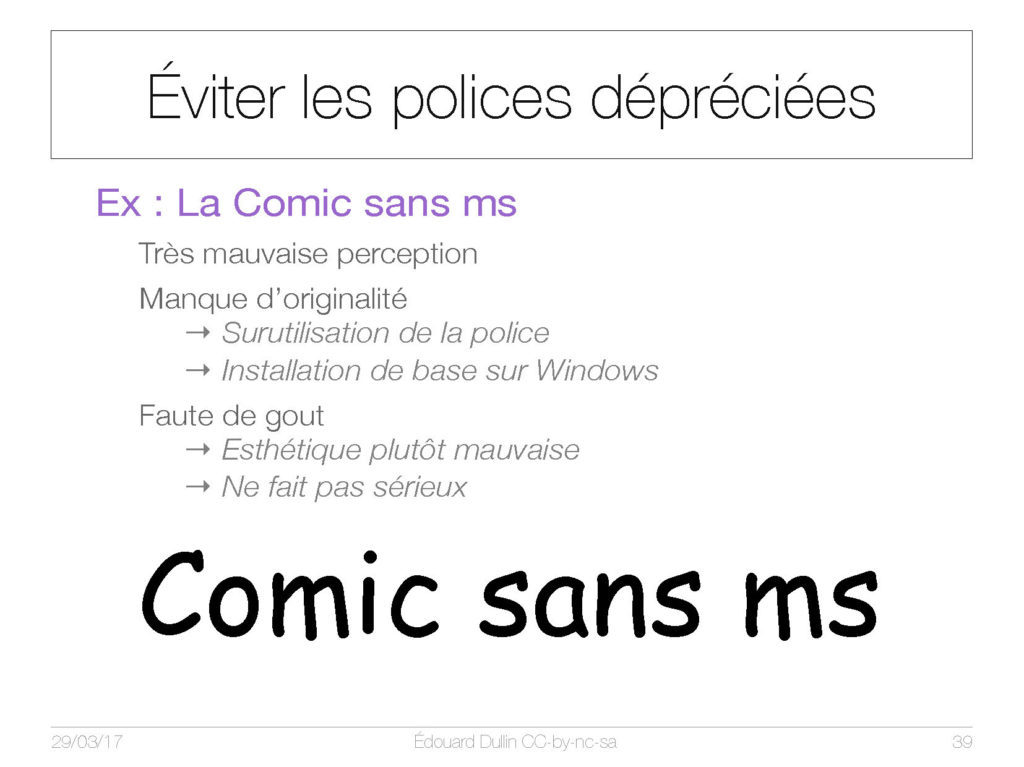

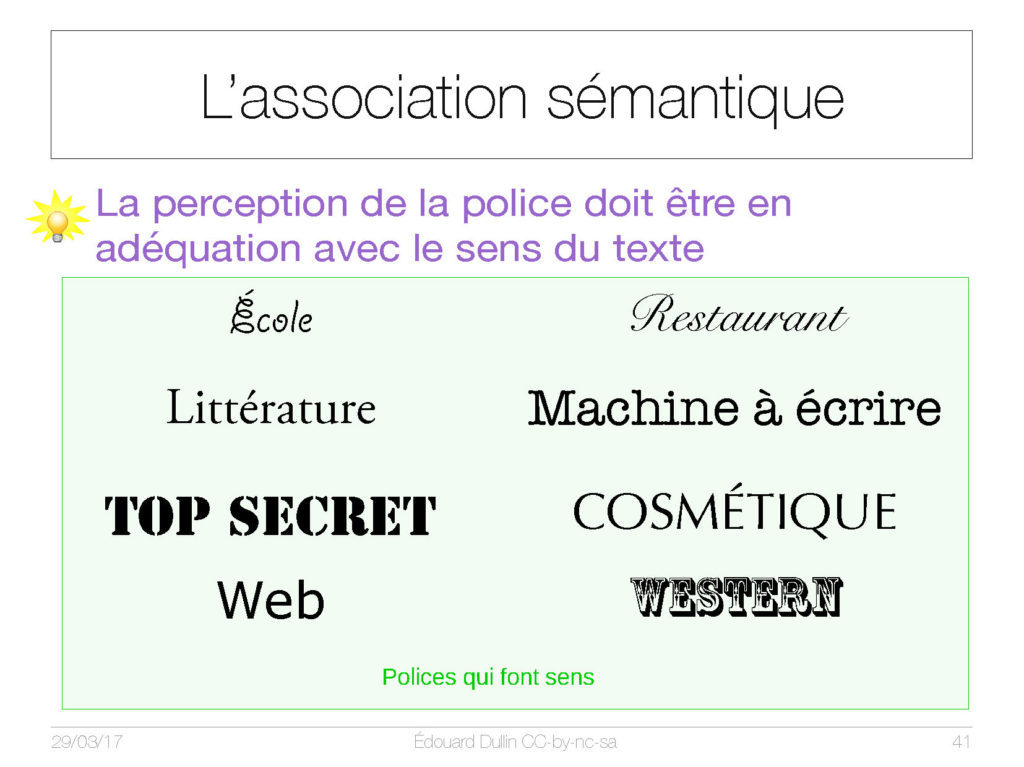

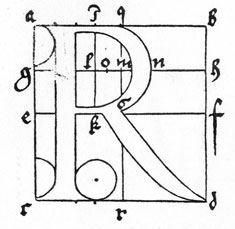

- Lexique structural des caractères

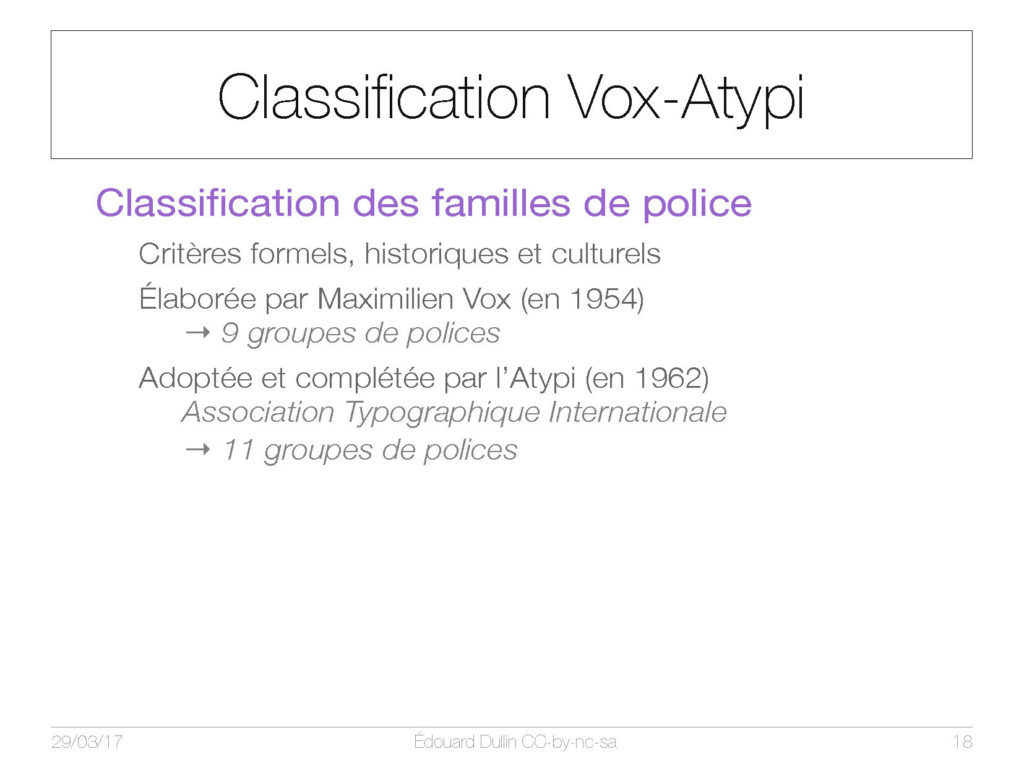

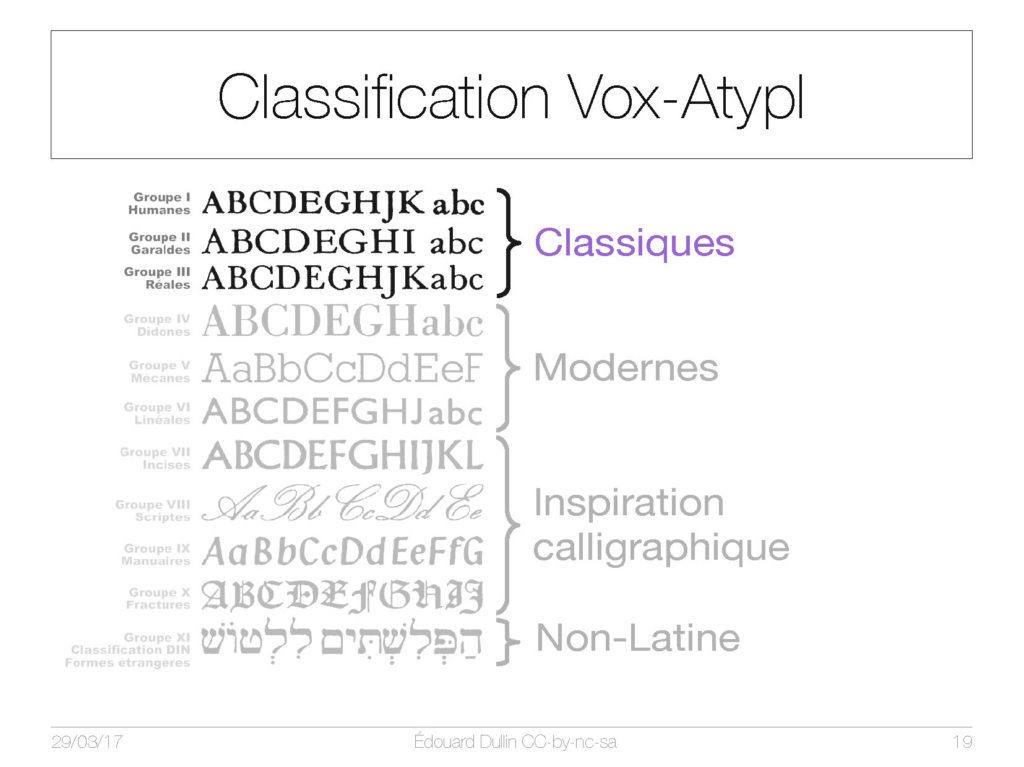

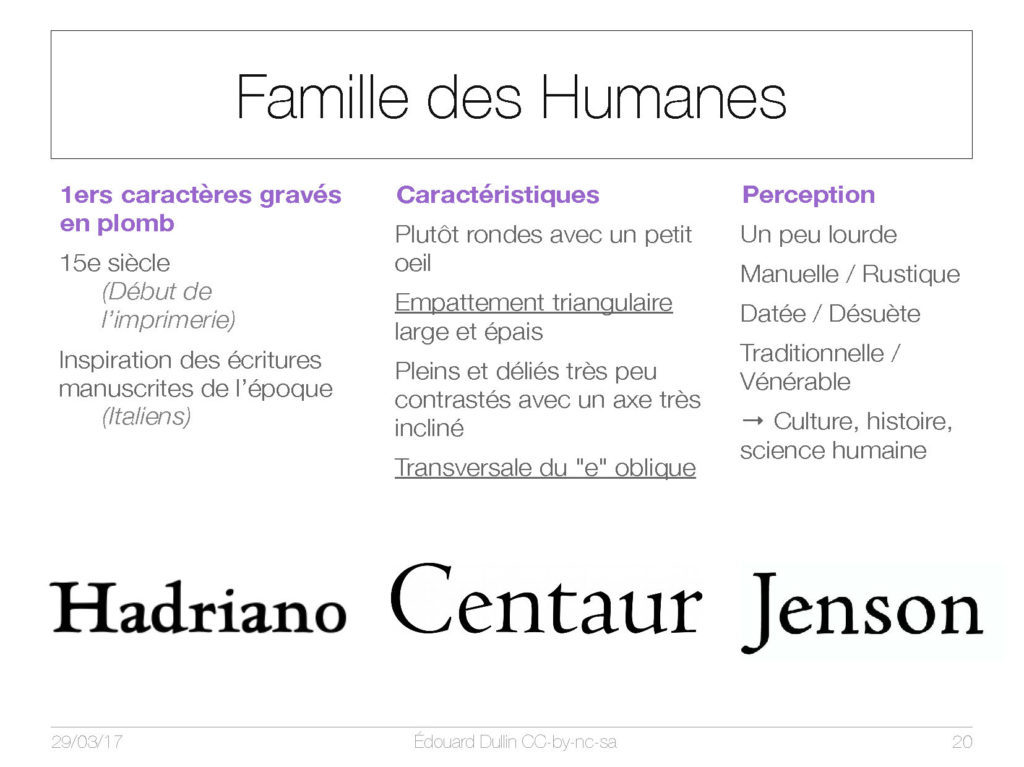

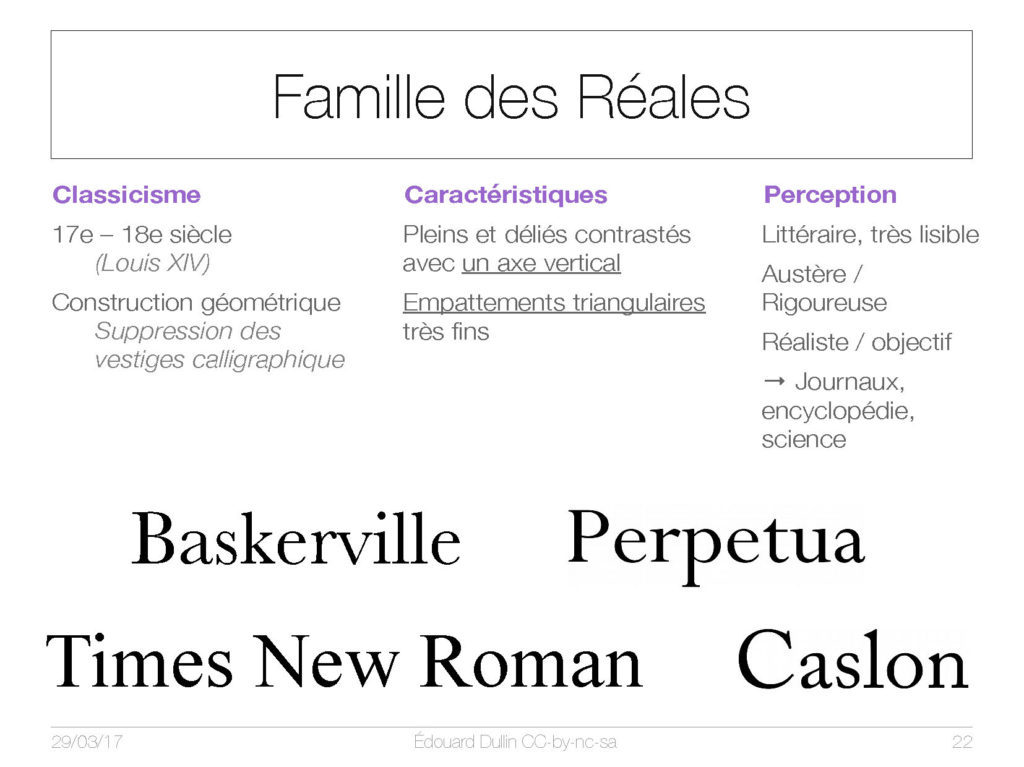

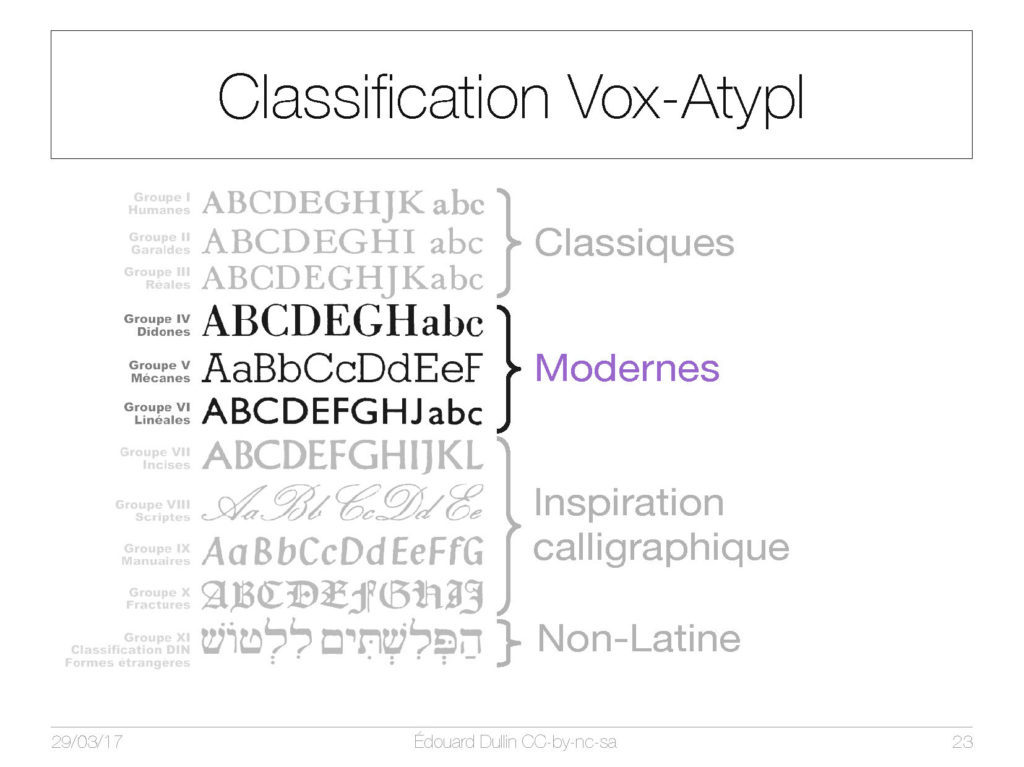

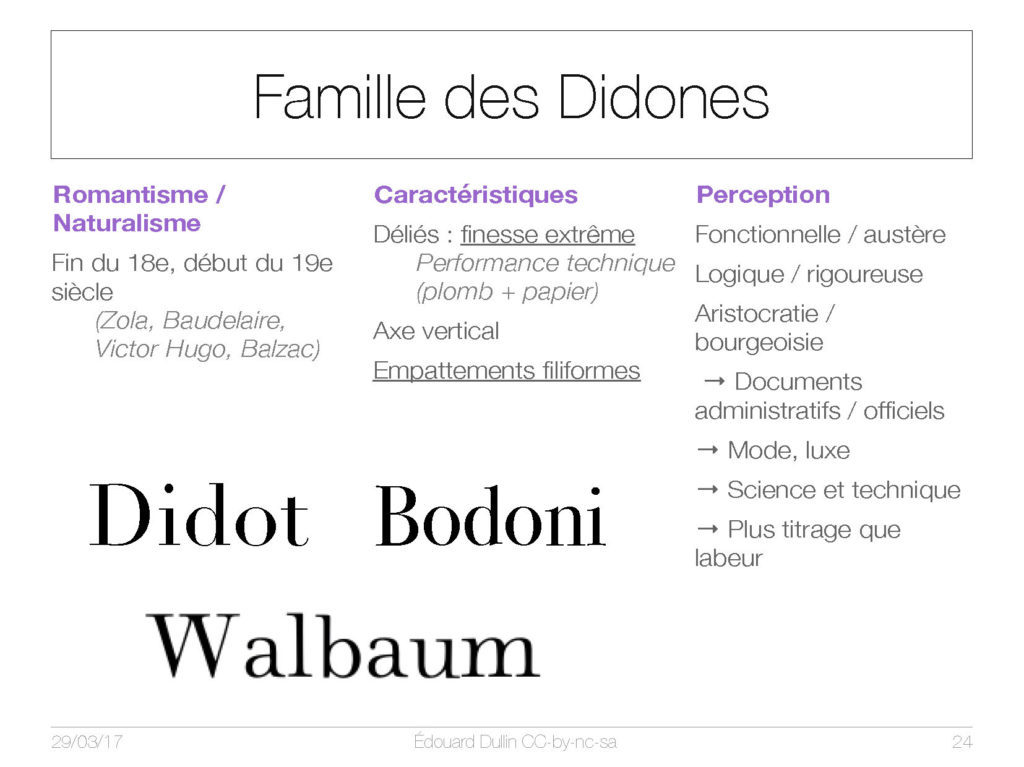

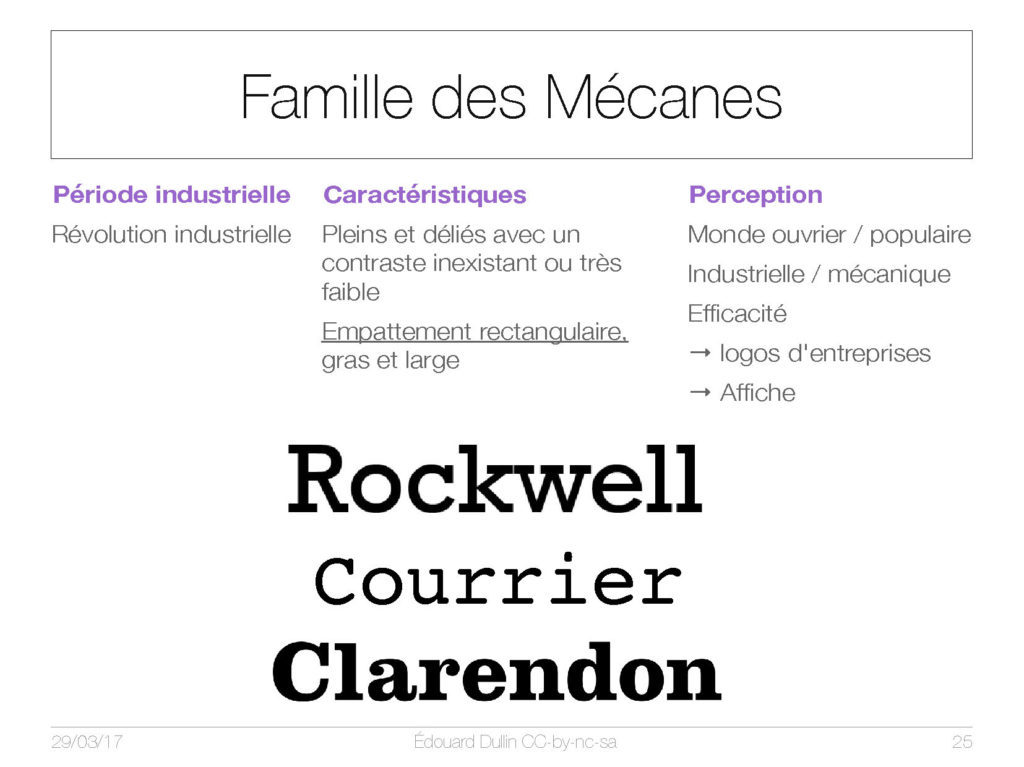

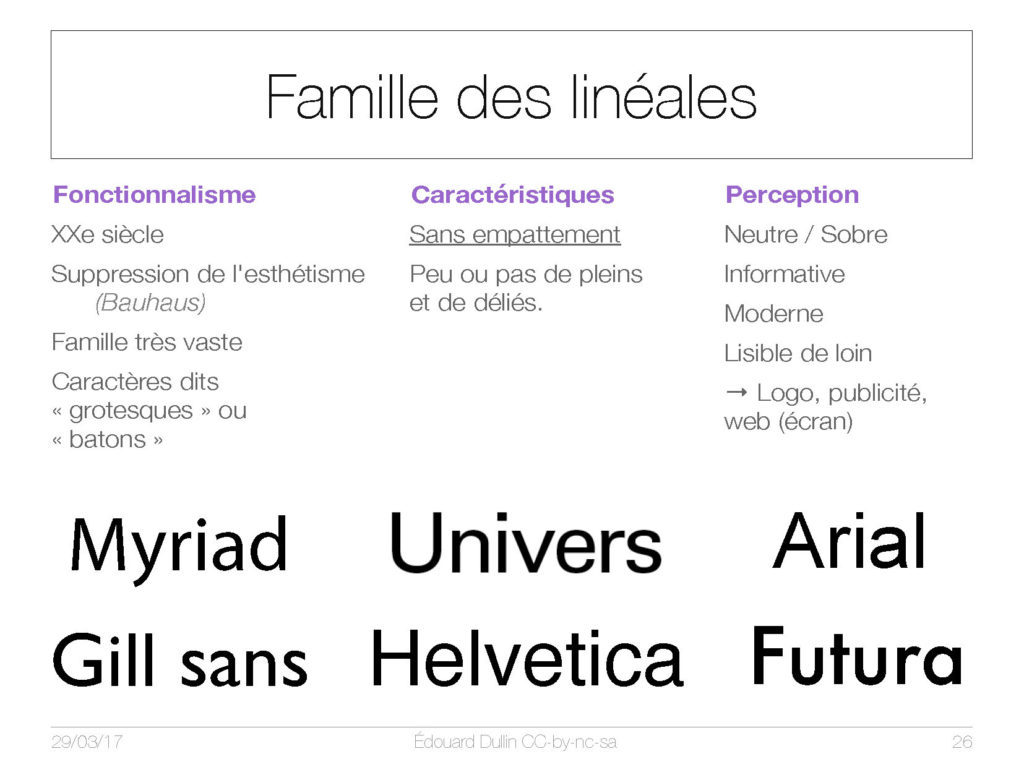

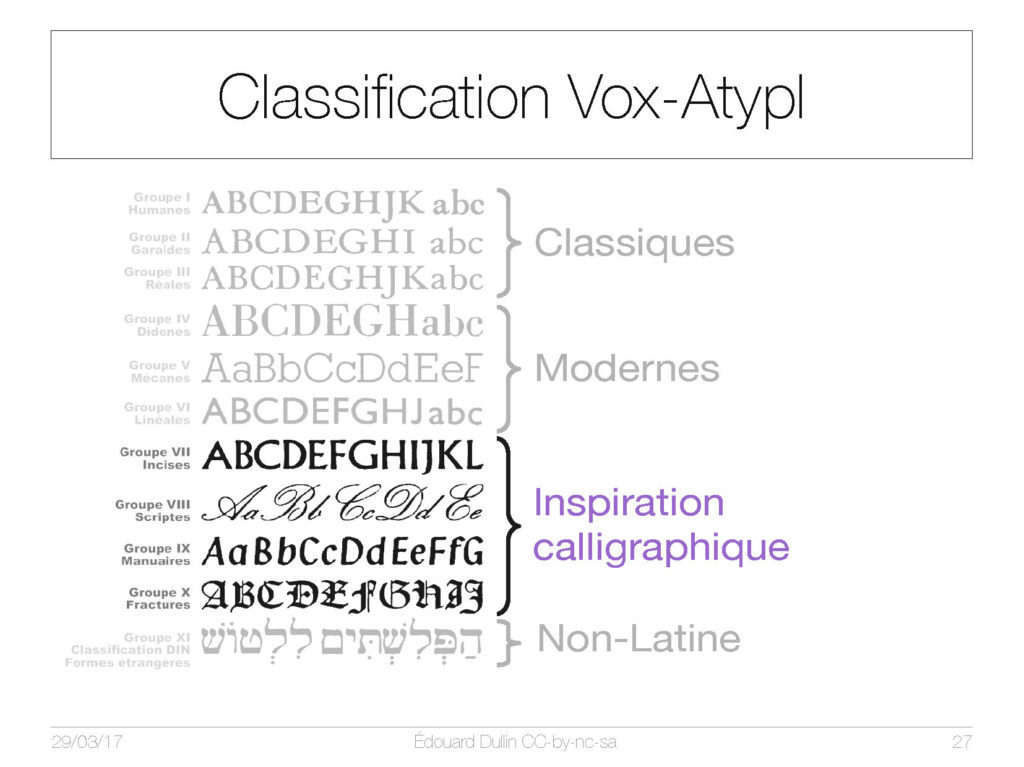

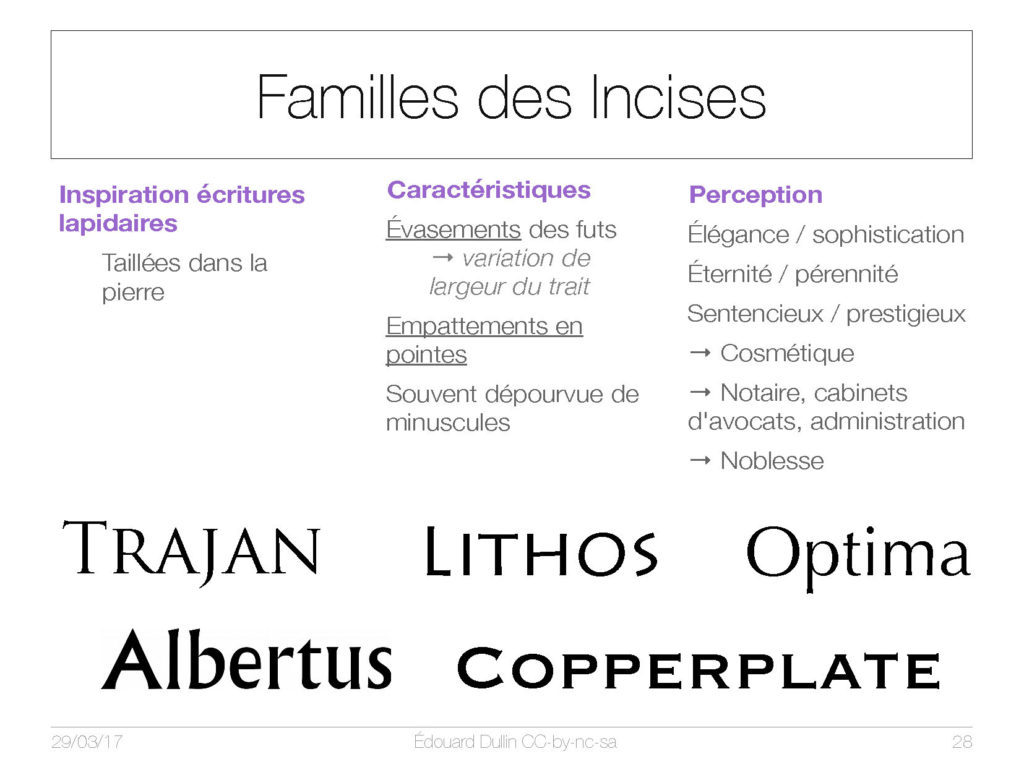

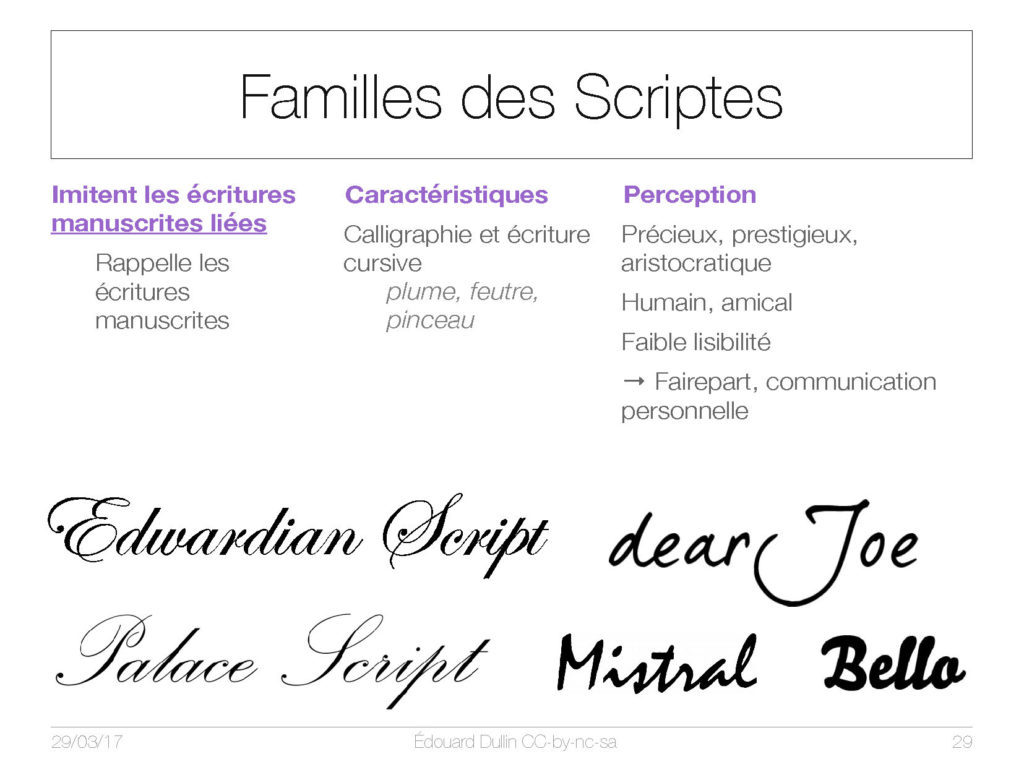

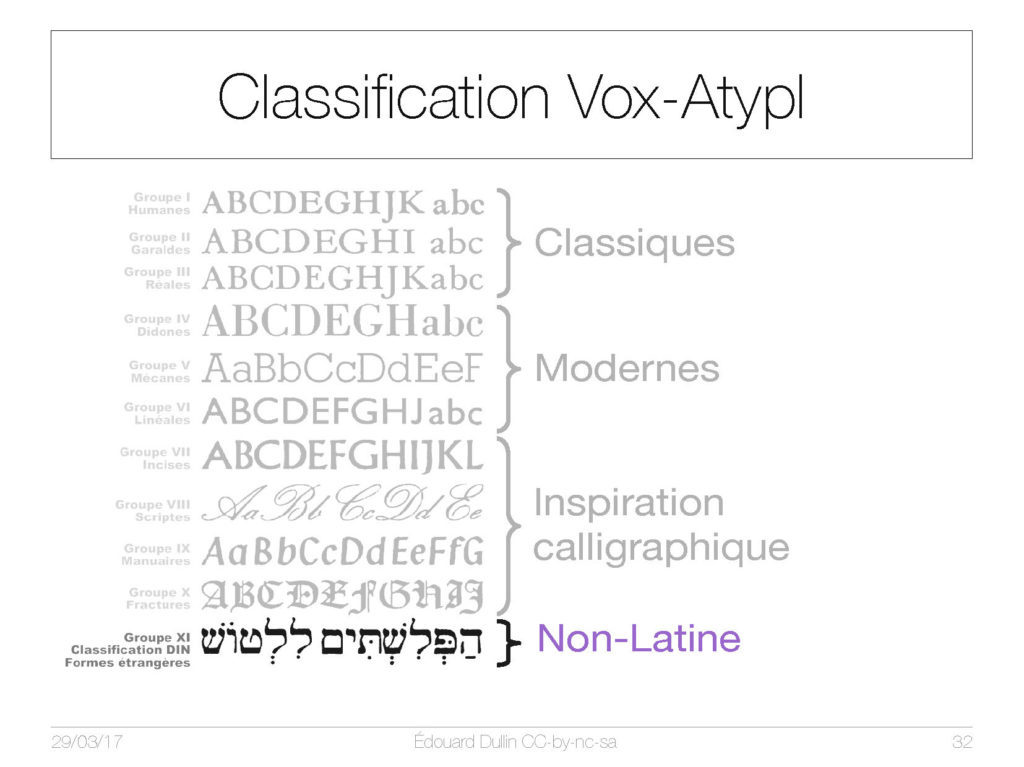

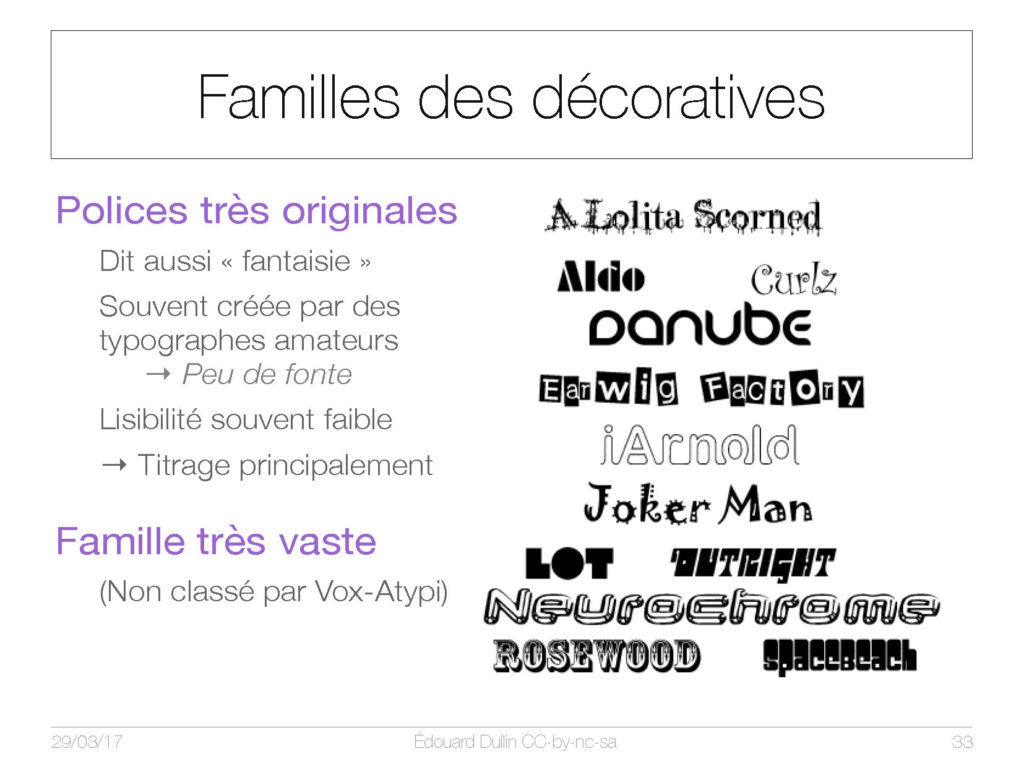

- Classification Vox-AtypI (les grandes familles de police)

- Le choix d’une police

- L’utilisation d’un police

Ressource créée dans le cadre des TD de l’université Paris Diderot (SCRIPT).

PAO – La typographie

Cours en ligne

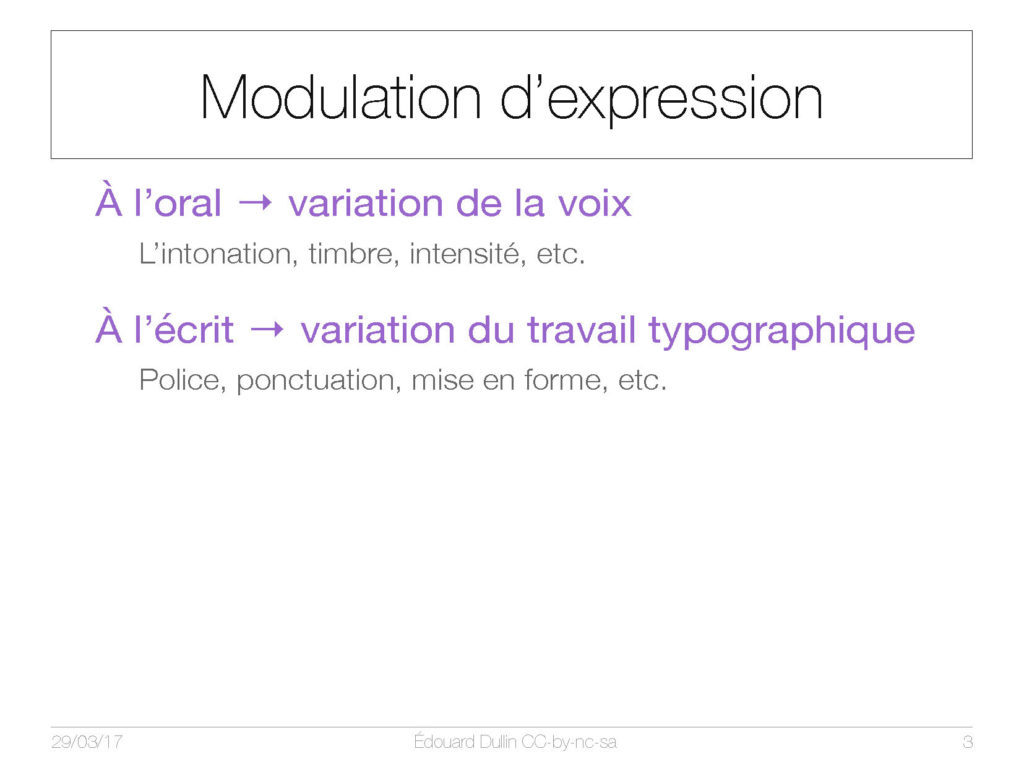

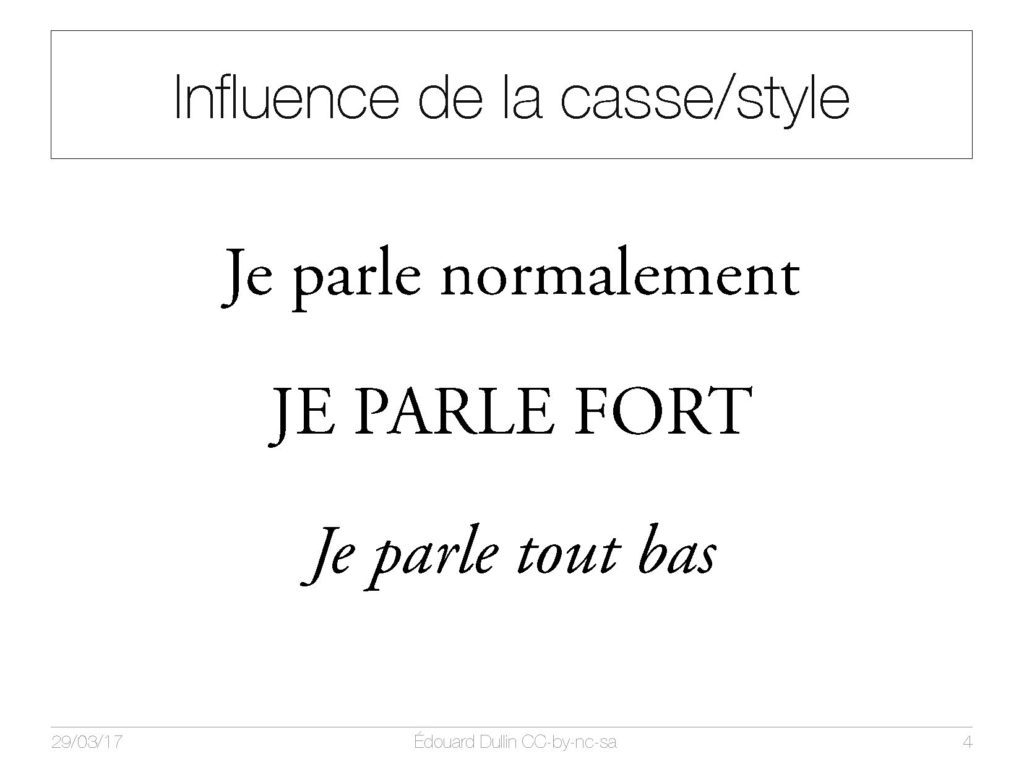

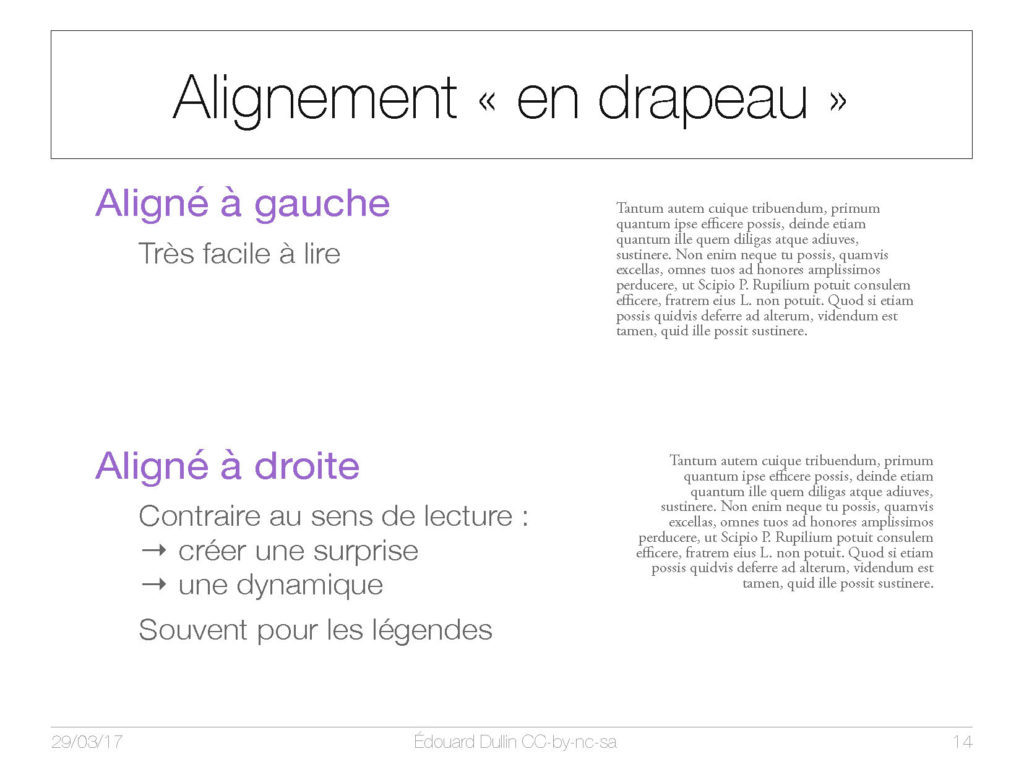

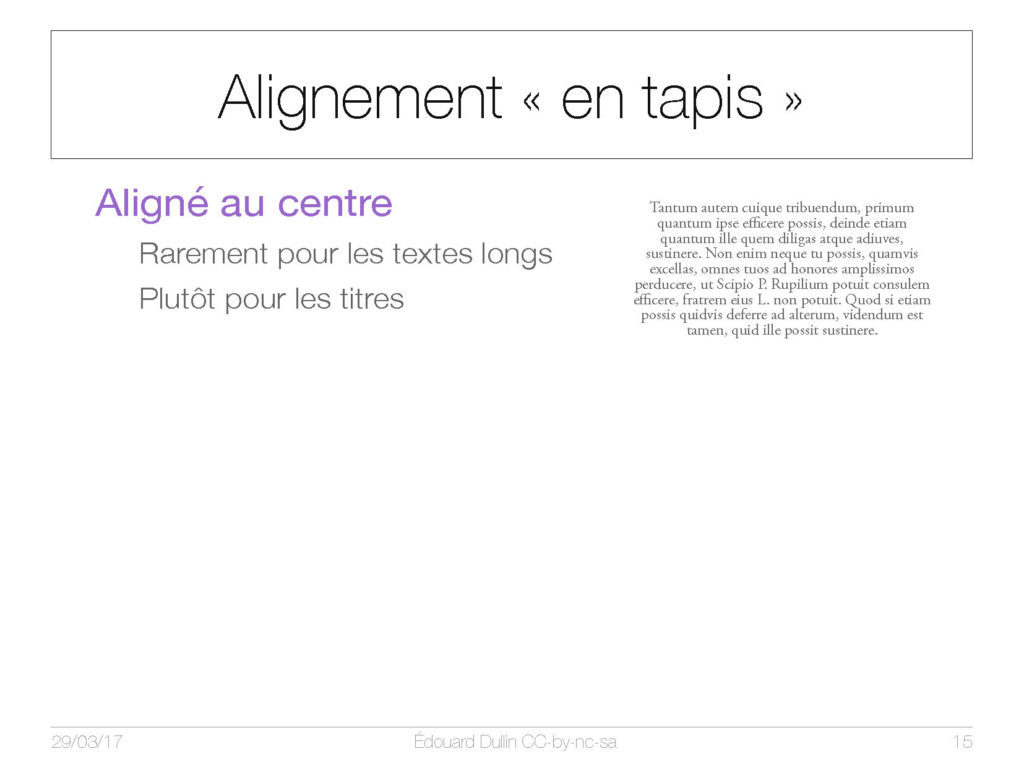

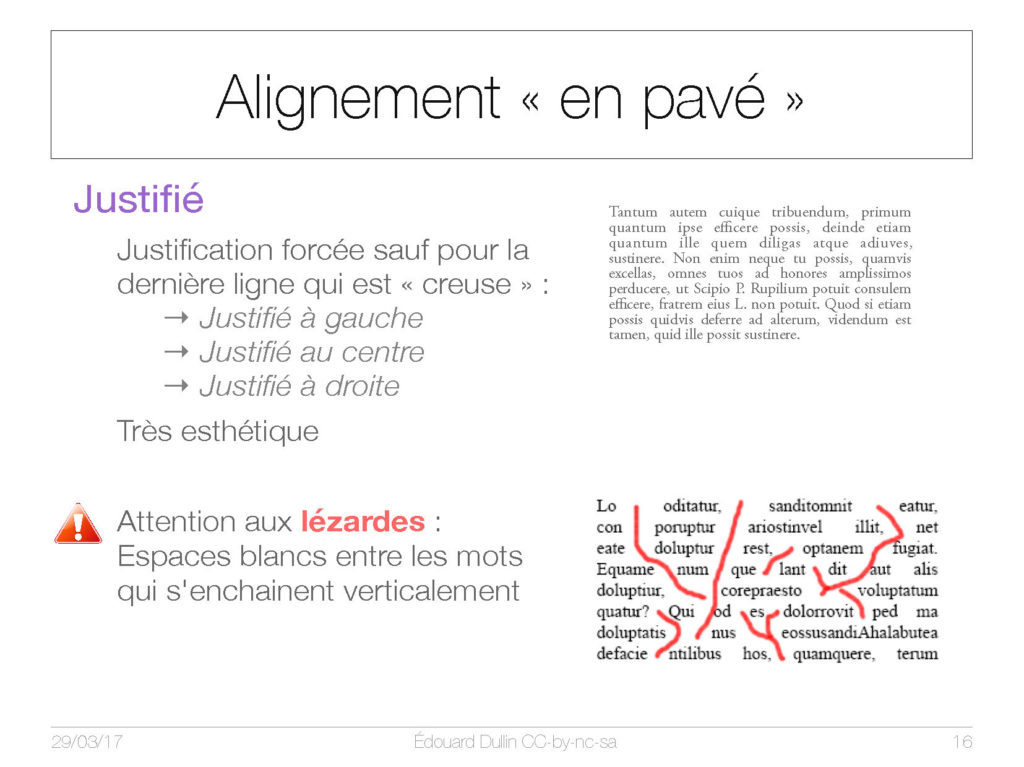

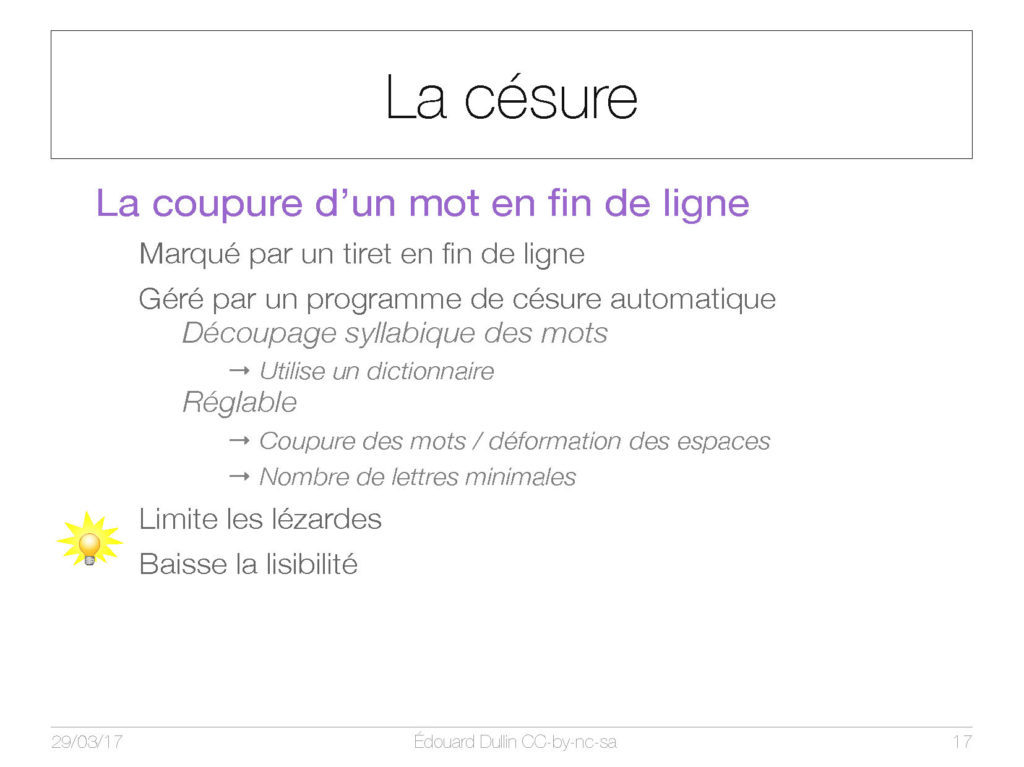

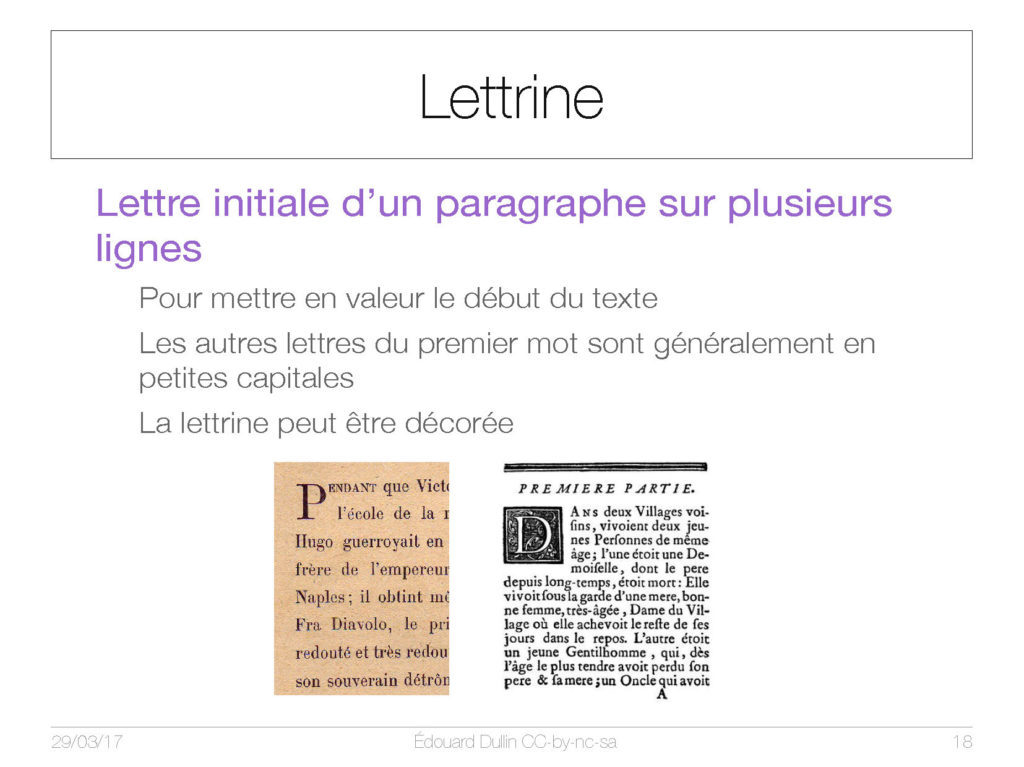

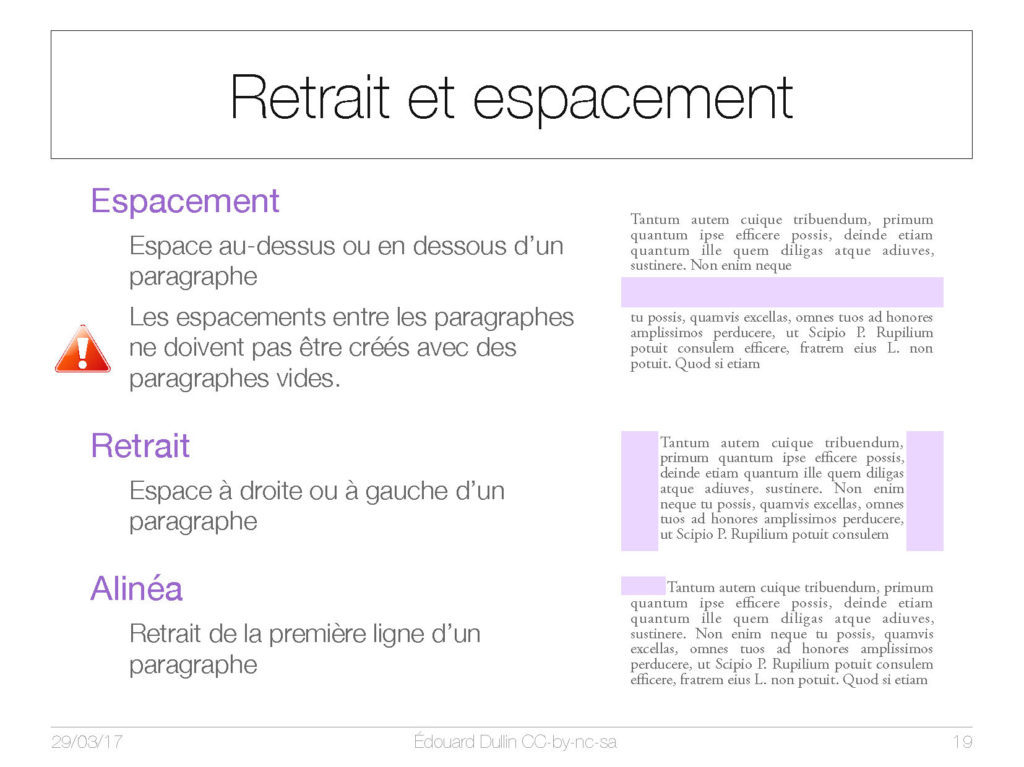

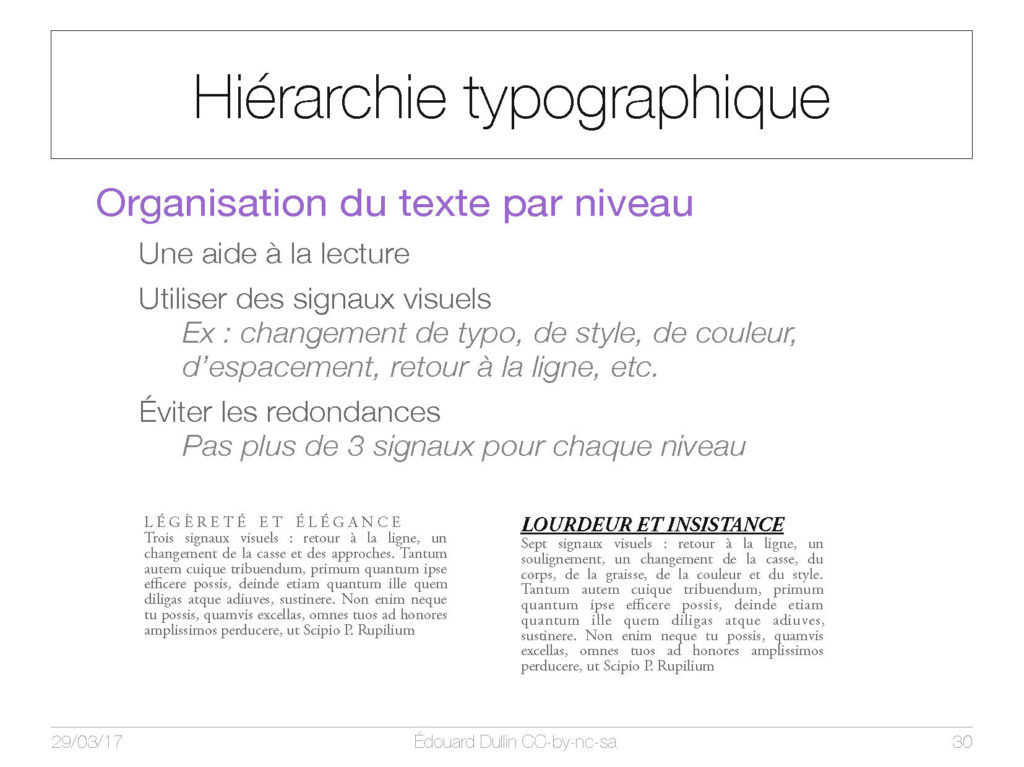

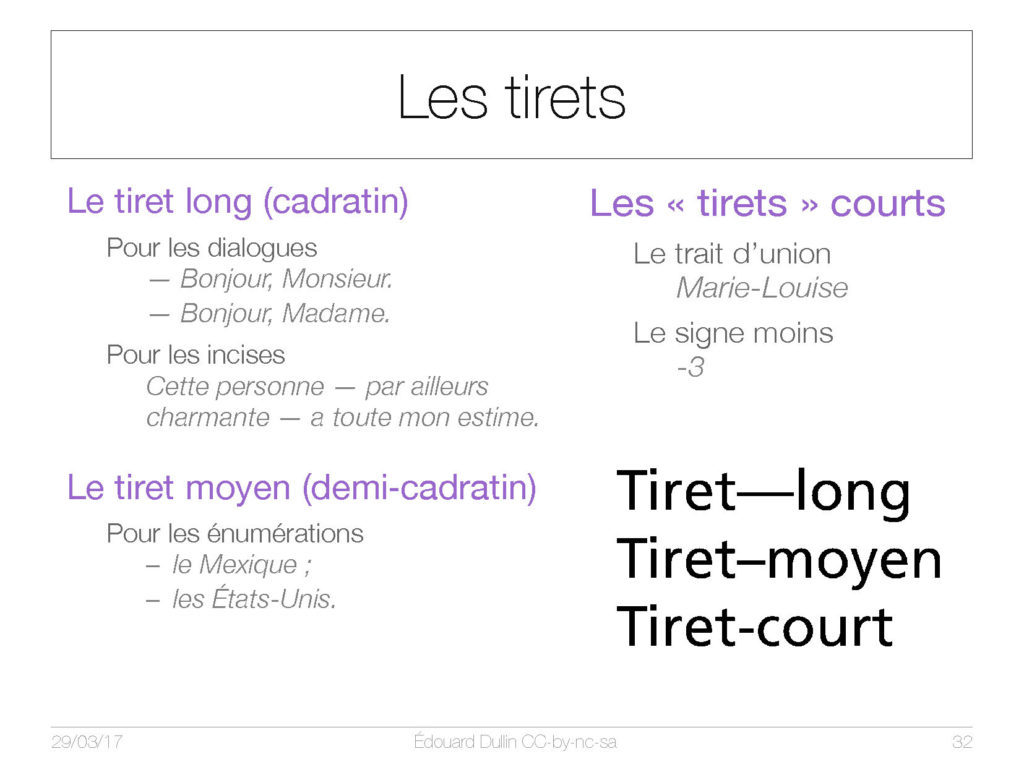

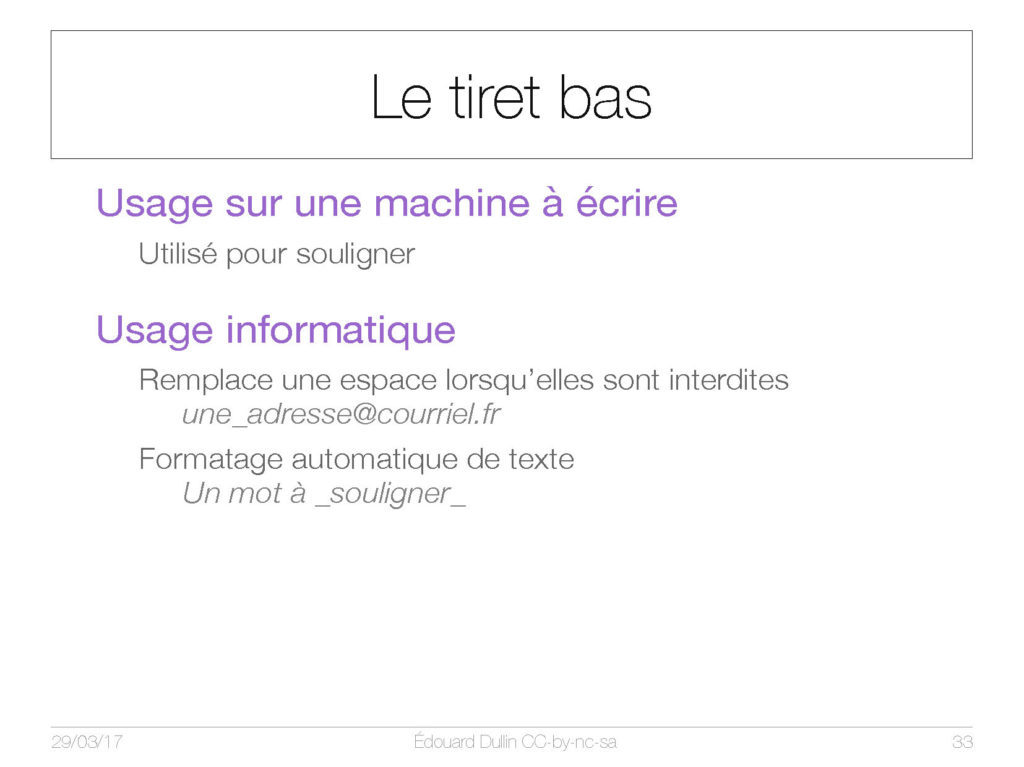

PAO — La typographie

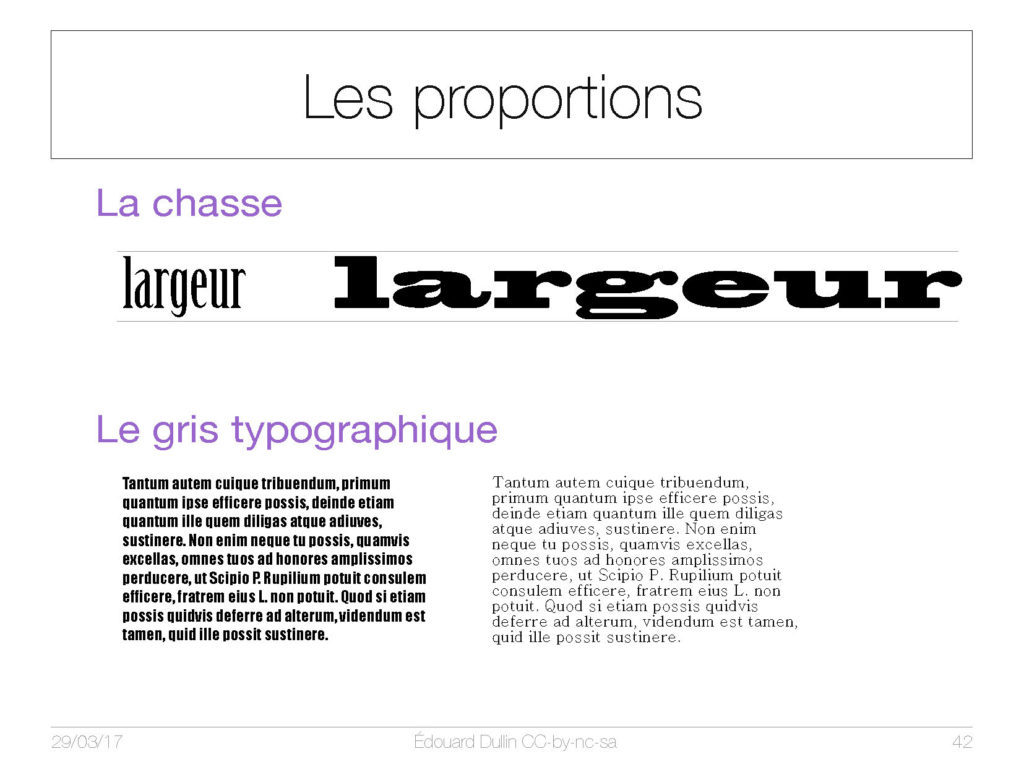

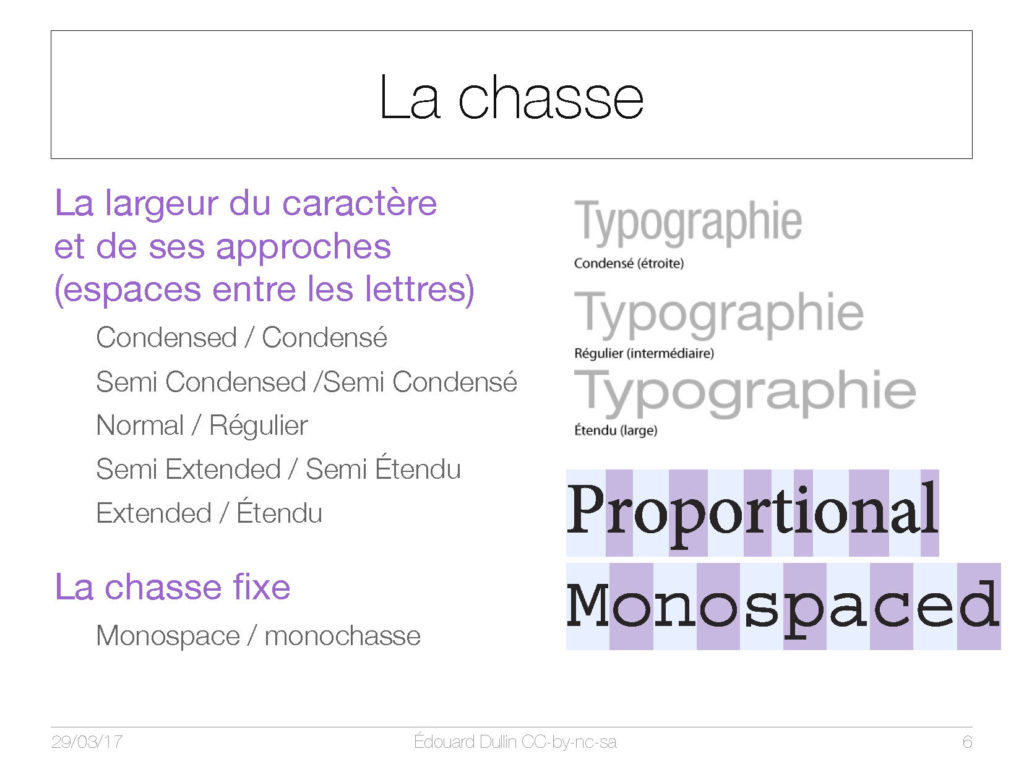

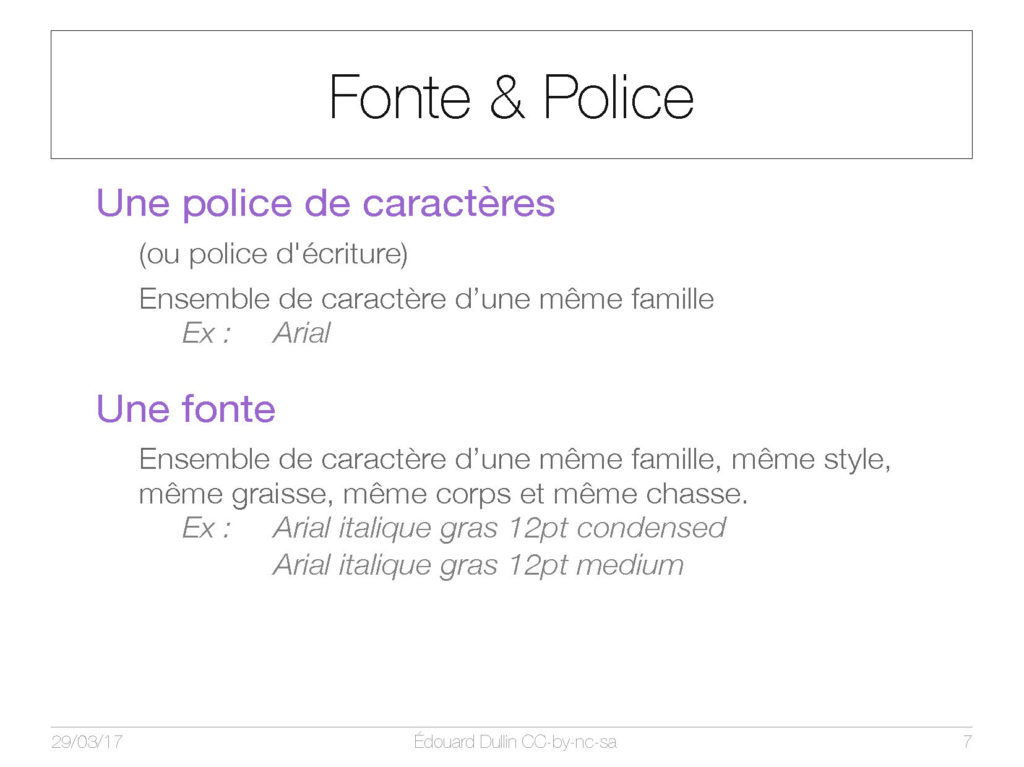

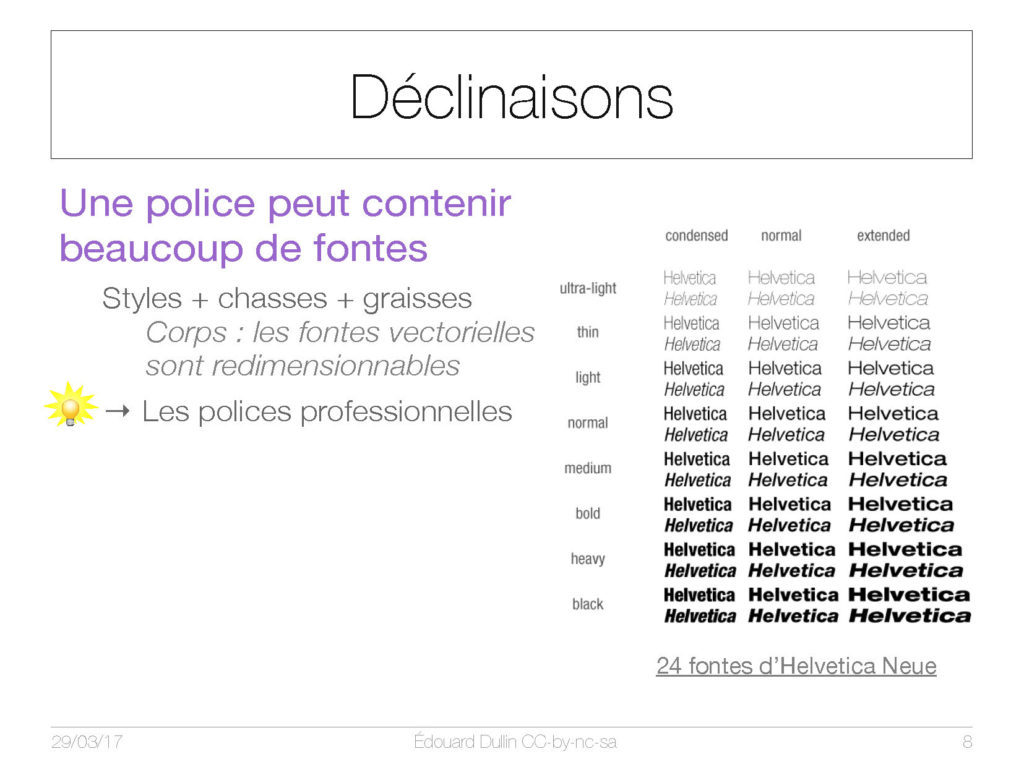

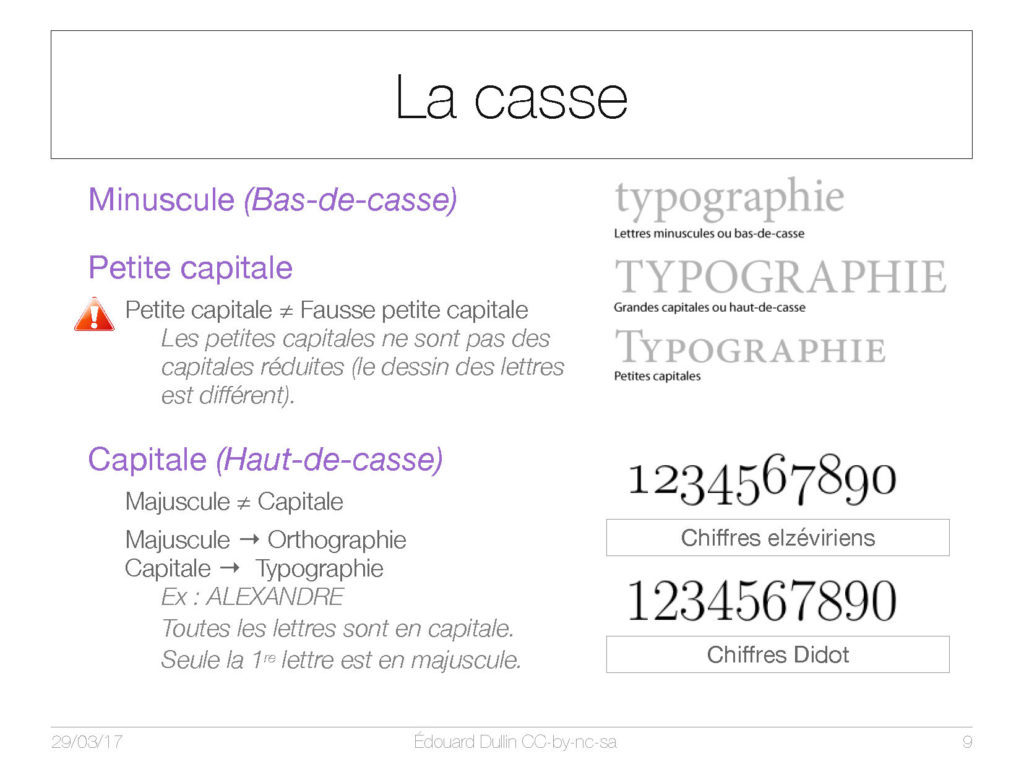

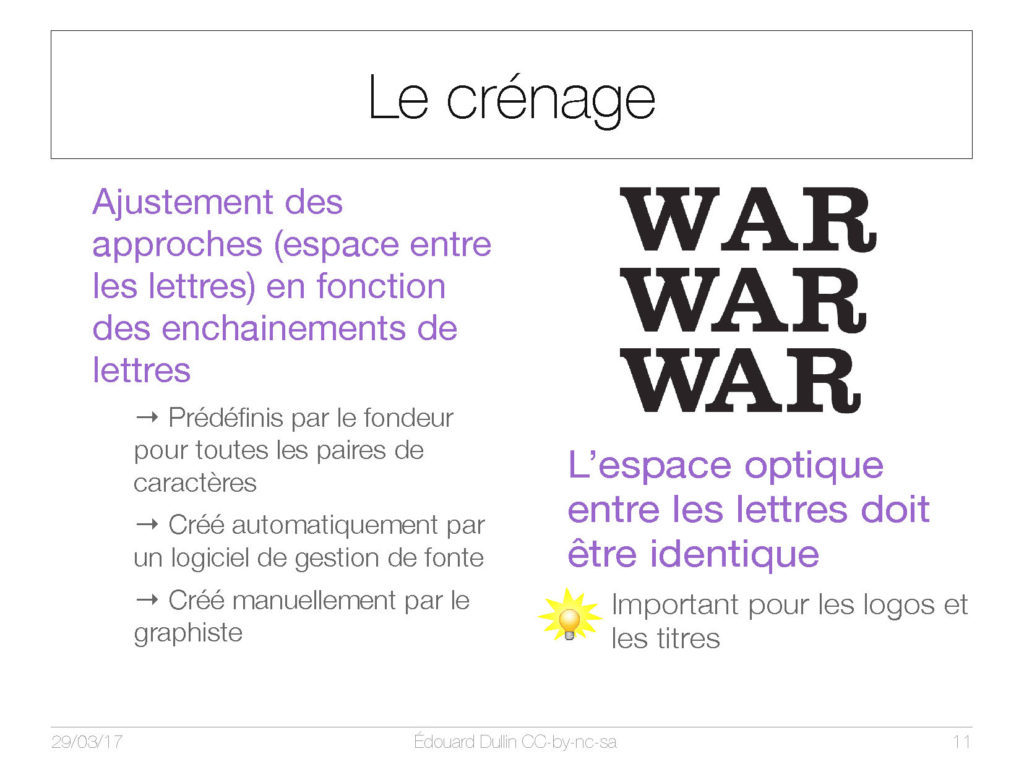

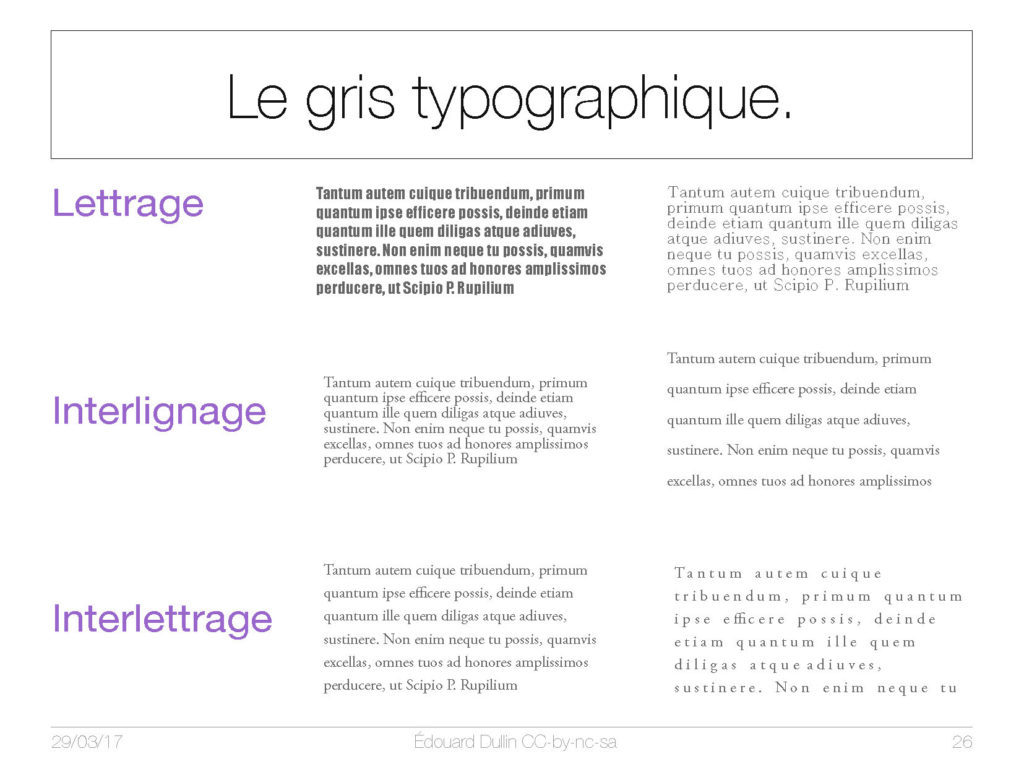

- Les propriétés de caractères (fontes, casse, crénage)

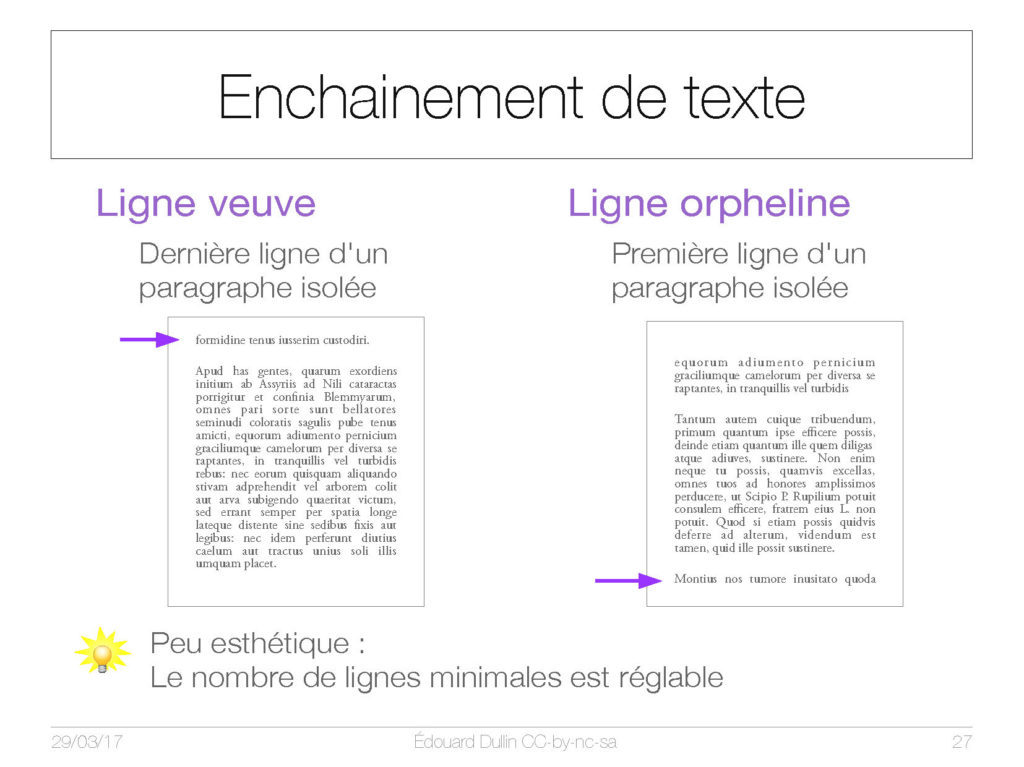

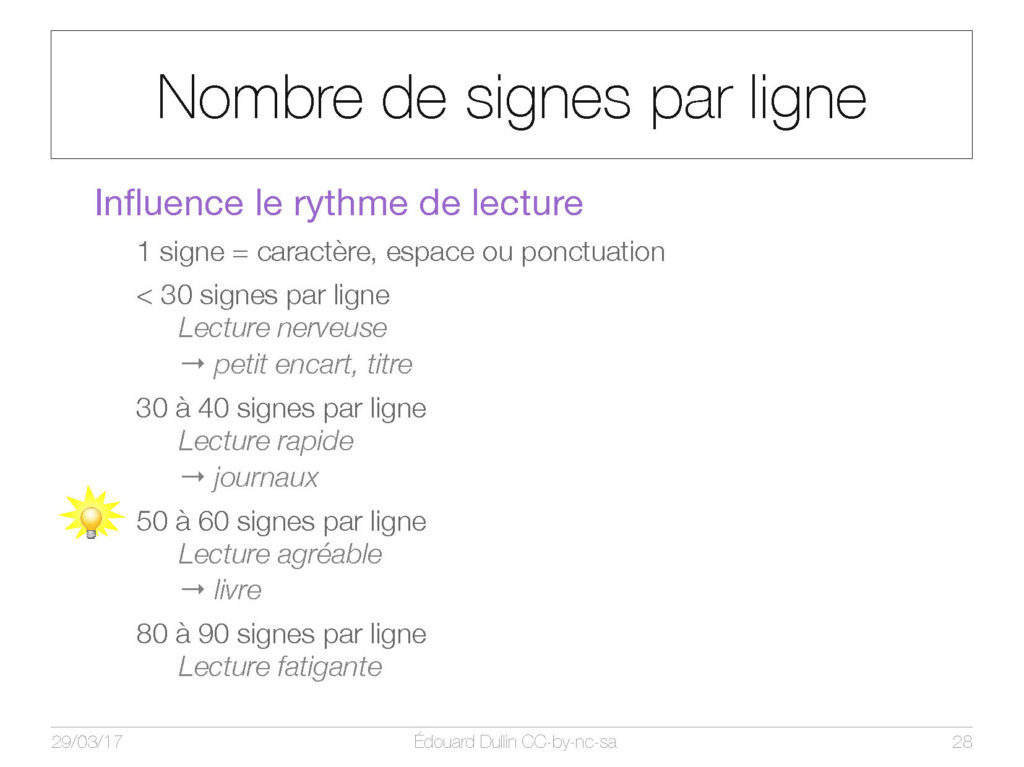

- Les propriétés de paragraphe (ligne, alignement, retrait et espacement)

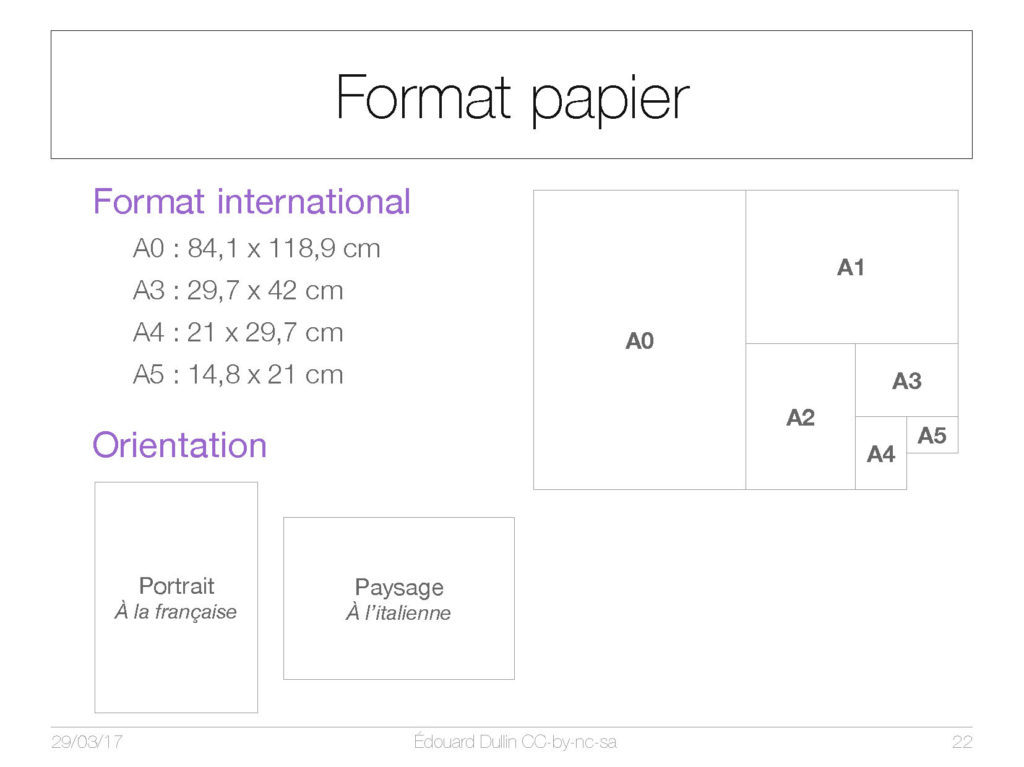

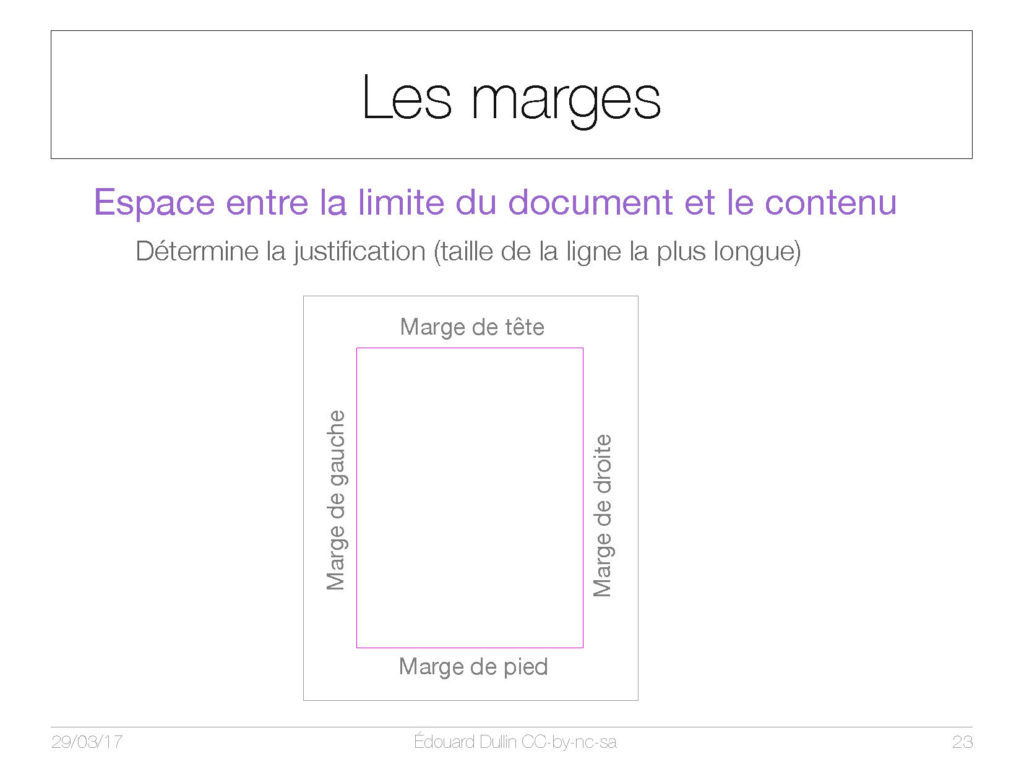

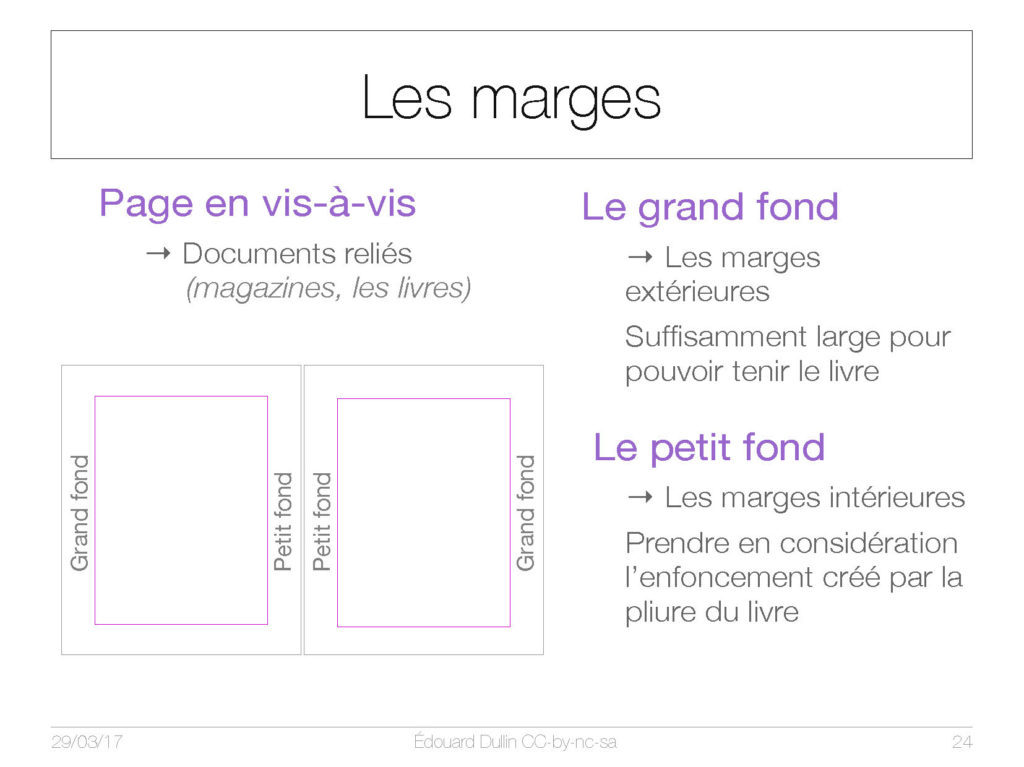

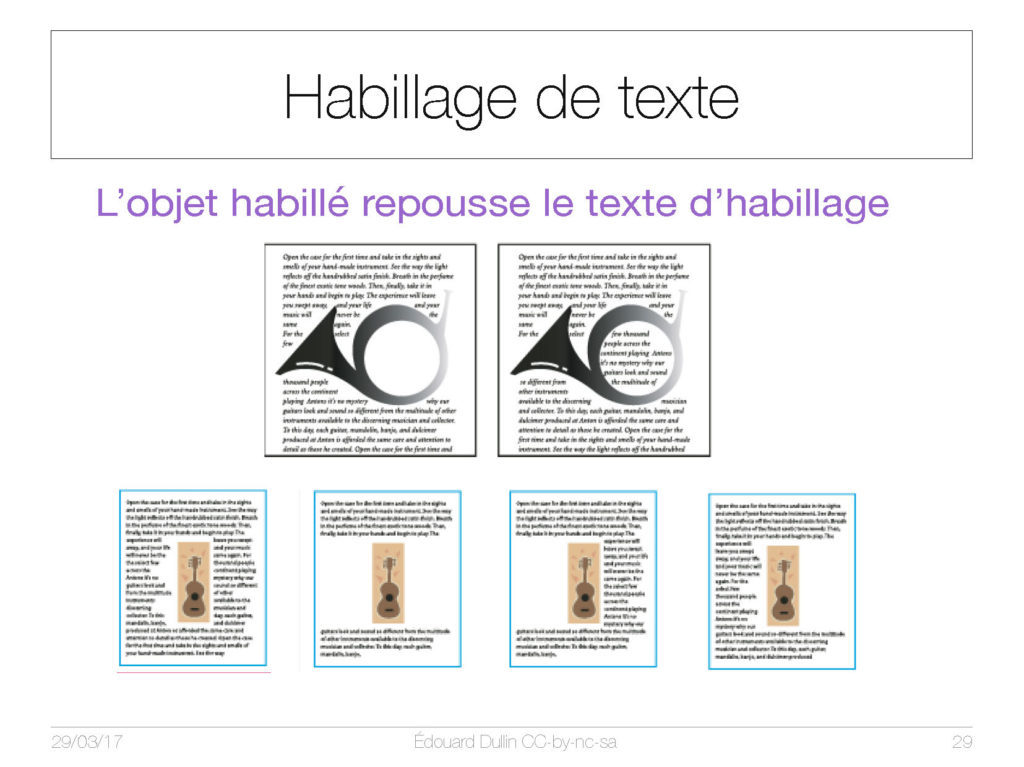

- La mise en page (format, marge, habillage, enchainement)

- Les règles typographiques

Ressource créée dans le cadre des TD de l’université Paris Diderot (SCRIPT).

Lien

PAO – L’impression

Cours en ligne

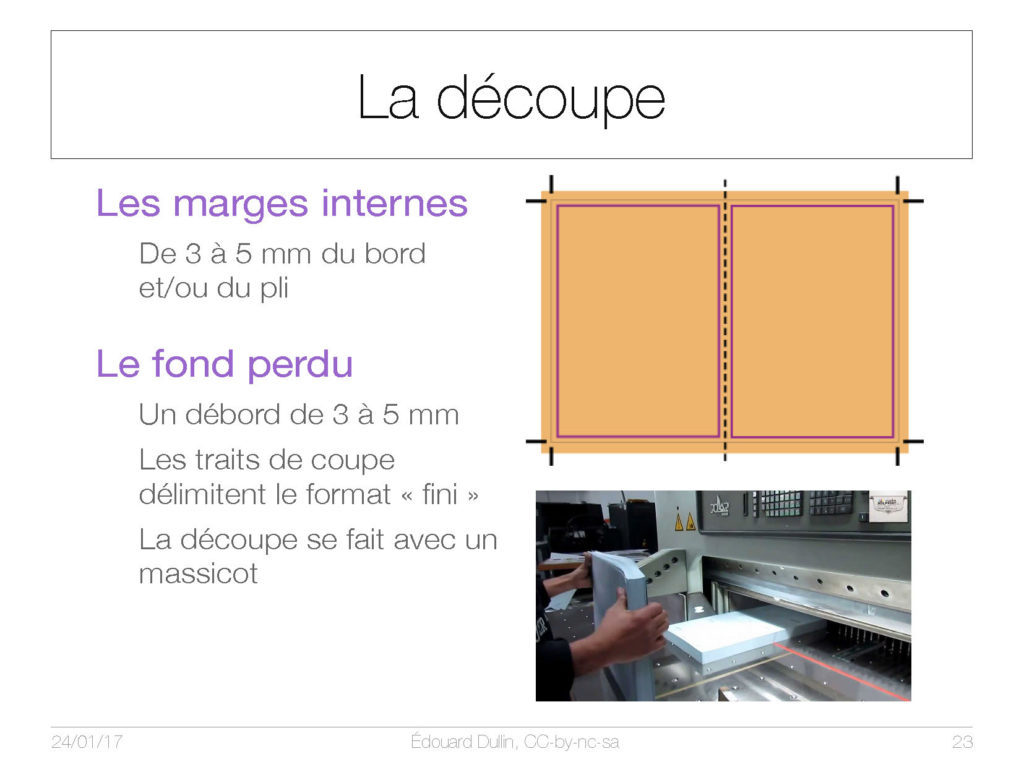

PAO — L’impression

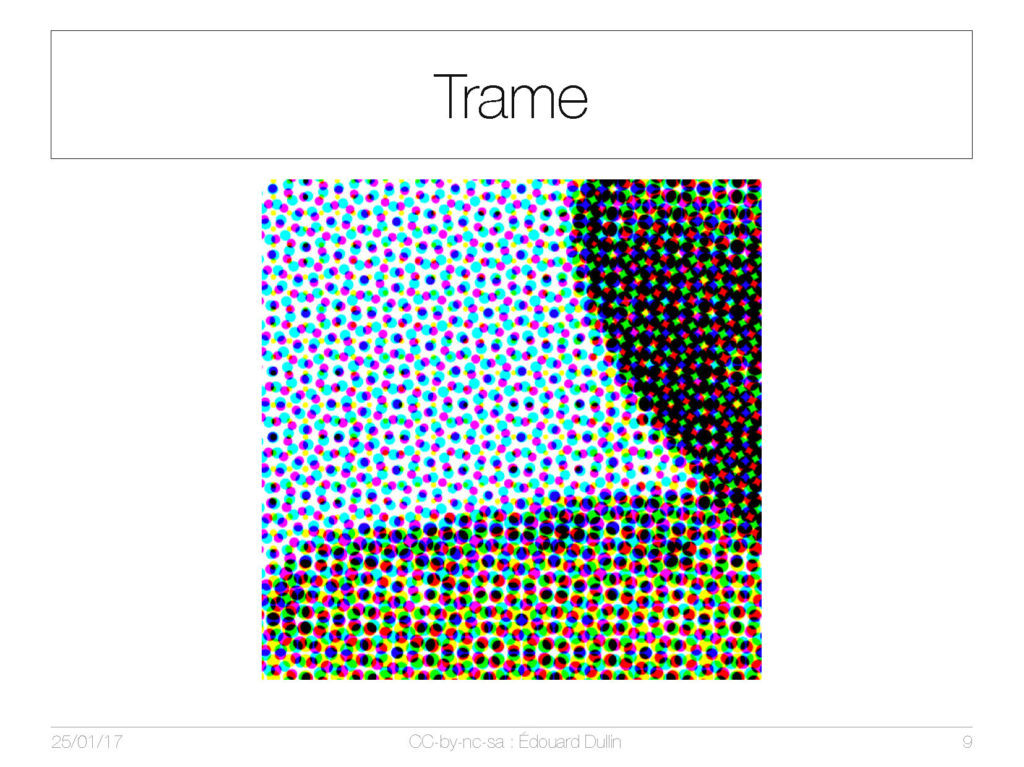

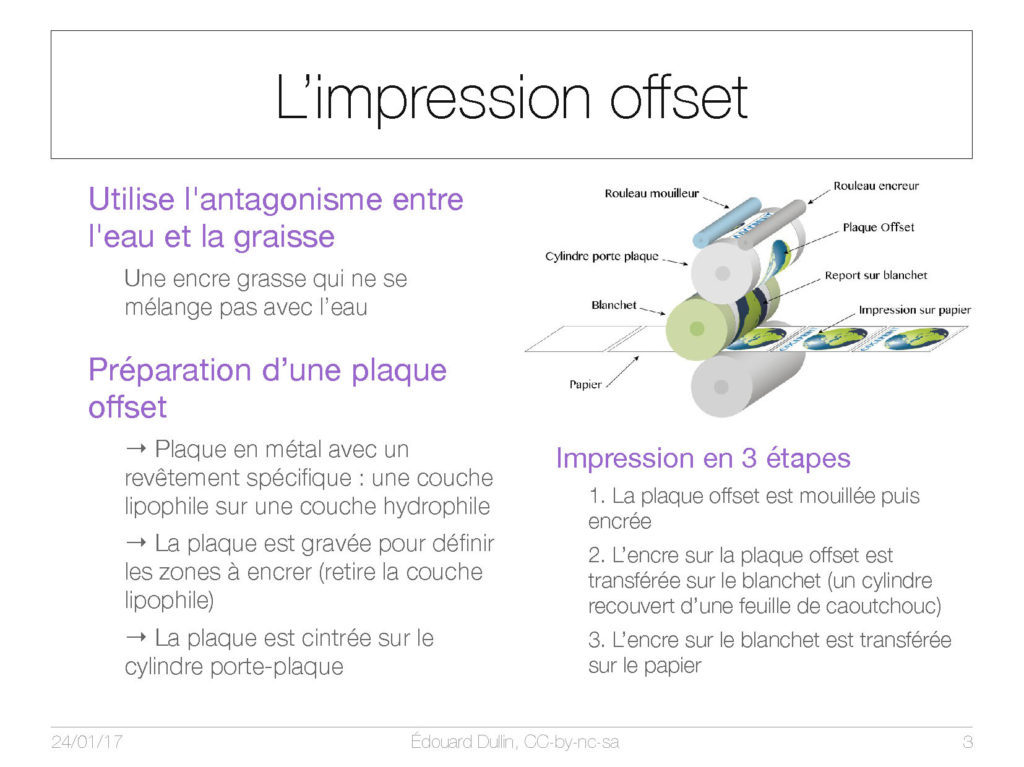

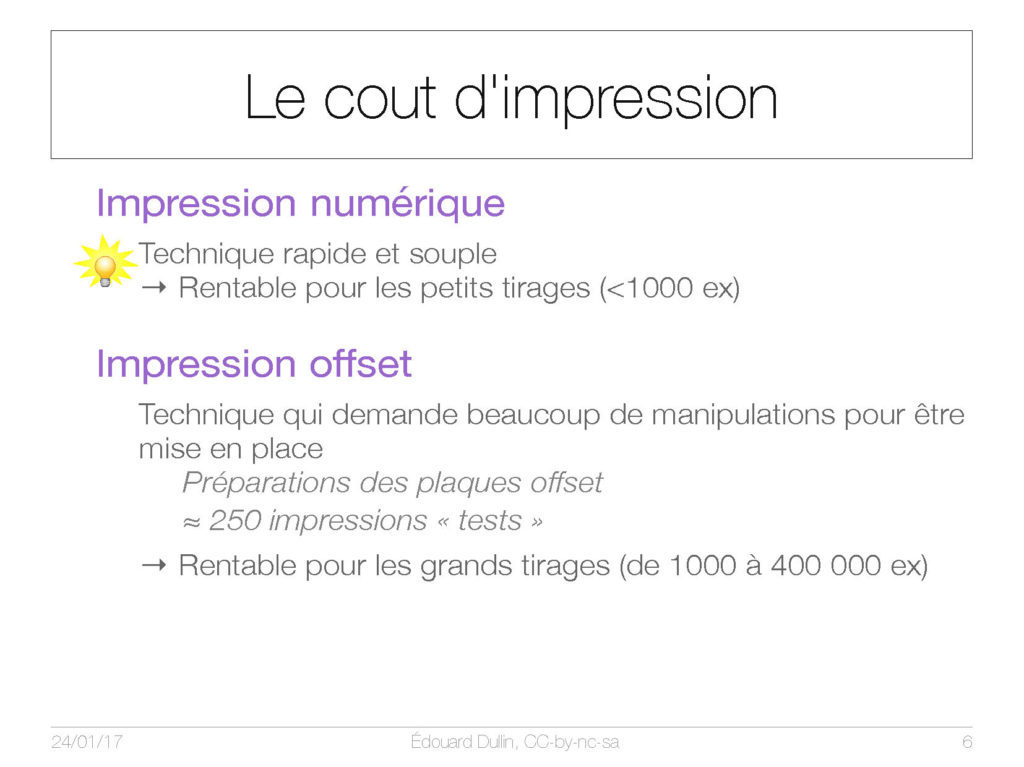

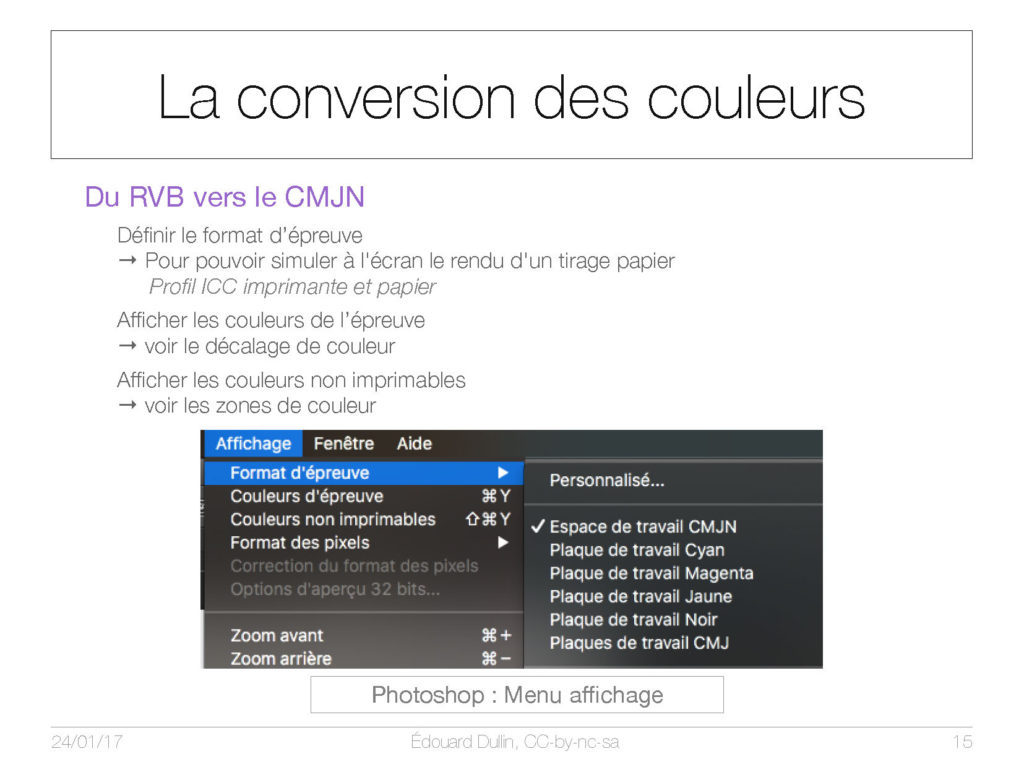

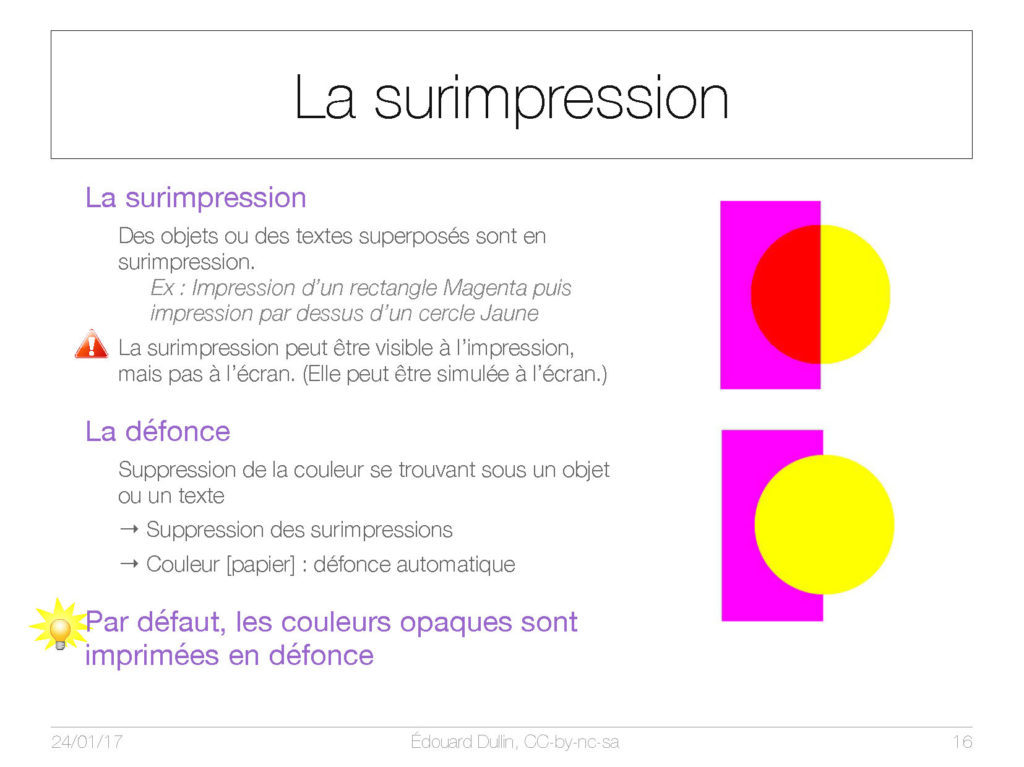

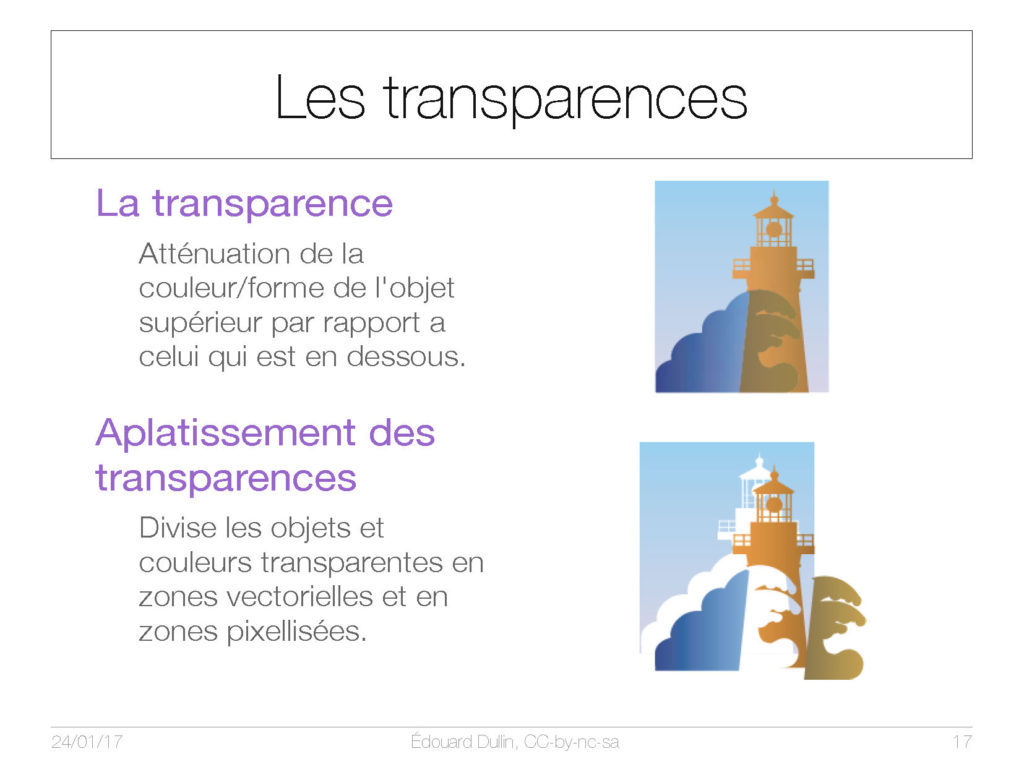

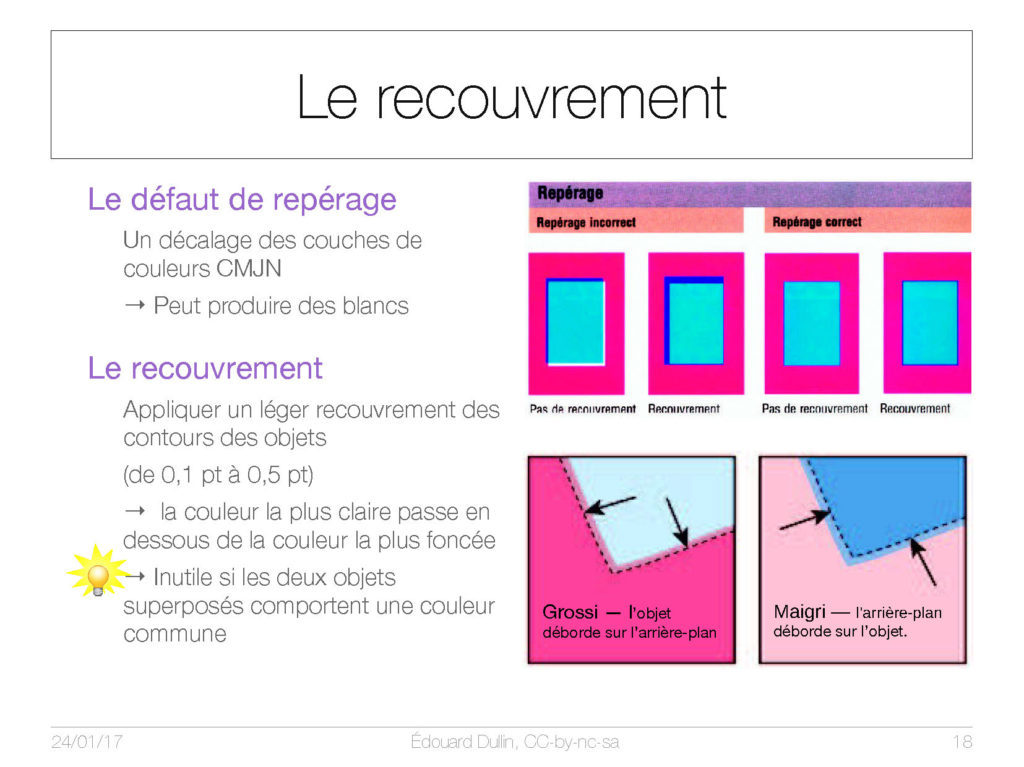

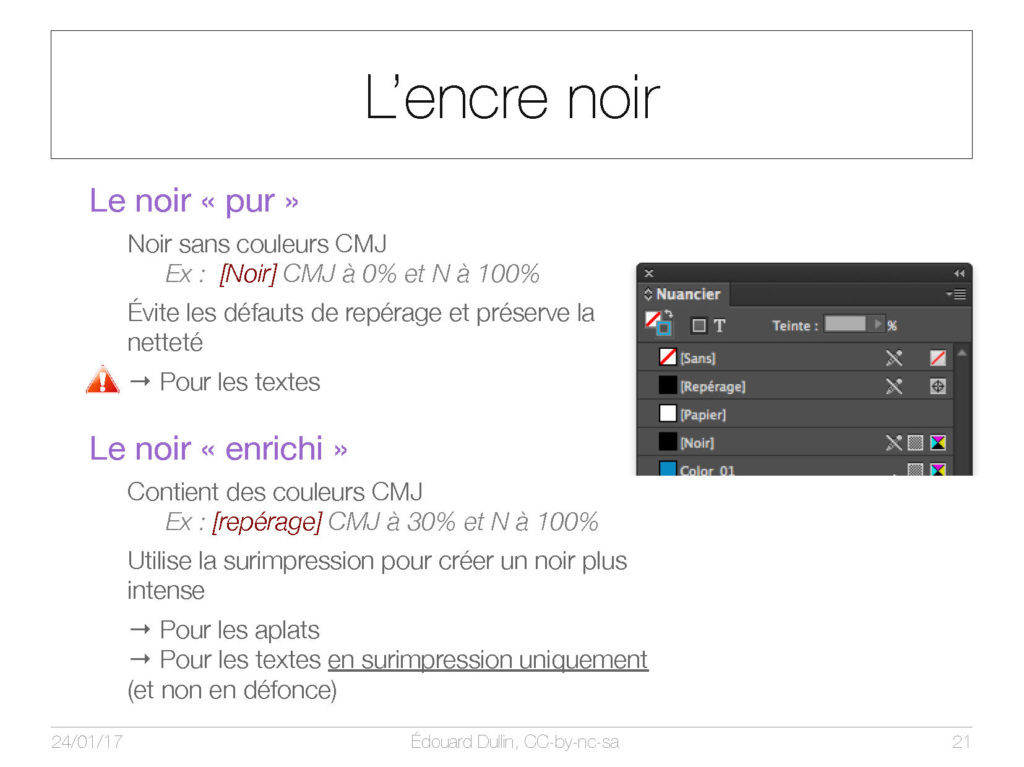

- Les technologies d’impression (offset et numérique)

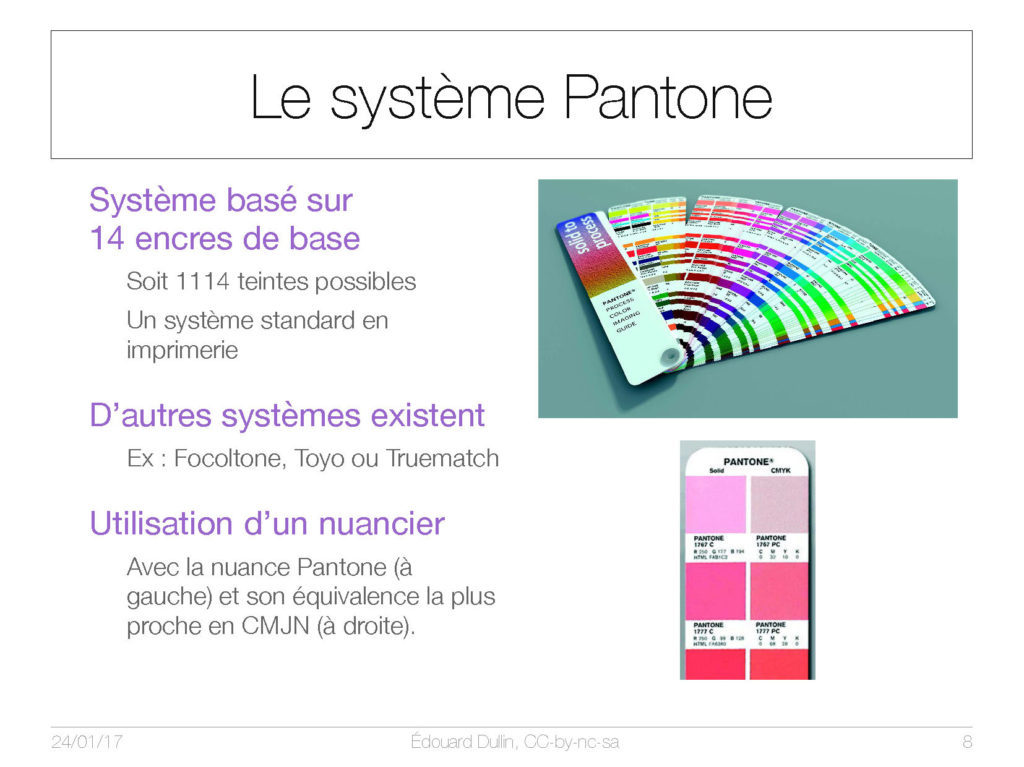

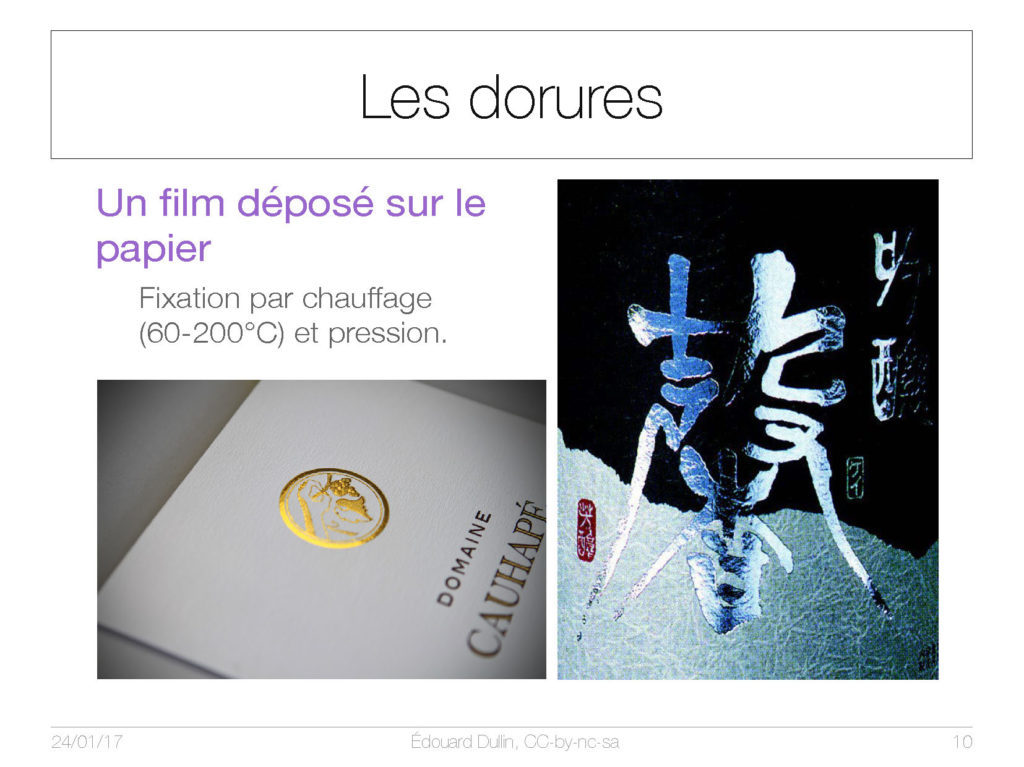

- La gestion des encres, des couleurs, des couches d’impression

- La création du fichier BAT

Ressource créée dans le cadre des TD de l’université Paris Diderot (SCRIPT).

Bref, je passe mon C2i

Objectifs pédagogiques

C2i : Certificat Informatique et Internet

- Suites bureautiques

- Sécurité informatique

- Technologie web

- Droits & Licences d’utilisations

- Vie privée & e-réputation

Le programme aborde l’utilisation avancée des suites bureautiques (traitement de texte, tableur et présentation), les bons usages du numérique (sécurité, technologie web, droit d’auteur, etc.) et une sensibilisation sur la maitrise de sa e-réputation et la protection de la vie privée.

Ressources créées dans le cadre des TD de l’université de Nantes (Sciences et Techniques / Psychologie) et réutilisées pour les TD de Paris Diderot (SCRIPT), Paris Nanterre (Droit et Science Politique), Paris SUD (IUT dOrsay, Dep. informatique).

Bref, je passe mon C2i

C2i

Certificat Informatique et Internet

Certification française attestant la maîtrise des outils informatiques et réseaux. (sur votre CV -> Niveau informatique : C2i)

20 compétences réparties dans 5 domaines.

Évaluation

Partie pratique

- Participation et validation des champs de compétences à chaque TP.

- Il est nécessaire d’avoir validé la totalité des compétences.

- Un domaine validé reste validé pour l’année suivante.

Partie théorique

- 1 QCM de 60 questions à répondre en 45 minutes.

- Le questionnaire comporte 12 questions par domaine de compétences.

- Il est nécessaire d’obtenir au moins 60% de reussite avec au moins 50% pour chaque domaine.

Apprendre et réviser

- Cours détaillés (1pdf/odt par domaine) – par Nathalie Denos et Karine Silini

- QCM auto-corriger + tutoriels vidéos (Épreuve théorique et pratique avec lien vers le cours en cas d’erreur)

- Se positionner au QCM

Application Mobile

Banque d’images libres

- pixabay.com : Une banque d’images en licence Creative Commons Deed CC0 (domaine publique).

- commons.wikimedia.org : Une banque d’image libre de droit.

- secure.flickr.com/commons : Photos d’archive publiques du monde entier

secure.flickr.com/search/advanced : Possibilité d’utiliser la recherche avancée pour filtrer les photos libres de droits. - subtlepatterns.com : Télécharger des textures en licence CC BY-SA 3.0

Sites internets

- tosdr.org : «J’ai lu et j’accepte les Conditions» est le plus gros mensonge sur le web. Ce wiki peut vous aider à résoudre ce problème. (En anglais).

- convertissez.fr : Pour convertir vos fichiers en differents formats.

- http://www.hoaxbuster.com/ : Pour apprendre à reconnaitre les cannulars du web.

- http://rssbridge.org : Pour s’abonner aux flux RSS cachés des services privilégiant une authentification. (ex : Youtube, Twitter, Flickr, Instagram etc.)

- http://regex.info/exif : Retrouver les informations exif d’une photo.

Personnaliser son navigateur web Firefox avec des modules complémentaires

- Adblock Plus (Supprime la publicité)

- Ghostery (Protège votre vie privée et bloque les pisteurs)

- HTTPS Everywhere (Chiffre automatiquement la communication avec tous les sites supportant le protocole https)

- Term of Service; Didn’t read (Fournit instantanément les informations concernant les conditions d’utilisation et de vie privée des sites que vous utilisez)

- Firebug (Dévelopement web)

- InstantFox (raccourcis pour les recherches)

- flagfox (Affiche un drapeau suivant la localisation du serveur courant)

Moteurs de recherche alternatifs à Google

Moteur de recherche classique

- Duckduckgo : N’enregistre pas votre adresse IP : respecte votre vie privée

- Startpage : Utilise Google mais Les résultats de vos recherches sont effectuées en toute confidentialité par Google

- Ixquick : Meta-moteur qui interroge simultanément 10 moteurs et sites Web : AOL, AlltheWeb, Altavista, Ask/Teoma, Bing, EntireWeb, Gigablast, Google, Open Directory, Wikipédia.

Moteur de recherche spécialisé

- WolframAlpha : Computational knowledge engine

- Giphy.com : Moteur de recherche de fichier Gif

- 123people.fr : Moteur de recherche de personne (informations publiques)

Vidéos

- Comment la NSA vous surveille (expliqué en patates).

- Entretien avec Jérémie Zimmermann (Porte-parole de La Quadrature Du Net)

00’05 – le net neutre

07’20 – la maîtrise des technologies

12’01 – défendre nos libertés

24’06 – rien à cacher

35’54 – paranoïaque, moi ?

42’11 – la bulle bruxelloise

52’32 – datalove

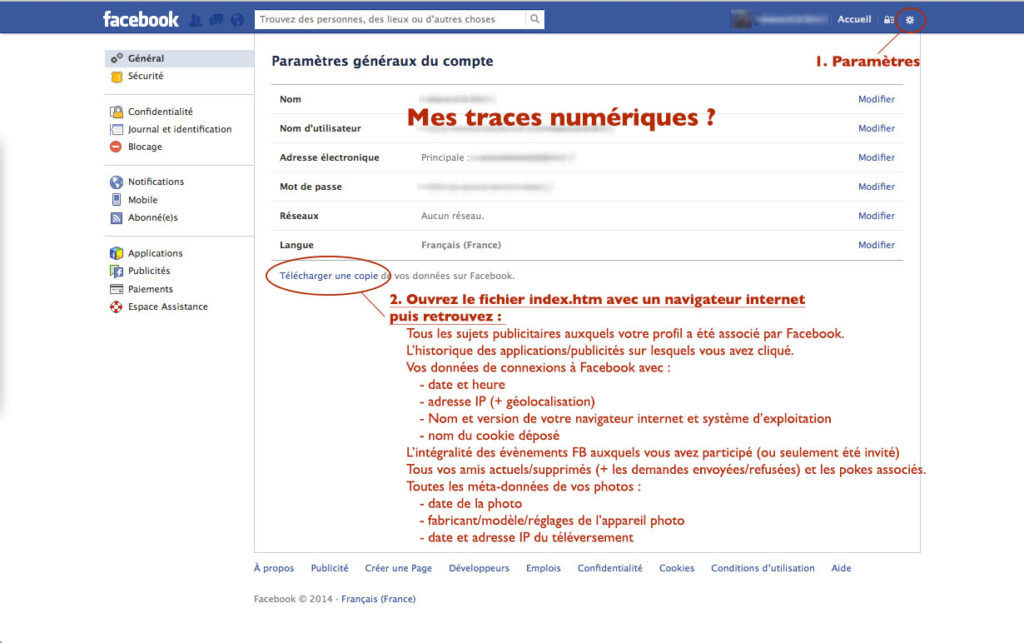

Facebook : téléchargez votre dossier de données privées

« Votre confiance nous est précieuse, voici pourquoi nous ne partageons pas les informations vous concernant que nous recevons avec d’autres parties, sauf si :

- nous avons reçu votre autorisation [comprendre : vous avez désactivé l’option de partage] ;

- nous vous avons prévenu, par exemple en vous en informant dans cette politique [comprendre : vous lisez régulièrement nos conditions d’utilisations] ; »

Facebook [En ligne] https://www.facebook.com/about/privacy/your-info#how-we-use-info (consulté le 23/02/13)

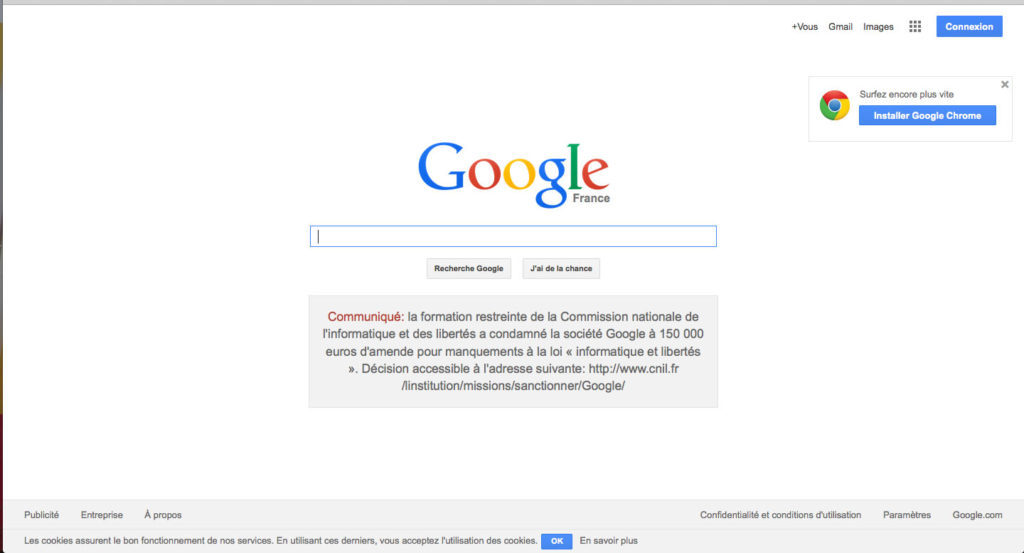

La CNIL condamne Google

http://www.cnil.fr/linstitution/missions/sanctionner/Google/

Documents de synthèse

C2i — D1 : Travailler dans un environnement numérique évolutif

Cours en ligne

Domaine 1 — C2i (Certificat Informatique et Internet)

- Compétence D1.1 Organiser un espace de travail complexe

- Compétence D1.2 Sécuriser son espace de travail local et distant

- Compétence D1.3 Tenir compte des enjeux de l’interopérabilité

- Compétence D1.4 Pérenniser ses données

Tout au long de sa vie, l’usager travaille dans un environnement numérique. La virtualisation des ressources, les risques inhérents au numérique et les enjeux de l’interopérabilité rendent cet environnement complexe. Cela signifie qu’il doit adapter son comportement aux spécificités des environnements multiples auxquels il est confronté en tenant compte des impératifs d’échange et de pérennité, ainsi que des risques associés à sa situation.

Ressources créées dans le cadre des TD de l’université de Nantes (Sciences et Techniques / Psychologie) et réutilisées pour les TD de Paris Diderot (SCRIPT), Paris Nanterre (Droit et Science Politique), Paris SUD (IUT dOrsay, Dep. informatique)

D1 : Travailler dans un environnement numérique évolutif

Vocabulaire

Informatique : traitement automatique de l’information

→ (information automatique)

Électronique : mise en forme et gestion de signaux électriques, permettant de transmettre ou recevoir des informations.

Numérique : information qui se présente sous forme de nombres.

Les différentes unités de mesure

Le bit (binary digit) est un chiffre binaire (valeurs souvent symbolisées par 0 et 1 ). C’est l’élément de base du stockage de l’information.

Un octet (Byte en anglais) est composé de 8 bits.

→ Pour un octet, le nombre de combinaisons possibles est 2^8 = 256.

Les unités de l’octet fonctionnant en base de 2 :

1 kibioctet (Kio) = 1 024 octets (2^10 octets, kibi pour « kilo binaire »)

1 mébioctet (Mio) = 1 024 Kio (2^20 octets, mébi pour « méga binaire »)

1 gibioctet (Gio) = 1 024 Mio (2^30 octets, gibi pour « giga binaire »)

1 tébioctet (Tio) = 1 024 Gio (2^40 octets, tébi pour « téra binaire »)

Mais il est plus intuitif d’utiliser des unités fonctionnant en base de 10 :

Un kilooctet (ko) = 1 000 octets (10^3 octets)

Un mégaoctet (Mo) = 1 000 ko (10^6 octets)

Un gigaoctet (Go) = 1 000 Mo (10^9 octets)

Un téraoctet (To) = 1 000 Go (10^12 octets)

L’organisation des fichiers

Un fichier est une suite d’informations stockées sur un support physique sous forme de blocs de données binaires.

Un dossier contient des fichiers ou d’autres dossiers.

→ En imbriquant des dossiers, on peut créer une arborescence (dossiers et sous-dossiers).

Le chemin d’accès d’un fichier est la liste des dossiers à parcourir pour atteindre ce fichier.

→ La désignation d’un fichier est unique par la donnée de son chemin d’accès et de son nom.

→ Si cette liste commence à la racine (point d’entrée) du support, on parle de chemin absolu sinon c’est un chemin relatif.

L’extension est le suffixe du nom de fichier. Il donne une information sur le type du fichier.

→ .jpg .pdf .odt .html

Un raccourci ou alias ou lien symbolique est un lien vers un fichier ou un programme.

→ L’icône d’un raccourci est souvent repérable par la présence d’une flèche.

→ La suppression d’un raccourci ne supprime pas le fichier vers lequel il pointe

Les libellés ou tags permettent d’organiser des fichiers de façon plus souple que les dossiers, car on peut associer plusieurs libellés à un même fichier alors qu’on ne peut le mettre que dans un seul dossier.

→ ex : taille, date de modification, auteur, genre etc.

Un logiciel est un ensemble de fichiers permettant d’exécuter un programme informatique.

– les applications : logiciels destinés aux utilisateurs.

→ suite bureautique, navigateur Web, client de messagerie , logiciel de traitement d’image, antivirus, logiciel de compression, lecteur PDF etc.

– les logiciels systèmes : logiciels proches de la machine qui permettent aux applications de communiquer avec le matériel.

→ système d’exploitation, pilote informatique.

La gestion des fichiers

Ouvrir un fichier consiste à le charger dans la mémoire de l’ordinateur.

Enregistrer un fichier consiste à l’écrire sur un support de stockage.

Sauvegarder un fichier consiste à le dupliquer pour en faire une copie de sécurité.

Une version correspond à un état donné de l’évolution d’un fichier à un moment donné.

→ nommer les versions de fichiers en respectant le même ordre des informations.

→ mettre la date à l’envers de façon à ce que les fichiers soient listés par ordre chronologique.

→ si plusieurs collaborateurs, indiquer le nom du dernier contributeur

Une archive est un fichier unique pouvant contenir une arborescence de dossiers et des fichiers.

→ une archive est souvent compressée mais ce n’est pas une obligation.

→ permet d’envoyer plusieurs fichiers en une seule pièce jointe.

Un logiciel de compression permet de :

– compresser un ou plusieurs fichiers sous forme d’archive.

– décompresser une archive pour récupérer le ou les dossiers et fichiers originaux.

Le système d’exploitation

• Le système d’exploitation (OS : Operating System) : c’est un logiciel système de base assurant la liaison entre les ressources matérielles, l’utilisateur et les applications. Chaque application est développée pour fonctionner avec un système d’exploitation spécifique. Les systèmes d’exploitation les plus répandus sont :

– Windows : système d’exploitation de Microsoft.

→ Windows XP, Windows vista, Windows 7, Windows 8. etc.

– Mac OS : système d’exploitation d’ Apple.

→ Mac OS 9, Mac OS X « Snow Leopard » , Mac OS X « Lion » , Mac OS X « Mountain Lion »

– Linux : système d’exploitation distribué selon les règles du logiciel libre

→ Ubuntu, Mandriva, Debian, Red hat , etc.

• Un pilote informatique (ou driver) : c’est un programme qui permet au système d’exploitation de gérer un périphérique (souris, clavier, imprimante, casque, etc.)

• Le panneau de configuration (menu des préférences du système) permet de paramétrer

– l’affichage (résolution, couleur, thème, image de fond, etc.)

– les connexion réseau et les comptes utilisateurs.

– les périphériques (imprimante, caméra, micro et casque, etc.).

• Le gestionnaire de fichiers permet de manipuler les fichiers et dossiers.

→ l’explorateur (Windows), finder (Mac) le navigateur de fichiers (Linux)

– la présentation des fichiers

→ modèle d’affichage, ordre d’affichage, informations à afficher.

– lespropriétés des fichiers

→ droits d’accès, application associée par défaut à un type de fichier, etc.

Le poste de travail

• Le processeur : sa puissance détermine la rapidité de traitement.

• La mémoire vive (RAM) : c’est la mémoire qui est utilisée pour l’exécution les programmes en cours.

→ C’est une mémoire volatile : elle s’efface quand on éteint l’ordinateur.

→ Plus la capacité de la mémoire vive est importante, plus l’ordinateur est rapide.

• Les connectiques

– Le port USB (Universal Serial Bus) : port permettant de connecter « à chaud » des périphériques à un ordinateur.

→ c’est-à-dire sans avoir à redémarrer l’ordinateur et avec une procédure d’installation minimale.

– Le port Ethernet (RJ45) : port permettant de connecter l’ordinateur à un réseau local.

– Le port VGA (Video Graphics Array) : port permettant de connecter l’ordinateur à un écran en analogique.

– Le port HDMI (High Definition Multimedia Interface) : port permettant de connecter l’ordinateur à un écran en numérique haute définition.

• Les connexions sans fil

– Le Wi-Fi : technologie de réseau local sans fil à haut débit ; il est surtout utilisé pour connecter sans fil un ordinateur à Internet via une borne Wi-Fi.

– Le Bluetooth : technologie radio courte distance ; il est surtout utilisé pour faire communiquer entre eux des appareils situés à proximité les uns des autres sans qu’un câble soit nécessaire.

– la 3G+ : technologie réseau de téléphonie mobile ; connexion par une clé 3G+ équipée d’une carte SIM.

Les supports de stockage

• le disque dur : l’accès aux fichier est possible uniquement à partir de l’ordinateur.

• les supports amovibles : l’accès aux fichiers est possible à partir de n’importe quel poste de travail auquel le support est connecté.

– La clé USB est un support de stockage facile à utiliser et à transporter.

→ se connecte sur le port USB d’un ordianteur, chaînes hi-fi, autoradios ou lecteurs vidéo.

– La carte mémoire est un support de stockage utilisé dans les appareils photos numériques, consoles de jeux, téléphones portables, lecteurs MP3, etc.

→ cartes mémoires : SD (Secure Digital), CompactFlash, MS (Memory Stick), MMC (MultiMedia Card), etc.

– Le disque dur externe support de stockage peu onéreux.

→ nomade : il est facilement transportable (alimenté par le port USB).

→ avec alimentation : idéal pour les sauvegardes du poste de travail, (brancher sur le secteur).

– Les CD (Compact Disc), DVD (Digital Versatile Disc) et BD (Blu-ray Disc) sont des disques optiques. Surtout utilisés pour acquérir des ressources (logiciel, musique et vidéo).

→ ROM (Read Only Memory) ne peut être que lu (gravé à sa fabrication)

→ R (Recordable) peut être enregistré une seule fois seulement.

→ RW ou RE (ReWritable) peut lire et écrire de nombreuses fois.

• les support en réseau : l’accès aux fichiers est possible à partir de tout matériel connecté à Internet.

– Le disque réseau partagé est un disque accessible via un réseau local.

→ possibilité de partager un simple dossier avec d’autres utilisateurs du réseau local.

– Le serveur de fichiers est localisé sur un ordinateur du réseau Internet

→ on peut y accéder avec un logiciel client FTP ou avec un navigateur gérant le protocole FTP.

→ Certains sites permettent de stocker vos fichiers sur des serveurs distants par l’intermédiaire d’une interface web.

Le réseau

Un réseau informatique est un ensemble d’équipements reliés entre eux pour échanger des informations.

→ Un réseau local se limite à une pièce ou un bâtiment.

→ Un réseau étendu couvre une grande zone géographique.

Internet est un réseau informatique mondial. Il résulte de l’interconnexion d’une multitude de réseaux informatiques à travers la planète.

→ Un intranet est un réseau informatique à l’usage exclusif d’un organisme utilisant les protocoles et techniques d’Internet.

Une adresse IP (Internet Protocol) est un nombre identifiant chaque ordinateur connecté à Internet.

→ composée de 4 séries de chiffres séparés de points.

Un fournisseur d’accès à Internet (FAI) est un prestataire de services qui met à disposition des adresses IP (temporaires ou fixes) pour pouvoir se connecter au réseau Internet.

→ Orange, SFR, Free, Numéricable etc.

Un serveur web est un ordinateur qui contient des pages web et les met à la disposition du réseau Internet. Ces pages sont généralement reliées entre elles par des hyperliens.

Le web (ou la toile) est l’ensemble des hyperliens qui relient les pages web entre elles.

Un protocole réseau définit de façon formelle et interopérable la manière dont les informations sont échangées

le protocole TCP/IP (Transmission Control Protocol/Internet Protocol) : protocole de transport des données sur Internet

les protocoles d’applications :

• HTTP (HyperText Transfer Protocol) : protocole de transfert hypertexte pour naviguer sur le web

→ HTTPS pour la version sécurisée

• FTP (File Transfer Protocol) : protocole de transfert de fichiers informatiques

• SMTP (Simple Mail Transfer Protocol) : protocole de transfert de courrier électronique vers les serveurs de messagerie

• POP3 (Post Office Protocol version 3) : protocole de récupération de courrier électronique d’un serveur de messagerie

• IMAP (Internet Message Access Protocol) : protocole de synchronisation de courrier électronique d’un serveur de messagerie (plus récent que POP3)

L’environnement numérique de travail

Avec le développement des technologies de l’information et de la communication (TIC), la plupart des configurations matérielles sont désormais connectées à Internet ou à un réseau local. Les ressources et d’applications peuvent êtres alors local (installer sur votre poste de travail) ou distantes (installer sur des serveurs distants).

L’environnement numérique de travail (ENT) d’un usager se compose :

– d’un poste de travail avec ses périphériques.

– d’un ensemble d’applications, installées sur le poste de travail ou sur des serveurs distants.

– d’espaces de stockage, locaux ou distants.

L’informatique en nuage ou cloud computing est une forme particulière de gérance de l’informatique, dans laquelle l’emplacement et le fonctionnement des ressources et d’applications ne sont pas portés à la connaissance des clients.

Le format

Le format d’un fichier décrit la façon dont l’information est codée dans le fichier.

→ l’extension est une partie du nom de fichier permettant au système de lui associer une application.

→ Changer l’extension d’un nom de fichier ne modifie pas son format

Les fichiers textes : les informations sont stockées sous forme de caractères lisibles par tout éditeur de texte.

Les fichiers binaires : les informations sont stockées en binaire (0/1) et ne peuvent être lues qu’avec le logiciel adéquat.

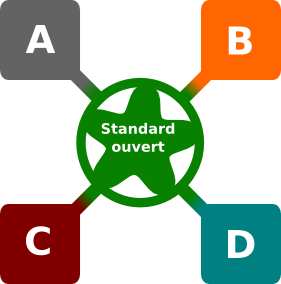

L’interopérabilité

Pour qu’un logiciel puisse exploiter les fichiers produits par un autre logiciel, il doit connaître les spécifications du format des fichiers. Un format ouvert a ses spécifications techniques publiées et accessibles à tous. Dans le cas contraire, on parle de format fermé ou propriétaire.

Si les spécifications techniques sont publiées par :

– un organisme de normalisation, il s’agit d’une norme

– un autre type d’organisme, il s’agit d’un standard.

Schéma Standard ouvert : Camille Moulin (modifié par Édouard Dullin), CC-by

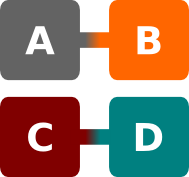

La compatibilité est la possibilité pour deux logiciels (ou systèmes) différents de fonctionner ensemble.

Schéma Compatibilité : Camille Moulin, CC-by

L’interopérabilité est la possibilité pour différents logiciels (ou systèmes) de fonctionner ensemble sans dépendre d’un acteur particulier. Elle repose sur la présence d’un standard ouvert.

Schéma Interopérabilité : Camille Moulin, CC-by

Les formats usuels

Un document texte est un fichier créé par un traitement de texte. C’est un fichier qui contient non seulement des caractères, mais aussi une structure, des mises en forme, des objets, etc.

• le format TXT (Text) est un format ouvert très basique (suite de caractères simples)

• le format ODT (Texte de l’Open Document Text) est un format ouvert de Writter.

• le format DOC est un format propriétaire de Microsoft Word.

→ le format DOCX est un format interopérable de Microsoft Word (2007).

Un classeur est un fichier manipulé par un tableur. Il regroupe plusieurs feuilles de calcul.

• le format CSV (Comma-Separated Values) est un format ouvert (sans formules).

• le format ODS (Open Document Spreadsheet) est un format ouvert de Calc.

• le format XLS est un format propriétaire de Microsoft Excel.

→ le format XLSX est un format interopérable de Microsoft Excel (2007).

Une présentation est un fichier créé par un logiciel de présentation. C’est un diaporama d’une suite de diapositives.

• le format ODP (Open Document Presentation) est un format ouvert de Impress.

• le format PPT est un format propriétaire de Microsoft PowerPoint.

→ le format PPTX est un format interopérable de Microsoft PowerPoint (2007).

Une image matricielle est enregistrée à partir des pixels.

• le format JPEG : (Joint Photographic Experts Group) format compressible ouvert adapté pour les photos.

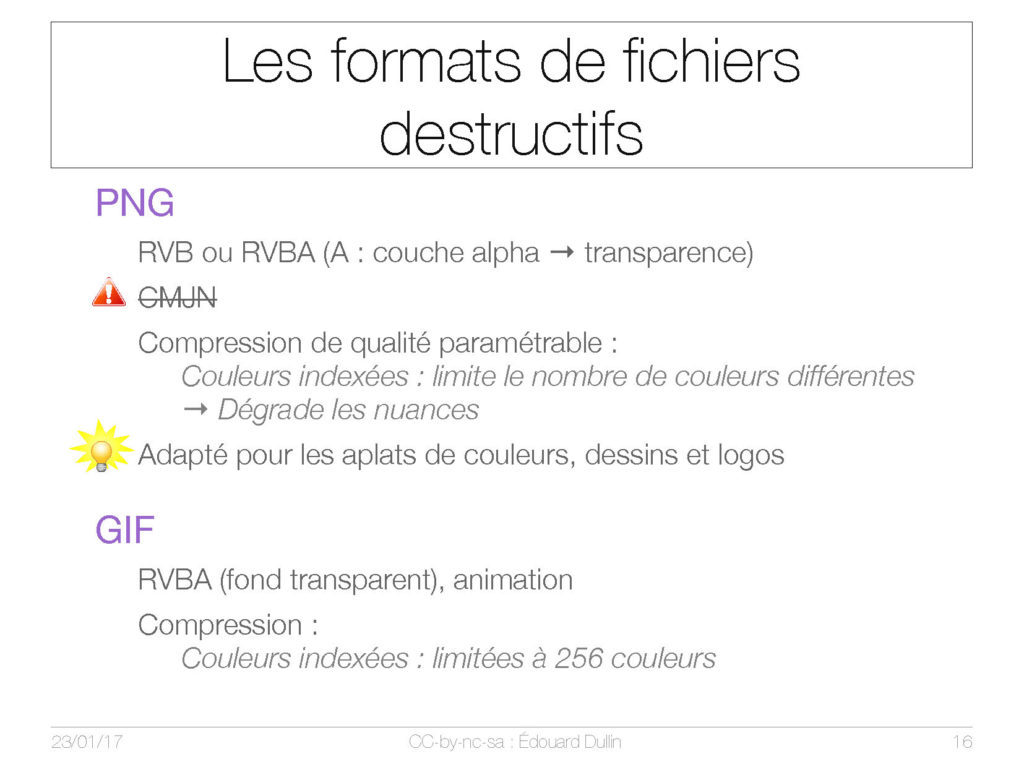

• le format PNG : format compressible ouvert adapté pour les dessins et logos.

• le format GIF : (Graphics Interchange Format) format compressé ouvert adapté pour les images animés.

Une image vectorielle est enregistrée à partir d’une construction géométrique.

• Le format SVG : (Scalable Vector Graphics) format ouvert intégrable dans les pages web.

• Le format ODG : (Dessin de l’Open Document Format) format ouvert utilisé par l’application Draw d’Open Office.

Une page web

• Le format HTML (HyperText Markup Language) est un format ouvert pour la conception de pages web.

Un document multiplateforme

• Le format PDF (Portable Document Format) est un format ouvert développé par la société Adobe Systems qui préserve la mise en forme d’un document imprimable.

→ utilisé pour la diffusion de documents formatés qui n’ont pas vocation à être modifiés.

Un document audio/vidéo

• Le format WMA est un format propriétaire de Microsoft pour les fichiers audio.

• Le format AVI est un format propriétaire de Microsoft pour les fichiers vidéo.

• le format MPEG-4 (mpg, mp3 mp4, etc.) est un format compressé propriétaire pour les fichiers audios et vidéos.

• le format OGG est un format compressé ouvert pour les fichiers audios et vidéos.

La protection des données

La confidentialité est la garantie que l’information n’est accessible qu’aux personnes autorisées.

→ protéger le fichier par un mot de passe

→ placer le fichier dans un environnement protégé par un mot de passe.

L’intégrité est la garantie que l’information n’a pas subi de modification par accident ou par malveillance.

→ protéger le fichier en écriture (« Lecture seule »).

→ paramétrer le fichier en « fichier caché » et le gestionnaire de fichier pour ne pas afficher les fichiers cachés.

La maîtrise des traces

Certaines traces mémorisées sur le disque dur de l’internaute lors de sa navigation sur le web pourraient être préjudiciables au respect de sa vie privée.

• L’historique de navigation : la liste des URL consultées.

• Les URL sauvegardées : les signets, favoris ou marque-pages.

• Le cache du navigateur : les fichiers que le navigateur télécharge pour l’affichage des pages web.

→ le cache permet de rendre le temps d’affichage d’une page web beaucoup plus court à la 2eme visite.

• Les fichiers téléchargés : enregistrer sur le disque dur (liste des noms dans l’historique de téléchargement).

• Les cookies ou témoins de connexion : petit fichier texte enregistré par le navigateur sur le disque dur de l’internaute lors de la consultation d’une page web.

→ ex : le cookie d’identification permet de naviguer entre les différentes pages d’un site en restant identifié.

• les mots de passe enregistrer : le navigateur peut enregistrer avec son accord le mot de passe de l’usager

Options du navigateur internet

la navigation privée : le navigateur ne retient aucune donnée des sites visités.

Effacer les traces de navigation : historique, cookies, etc.

Refuser ou effacer l’enregistrement des mots de passe.

Les logiciels malveillants

Un pirate informatique est une personne qui contourne ou détruit les protections d’un logiciel, d’un ordinateur ou d’un réseau informatique dans un but malveillant.

Un logiciel malveillant ou malware est un logiciel développé par un pirate dans le but de nuire à un système informatique.

Un virus est un logiciel malveillant, généralement de petite taille, qui se transmet par les réseaux ou les supports d’information amovibles, s’implante au sein des programmes en les parasitant, se duplique à l’insu des utilisateurs et produit ses effets dommageables quand le programme infecté est exécuté ou quand survient un événement donné.

• le virus de boot : il est chargé en mémoire au démarrage et prend le contrôle de l’ordinateur.

• le virus d’application : il infecte un programme exécutable et se déclenche à l’exécution de celui-ci.

•le macro virus : il infecte les documents bureautiques en utilisant leur langage de programmation.

Un ver est un logiciel malveillant indépendant qui se transmet d’ordinateur à ordinateur par l’internet ou tout autre réseau et perturbe le fonctionnement des systèmes concernés en s’exécutant à l’insu des utilisateurs.

→ Contrairement au virus, le ver ne s’implante pas au sein d’un autre programme. Il se propage de façon autonome.

Un cheval de Troie ou Troyen est un logiciel apparemment inoffensif, installé ou téléchargé et au sein duquel a été dissimulé un programme malveillant qui peut par exemple permettre la collecte frauduleuse, la falsification ou la destruction de données.

→ Le cheval de Troie ne se reproduit pas.

Un logiciel espion ou spyware est un logiciel destiné à collecter et à transmettre à des tiers, à l’insu de l’utilisateur, des données le concernant ou des informations relatives au système qu’il utilise.

Un logiciel publicitaire ou adware est un logiciel qui affiche des annonces publicitaires sur l’écran d’un ordinateur et qui transmet à son éditeur des renseignements permettant d’adapter ces annonces au profil de l’utilisateur.

→ souvent assimilés à des logiciels espions

Les Protections

Ne pas ouvrir de fichier exécutable sans connaître l’origine.

→ extension exe, sys, com, jar, etc.

→ Préférer les sites officiels ou reconnus pour télécharger une application.

Ne pas croire qu’un fichier envoyé par un ami provient forcément de lui.

→ Son système a pu être contaminé par un logiciel malveillant ou on a pu usurper son identité

Mettre à jour régulièrement le système d’exploitation et les logiciels pour apporter des correctifs aux failles corrigées.

la signature virale : C’est un code spécifique qui est placer par un virus lorsqu’il infect un fichier.

Un antivirus est un logiciel conçu pour protéger les ordinateurs des logiciels malveillants (virus, ver, cheval de Troie ou logiciel espion). Il possède une base de données de signatures virales et scanne les fichiers à la recherche de ces signatures dans leur code.

Un antivirus a trois principales fonctionnalités :

• une protection résidente ou veille, qui analyse tout nouveau fichier entrant ;

• un scanner qui peut analyser un support et y rechercher les logiciels malveillants ;

• un module de mise à jour (automatique) des signatures virales.

S’il détecte un fichier infecté, il offre plusieurs possibilités :

• il tente de le réparer en éliminant le virus ;

• il le place en quarantaine en l’empêchant d’agir :

• il supprime le fichier contaminé.

Un pare-feu ou firewall est un système permettant de protéger l’ordinateur des intrusions extérieures par le réseau. Il agit comme un filtre entre le réseau et l’ordinateur.

→ protège les données sensibles (mots de passe, identités, données personnelles, etc.) contre les attaques de pirates.

Source et licence

Source : Nathalie Denos et Karine Silini, le 31 août 2011. Accueil portail des C2i [En ligne] (consulté le 5/02/2013) — Synthèse, créée par Édouard Dullin sous licence ![]()